Comment nous l'avons vu dans un précédent article, les SI industriels comportent des spécificités indispensables à prendre en compte avant de démarrer une démarche de sécurisation. Initier la démarche de sécurisation Avant d’entreprendre de grands chantiers de sécurité, il est…

Category: Sections

[Cet article sera mis à jour régulièrement] Une faille de sécurité critique Heartbleed a été identifiée dans les bibliothèques OpenSSL. Elle permet à un attaquant externe, non authentifié, de récupérer le contenu de la mémoire du serveur. Les tests que…

En août 2013 Tracfin, l’organe de renseignement financier de Bercy chargé de la lutte contre le blanchiment d'argent, a signalé au parquet de Versailles une fraude massive aux titres-restaurants dans quelques établissements de la capitale. En l’espace de 9 mois, ce…

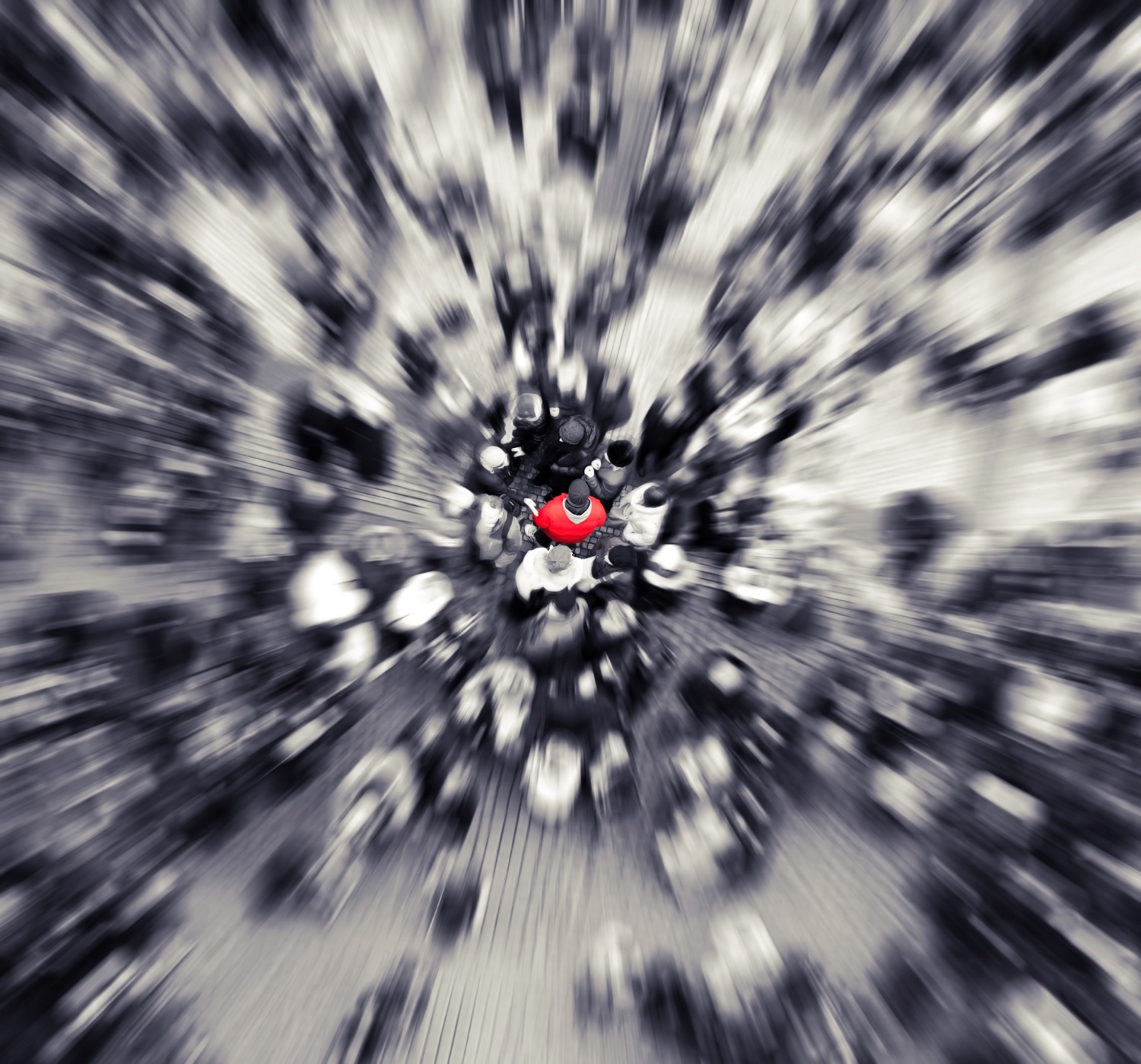

Les réseaux sociaux sont un canal privilégié pour diffuser de l’information en temps de crise et améliorer le traitement de celle-ci. Au-delà de l’opportunité qu’ils représentent, les réseaux sociaux doivent également être considérés au regard du risque qu’ils présentent : un…

Dans son communiqué de presse du 12 mars 2013, le parlement européen fait part de sa résolution qui appelle à suspendre certains accords de coopération avec les États-Unis. Émise le même jour que le vote en première lecture du règlement…

Réseaux sociaux, multicanal, m-paiement, « personal finance management » : les clients attendent de plus en plus de flexibilité de la part de leur banque et une grande réactivité due à l’évolution des usages. Le modèle bancaire tel que nous le connaissons observe…

La sécurité des Systèmes d’Informations Industriels (SII) est aujourd’hui au centre des préoccupations dans les entreprises concernées. Ces systèmes qui permettent une action directe dans le monde «physique» à l’aide d’instructions provenant du monde « logique» pilotent les outils de…

Après 12 ans de bons et loyaux services, Windows XP tire sa révérence. Arrivé en fin de support en 2009, il était jusqu’ici possible de continuer à recevoir les mises à jour grâce au « support étendu » de Microsoft, un abonnement…

Les entreprises font preuve d’une certaine maturité en termes d’organisation de gestion de crise Sécurité du Système d’Information (SSI) : existence de cellules de gestion de crise, tenue d’exercices de crise réguliers… Pourtant, la détection et la qualification des crises…

Les virus informatiques existent quasiment depuis l’apparition de l’informatique. Si I Love You a été le premier virus « médiatique », leur histoire remonte bien au-delà. Souvenons-nous de Creeper, identifié comme le premier virus, ou encore du ver Morris qui circulait déjà…