Si vous travaillez dans la cybersécurité, vous avez probablement entendu parler de l’OWASP TOP 10: un document de sensibilisation à la sécurité des applications web qui présente les 10 familles de vulnérabilités les plus fréquentes. Cependant, dans le domaine des…

Categorie: Formats

Ces dernières années, de grands projets de sécurisation de l’Active Directory (AD) ont vu le jour dans les organisations. Ceux-ci ont notamment été lancés pour palier la menace de sa compromission massive dans l’optique de déployer un rançongiciel, dont malheureusement…

Cette année encore, nous avons été ravis de pouvoir partager nos connaissances lors du Hacker Summer camp (conférences sur la cybersécurité qui se déroulent à peu près en même temps chaque année à Las Vegas : BlackHat, BSides Las Vegas…

Retour d’expérience sur AWS et Azure Les erreurs de configuration dans les environnements Cloud sont encore source d’incidents majeurs et ce n’est pas près de s’arrêter. L’actualité regorge d’exemples : fuite de 1 milliard de donnés de citoyens lié à une…

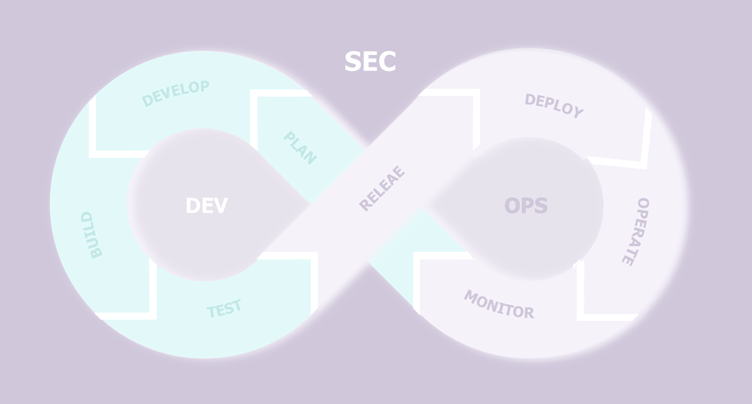

Faut-il obligatoirement se lancer dans le DevSecOps parce que les projets travaillent en Agile ? Quelques questions doivent être posées afin d’y voir plus clair. Dans les articles précédents, nous avions beaucoup parlé de la façon dont la sécurité devait s’organiser…

Aujourd’hui, de nombreuses entreprises ont initié une migration vers le cloud publique et celle-ci apporte son lot d’avantages, mais aussi de nouvelles surfaces d’attaques. Nous nous intéresserons dans cet article comment les entreprises peuvent gérer au mieux leur posture de…

L’utilisation des identités « invités » pour faciliter la collaboration avec l’externe, mais qui induit des risques pour l’entreprise Le besoin de collaboration avec l’externe : éternel point de souffrance des entreprises Les entreprises ont toujours eu besoin de collaborer entre elles en…

Le contenu de cet article est issu d’une interview réalisée par Marc JACOB pour le magazine Global Security Mag en mars 2022, disponible ici. De l’évidence de l’IAM, et de la difficulté des transformations qu’il implique Face à l’évolution…

Introduction Comme indiqué dans mon premier article sur le sujet, cette année, j'ai eu l'occasion de parler sur la scène principale de s4, une conférence de 3 jours, dédiée à la cybersécurité ICS, qui s'est tenue à Miami South Beach…

En mai dernier, nous apprenions par Yelisey Boguslavskiy, chercheur d'AdvIntel, que le groupe CONTI a officiellement mis fin à ses opérations, rendant la marque CONTI désormais obsolète.[1] Cette annonce n’intervient que quelques mois après qu’il a été le centre d’attention…