Introduit il y a un peu plus de 10 ans par Forrester, le Zero Trust est une philosophie de sécurité qui part du postulat que la menace cyber est omniprésente, aussi bien à l’extérieur qu’à l’intérieur du SI, et propose…

Categorie: Eclairage

Fin mai 2020, deux voitures de police sont incendiées lors de manifestations à Philadelphie. Des photos de l’événement postées sur Instagram et des recoupements de pseudonymes, visibles sur les sites Etsy, Poshmark et LinkedIn, vont conduire[1] un enquêteur du FBI…

L’augmentation des cyberattaques observée au cours des dernières années peut être attribuée en partie à l’évolution et à la diffusion des outils d’automatisation, qui sont exploités pour effectuer des attaques plus larges à moindre ressources. Aujourd’hui, de nombreuses étapes d’une…

Si vous travaillez dans la cybersécurité, vous avez probablement entendu parler de l’OWASP TOP 10: un document de sensibilisation à la sécurité des applications web qui présente les 10 familles de vulnérabilités les plus fréquentes. Cependant, dans le domaine des…

Ces dernières années, de grands projets de sécurisation de l’Active Directory (AD) ont vu le jour dans les organisations. Ceux-ci ont notamment été lancés pour palier la menace de sa compromission massive dans l’optique de déployer un rançongiciel, dont malheureusement…

Cette année encore, nous avons été ravis de pouvoir partager nos connaissances lors du Hacker Summer camp (conférences sur la cybersécurité qui se déroulent à peu près en même temps chaque année à Las Vegas : BlackHat, BSides Las Vegas…

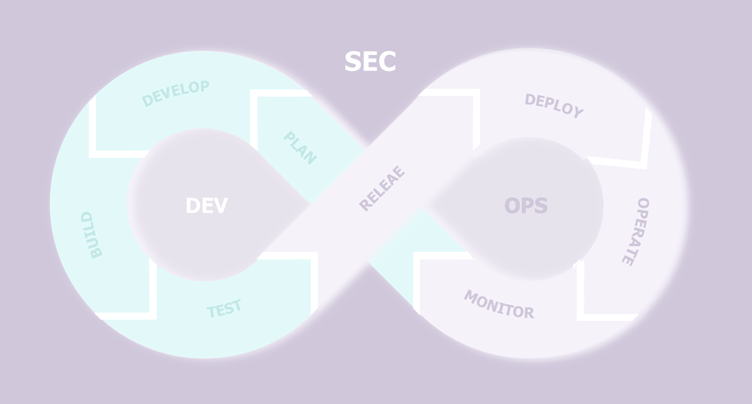

Faut-il obligatoirement se lancer dans le DevSecOps parce que les projets travaillent en Agile ? Quelques questions doivent être posées afin d’y voir plus clair. Dans les articles précédents, nous avions beaucoup parlé de la façon dont la sécurité devait s’organiser…

Aujourd’hui, de nombreuses entreprises ont initié une migration vers le cloud publique et celle-ci apporte son lot d’avantages, mais aussi de nouvelles surfaces d’attaques. Nous nous intéresserons dans cet article comment les entreprises peuvent gérer au mieux leur posture de…

L’utilisation des identités « invités » pour faciliter la collaboration avec l’externe, mais qui induit des risques pour l’entreprise Le besoin de collaboration avec l’externe : éternel point de souffrance des entreprises Les entreprises ont toujours eu besoin de collaborer entre elles en…

Active Directory (AD) est un annuaire mis à disposition par Microsoft depuis Windows 2000 Server, permettant de centraliser les mécanismes d'identification, d'authentification et de gestion des droits d’accès aux ressources de l’organisation. Ce composant est utilisé par un très grand…