Depuis la crise Covid, nous observons une augmentation de la fréquence des cyberattaques sur le secteur industriel. Entre 2019 et 2020, leur nombre a été multiplié par quatre, prenant dans 80% des cas la forme de ransomware[1] , et pouvant conduire à des conséquences économiques importantes.

Cette tendance s’explique par une volonté de digitalisation des usines et de développement de l’industrie connectée, qui ne s’est que rarement accompagnée d’une modernisation des systèmes industriels associés : les attaques sont rendues plus simples, leurs conséquences plus fortes. Et dans le cas des ransomwares, un défaut d’authentification est souvent le point de départ de la kill-chain : trop faible ou reposant sur des facteurs d’authentification partagés entre opérateurs, les comptes en deviennent sensibles aux attaques par phishing.

Ce constat peut d’ailleurs être retrouvé en analysant les « Fiches incidents Cyber SI industriel »[2] partagées par le Clusif. On retrouve parmi elles la prise de contrôle du système de production d’une aciérie allemande, qui aurait pu être évitée si un second facteur d’authentification avait été requis lors de l’exécution d’actions critiques sur le site industriel.

Dès lors, le besoin de sécurisation et de modernisation des méthodes d’authentification des populations dites cols bleus apparait comme crucial, afin de limiter les risques de vols de ces comptes souvent mal protégés sans impacter négativement la productivité globale des opérateurs sur site.

Cet article vise donc, après être revenu plus en détail sur le contexte actuel et sur les contraintes liées à ces populations, à comparer les différentes solutions disponibles aujourd’hui pour ces usages, à analyser les freins à la démocratisation des méthodes jugées les plus prometteuses, et à partager notre vision et recommandations pour rattraper au mieux le retard observé.

Qu’est-ce que l’authentification ?

S’authentifier consiste à certifier son identité auprès d’un système informatique avant de pouvoir accéder à des ressources sécurisées. Tout au long de cet article, nous parlerons d’authentification multifacteur lorsqu’au moins deux facteurs d’authentification parmi les quatre ci-dessous sont combinés :

- Ce que je sais (mot de passe, code PIN, schéma, …)

- Ce que je possède (appareil personnel, clé USB, carte à puce, badge, …)

- Ce que je suis (reconnaissance faciale, empreinte digitale, réseau veineux, …)

- Ce que je fais (mouvement des yeux, signature, dynamique de frappe, …)

Note : le niveau de sécurité dépend de la robustesse des facteurs et de leur indépendance en cas de combinaison[3]

Les cols bleus : des cas d’usages diversifiés…

Quand on parle de population col bleu, on entend tous les travailleurs manuels, ne disposant pas de leur propre poste de travail professionnel (e.g. métiers de la mécanique, de l’industrie, de l’aide à la personne). Ces populations rencontrent des cas d’usages d’authentification différentes des populations dites cols blancs, car utilisant la majorité du temps un SI bureautique avec des appareils multiples et partagés entre différents collaborateurs :

- Postes mobiles et tablettes (accès aux logiciels de pilotage de production (MES), …)

- Postes fixe de contrôle (pilotage des machines-outils, gestion, …)

- Postes bureautiques partagés (pointage, formation, …)

Les opérateurs doivent donc pouvoir s’authentifier sur des postes de pilotage, par exemple directement reliés aux machines-outils à l’aide d’une carte réseau, mais aussi indépendamment de leur situation au sein du site sur des postes mobiles.

… Avec des contraintes multiples

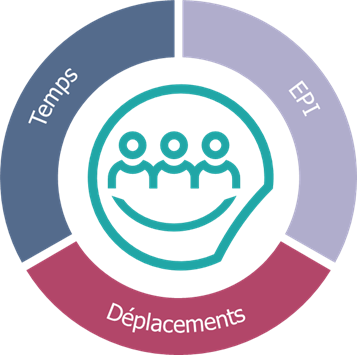

Dans le but d’évaluer au mieux les différentes solutions d’authentification envisageables pour les cols bleus, il est important d’avoir à l’esprit les contraintes professionnelles qui leur sont propres.

Ces dernières se déclinent en trois volets principaux :

- Contraintes de rythme: travailler sous cadence automatique et respecter des normes de production empêche l’utilisation de processus longs ou intempestifs

- Contraintes liées au port d’EPI (équipement de protection individuelle) tels que des gants ou un masque : ils peuvent empêcher l’utilisation de certains facteurs biométriques (reconnaissance faciale, empreinte digitale, …) ou rendre l’usage de mot de passe peu ergonomique (utilisation de gants sur écran tactile ou clavier)

- Contraintes liées à la régularité des changements de poste: changer régulièrement de poste implique de devoir s’authentifier quotidiennement plusieurs fois sur différents postes. De plus, si cette authentification est locale, l’enrôlement préalable devra être fait pour chacun d’entre eux

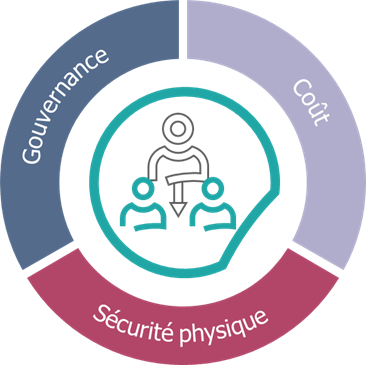

Au-delà des contraintes cols bleus, des éléments sont également à prendre en compte d’un point de vue employeur.

Nous retrouvons également trois thèmes principaux, à savoir :

- Un enjeu important d’uniformité: tous les collaborateurs devraient pouvoir s’authentifier de la même manière sur toutes les machines et logiciels afin d’avoir une expérience utilisateur commune, un unique processus, support et une seule documentation

- Un investissement non négligeable: une solution d’authentification est coûteuse à acquérir (e.g. badges, bracelets, capteurs) mais aussi à entretenir (e.g. support & serveurs). Ces couts pourront être difficiles à justifier si les employés n’ont pas besoin d’accéder à des ressources sensibles

- Une sécurité physique déjà présente: l’ajout d’un second facteur ou le durcissement du premier peut paraître inutile pour les entreprises qui sécurisent déjà physiquement leurs sites, et supposent donc qu’un individu ayant un accès physique à l’appareil sera digne de confiance

Quelles sont les méthodes d’authentification présentes sur le marché ?

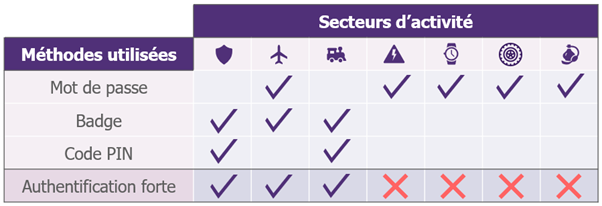

Deux grandes catégories se distinguent :

- Des acteurs « matures », proposant une authentification multifacteur avec un badge couplé à un mot de passe ou à un code PIN stocké localement. Ce choix permet la fusion des accès physiques et logiques, en autorisant par exemple l’accès aux appareils contrôlant les chaines de production via badges d’accès intégrant le standard FIDO2

- Des acteurs qui le sont moins, conservant une authentification faible avec uniquement l’utilisation de mots de passe. Ils restent majoritaires, et les comptes utilisés sont souvent génériques afin de maximiser la rapidité de l’authentification, et donc la productivité

Quelles méthodes d’authentification pour répondre à ces enjeux ?

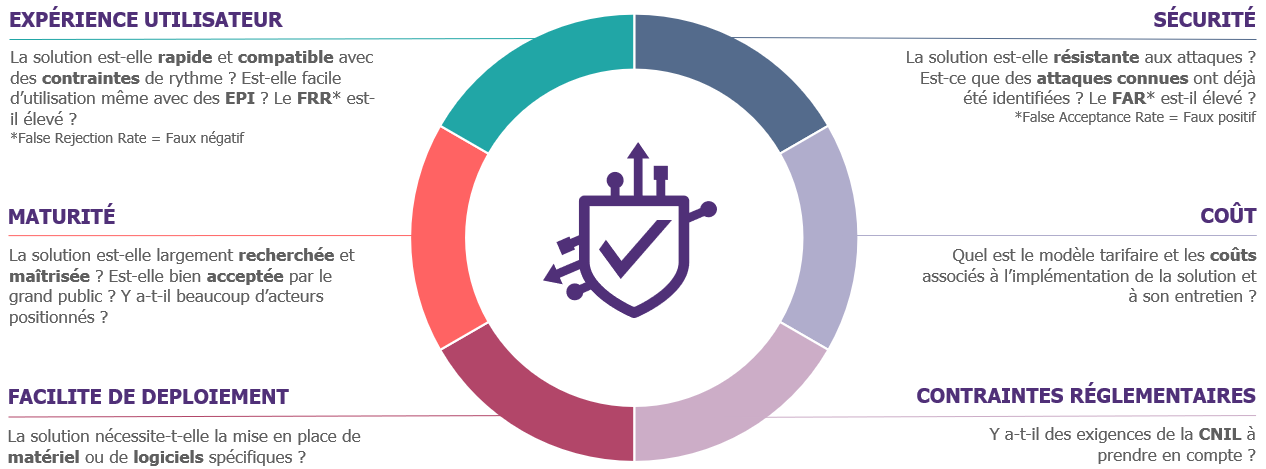

Plusieurs critères à prendre en considération…

Dans le but de comparer les différentes méthodes envisageables, six critères ont été considérés, avec un accent particulier sur deux enjeux principaux : l’expérience utilisateur et la sécurité.

… afin d’identifier les méthodes d’authentification les plus pertinentes

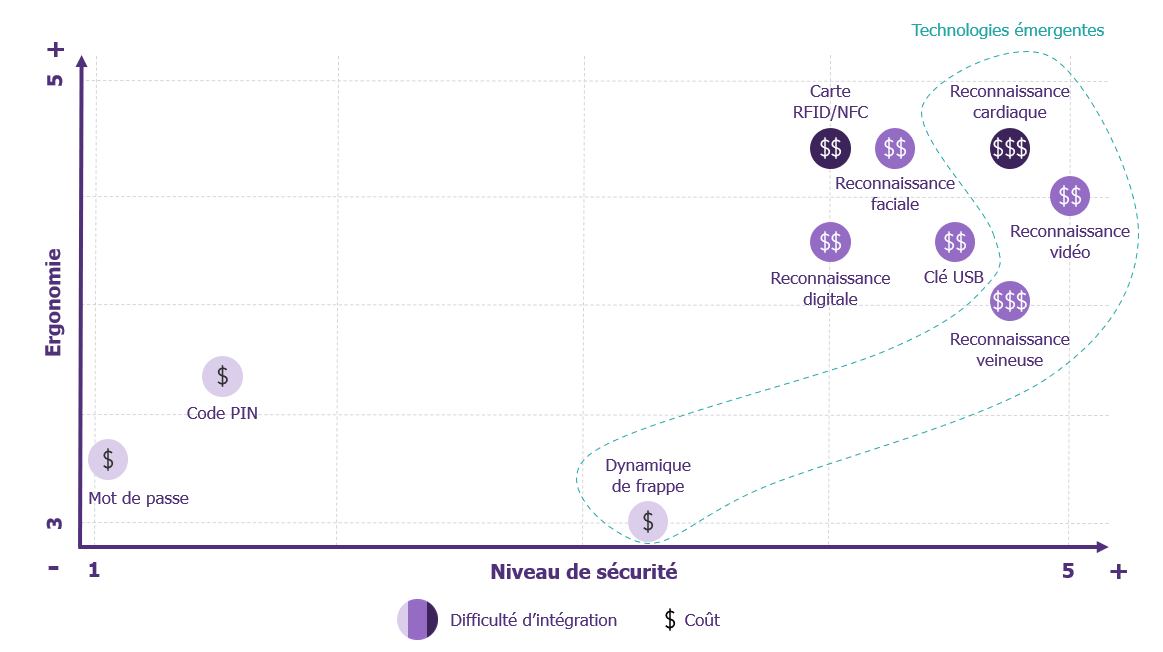

Sur la base de ces critères, les méthodes d’authentification considérées pertinentes et viables pour les cols bleus peuvent être distribuées comme ci-dessous :

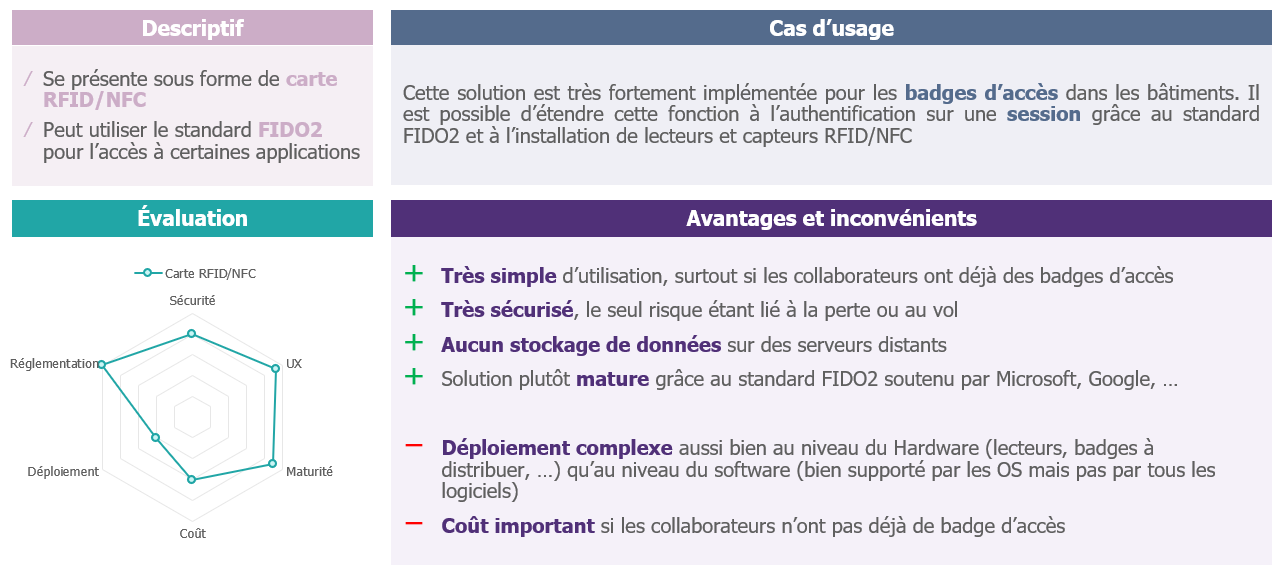

Outre les solutions biométriques, fortement réglementées en France par la CNIL, la carte RFID/NFC (badge) émerge comme offrant la meilleure ergonomie pour un niveau de sécurité satisfaisant. Ceci est en adéquation avec ce qui a pu être observé chez les acteurs « matures » sur cette thématique.

Le badge est extrêmement ergonomique et présente un niveau de sécurité satisfaisant s’il est couplé à un code PIN ou un mot de passe dans le cadre d’une authentification à multi facteurs.

Pour la plupart des acteurs du monde industriel, cette solution est suffisante afin d’augmenter drastiquement la sécurité des accès des opérateurs, tout en restant simple d’utilisation. Si des badges pour les accès physiques sont déjà distribués, il est envisageable de les remplacer progressivement par des badges compatibles avec le standard FIDO2.

Néanmoins, dans des industries particulièrement sensibles où la sécurité est un enjeu critique, certaines solutions innovantes peuvent se démarquer :

La clé biométrique FIDO2 :

- Beaucoup de machines possèdent un port USB et le standard FIDO2 assure une compatibilité avec un grand nombre d’applications

- L’empreinte digitale remplace le code PIN et assure une certaine sécurité même en cas de vol ou de perte de la clé

- Aucune image biométrique n’est sauvegardée et aucun gabarit n’est stocké ailleurs que dans la clé

Le bracelet biométrique reposant également sur le protocole FIDO2 (exemple du bracelet « Nymi », non affilié avec Wavestone) :

- Chaque collaborateur reçoit un bracelet nominatif et s’enrôle avec son empreinte digitale

- Au début de la journée, chaque collaborateur met son bracelet et le déverrouille avec son empreinte digitale

- Tant que le collaborateur n’enlève pas son bracelet, il n’a qu’à le passer à côté des équipements équipés de capteurs NFC afin de s’authentifier avec le standard FIDO2

- Le bracelet est capable de détecter « le vivant » et se verrouille dès qu’il est enlevé

- Aucune image biométrique n’est sauvegardée et aucun gabarit n’est stocké ailleurs que dans le bracelet du collaborateur

Ces solutions sont coûteuses mais présentent un niveau de sécurité et d’ergonomie à l’état de l’art.

Une démocratisation freinée par plusieurs facteurs

Même si des solutions sont disponibles, il existe un retard en matière d’authentification des cols bleus, pouvant s’expliquer par différents freins à leur démocratisation :

- La sensibilité des accès logiques: celle-ci n’est pas toujours suffisante pour justifier des coûts engendrés par la modernisation et le renforcement de l’authentification

- Les priorités des attaquants: les SI de gestions et bureautiques restent les cibles prioritaires des attaquants, ce qui incite les entreprises à concentrer leurs efforts de sécurité sur ceux-ci

- L’obsolescence logiciels et de l’infrastructure: les machines et programmes utilisés sur les lignes de production peuvent être obsolètes. Les entreprises sont donc réticentes à remplacer ces ressources fonctionnelles au risque de se heurter à des problèmes de compatibilité

- La réglementation imposée : la CNIL ne favorise pas le développement des moyens d’authentification biométriques en France[4]

Cependant, la modernisation devrait s’accélérer grâce aux nouveaux besoins de sécurité

liés au développement de l’IoT. Le standard FIDO2 poursuit lui aussi sa popularisation, et il existe des solutions innovantes commençant à prendre de l’ampleur sur le marché. Il est enfin à noter que certains opérateurs sur ligne utilisent les mêmes ressources que les populations bureautiques, certaines solutions passwordless comme Windows Hello for Business sont donc envisageables et simples à mettre en place grâce aux capteurs intégrés aux appareils.

La convergence des accès logiques et physiques, la solution pour déclencher la démocratisation à large échelle ?

Les accès physiques des cols bleus sont bien souvent déjà sécurisés puisqu’il s’agit de populations exerçant sur des sites sensibles. Un système de badge est donc dans la plupart du temps déjà en place pour l’accès aux bâtiments et aux zones restreintes, avec sur les lieux les plus critiques, des lecteurs biométriques ou d’autres outils de surveillance (vidéosurveillance, …). Dès lors, la question de la capitalisation et centralisation du contrôle d’accès se pose, et proposer les mêmes moyens d’authentification pour les accès logiques que ceux déjà en place pour les accès physiques présenterait des avantages certains tout en faisant émerger de nouveaux enjeux :

- Une expérience utilisateur améliorée, un même processus pour tous les accès.

- Une gestion des autorisations simplifiée et renforcée.

- Une nécessité de coordonner les équipes chargées de la sécurité physique avec la DSI, de forts enjeux de gouvernance à anticiper.

- Une infrastructure commune à prévoir, tous les réseaux contrôlant les accès à connecter.

[1] Authentication Security Best Practices in the Manufacturing Industry, publié par Chris Collier sur le site HYPR

[2] Fiches Incidents Cyber Industriels, publiées par le Clusif

[3] Recommandations relatives à l’authentification multifacteur et aux mots de passe, publiées par l’ANSSI

[4] Le contrôle d’accès biométrique sur les lieux de travail, publié par la CNIL