Le secteur bancaire s’est rapidement modernisé et la banque en ligne est devenue une évidence pour les banques et leurs clients. Ces acteurs dépendent de plus en plus d’internet, avec les avantages que cela implique, mais aussi les risques.

La fraude s’est développée en même temps, devenant plus impactante et plus complexe. Selon la Banque de France, la fraude au paiement représente une perte de 1.2 milliards d’euros en 2022, une somme non-négligeable et qui n’est pas près de diminuer puisque les transactions frauduleuses ne cessent d’augmenter. Environ 70% de ces transactions frauduleuses proviennent de la banque en ligne.

La lutte contre la fraude est donc l’une des préoccupations les plus importantes pour la banque en ligne, mais d’autres secteurs commencent aussi à se pencher sur la question.

Fraude à l’identité, fraude métier

Le terme de fraude fait partie du langage courant et peut avoir des définitions très variées. Il est possible de « frauder » un ticket métro, une assurance, ou un compte fidélité chez un acteur de la grande distribution.

Quand il est question de fraude informatique, notamment bancaire, on distingue la fraude à l’identité et la fraude métier.

La première induit une manipulation des données d’identité de l’émetteur, de son contexte d’accès au service ou des informations en lien avec son authentification et autorisation. Il est possible de la détecter en analysant le comportement de l’utilisateur quand il s’authentifie, la machine qu’il utilise, l’IP depuis laquelle il se connecte, etc.

La seconde demande de manipuler des données en lien avec la transaction elle-même, le profil bancaire de l’émetteur et du récepteur, et le contexte de réalisation de la transaction. Des indicateurs de fraude métier pourraient être par exemple un IBAN récepteur venant d’un pays inhabituel, un montant de transaction important, etc.

Les deux types de fraudes et leur détection reposent sur des signaux différents mais ces deux mécanismes de protection peuvent et doivent échanger, s’alimenter l’une l’autre afin d’apporter une part de contexte supplémentaire et permettre une analyse plus holistique du risque.

Cette nécessité de synchronisation s’est traduite concrètement par un récent rapprochement organisationnel entre les équipes de lutte contre la fraude métier et les équipes IAM.

Quels risques sont couverts par la détection de la fraude à l’identité ?

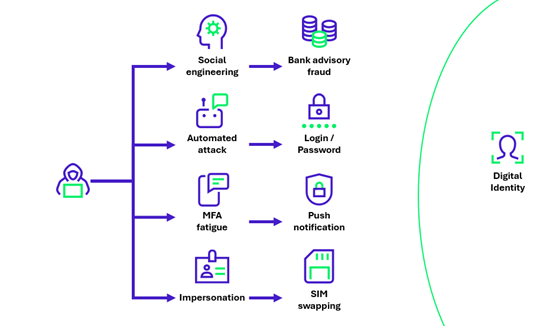

Derrière la fraude à l’identité se cachent de nombreux cas d’usage différents. La détecter permet donc de couvrir des risques variés qui aujourd’hui sont difficiles à appréhender. Voilà une liste non exhaustive de techniques utilisées par les attaquants qui pourraient être détectées par un outil anti-fraude :

- SIM swapping : le SIM swapping demande de convaincre le fournisseur téléphonique de la victime d’envoyer une nouvelle carte SIM à l’attaquant, qui pourra ensuite valider des demandes de double authentification via OTP en se faisant passer pour la victime.

- MFA fatigue : la MFA fatigue consiste à envoyer un grand nombre de notifications de validation MFA, au point que la victime finisse par accepter la demande et autoriser l’accès à l’un de ses comptes par inadvertance.

- Social engineering : le social engineering est utilisé lors d’attaques ciblées sur un individu, l’attaquant recueille des informations sur lui et sur son compte bancaire, puis les exploite pour lui soutirer de l’argent. Un exemple de plus en plus fréquent est celui des fraudes au conseiller bancaire, un attaquant se faisant passer pour le conseiller de la victime et la poussant à effectuer un virement, souvent en prétextant un risque de… fraude.

- Bots : l’automatisation des attaques ouvre de nouvelles possibilités pour les attaquants, ces derniers pouvant cibler un grand nombre de comptes au cours d’une seule campagne. En émulant des appareils ou en lançant des campagnes de phishing massives, il devient de plus en plus simple de récupérer des informations personnelles et des mots de passe.

Les banques en tête de proue, mais rejointes par de nouveaux acteurs

Sans surprise, le secteur bancaire a une longueur d’avance sur ces questions. Premièrement parce que l’impact de la fraude est très concret et la banque est une cible privilégiée. Ensuite parce que les utilisateurs sont habitués, voire rassurés, de constater des processus de sécurité important au détriment de leur expérience utilisateur. Enfin parce que le passage massif à la banque en ligne a soulevé des questions que d’autres secteurs n’ont pas eu à se poser immédiatement.

Aujourd’hui, la détection de la fraude pour une banque en ligne se concentre sur trois étapes clés du parcours utilisateur :

- L’enrôlement d’un nouvel appareil

- La validation d’un paiement

- La réalisation d’actions sensibles sur le compte, comme l’ajout d’un bénéficiaire pour les virements

Si le secteur bancaire est indubitablement le plus touché et le plus protégé, d’autres secteurs commencent à se pencher sur la question de la détection de la fraude. C’est le cas de la grande distribution et de l’e-commerce par exemple, ainsi que du luxe qui se trouvent dans la ligne de mire des attaquants. Cela les force à imaginer de nouveaux processus et à investir dans la lutte contre la fraude, faisant à leur tour évoluer les solutions et pratiques pour limiter les impacts sur le business.

De nouvelles avancées technologiques : protocoles et algorithmes

La pression des attaques explique en grande partie l’intérêt dans les solutions de détection de la fraude. Ces dernières se sont développées rapidement, embarquant de plus en plus de fonctionnalités et démontrant une capacité grandissante de lutte contre les attaques complexes qui se développent.

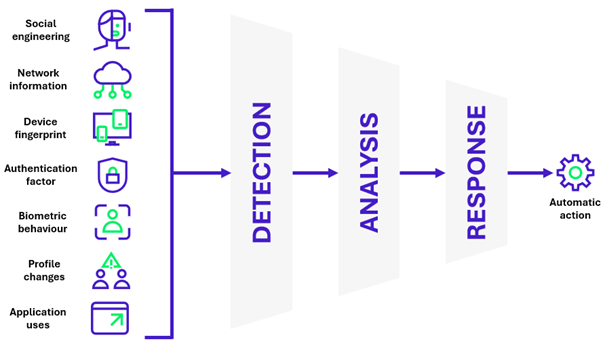

Les récentes avancées technologiques liées à la détection de la fraude sont multiples, mais deux principaux mécanismes ont rendu ces solutions plus puissantes : la capacité à échanger des informations entre les briques de détection, et la précision des algorithmes d’estimation du risque.

Le premier mécanisme est un produit de la tendance actuelle à la standardisation des protocoles et des signaux de détection, permettant aux différentes briques du SI de mettre en commun les informations récoltées et les réactions appropriées. Le groupe de travail Shared Signals (Okta, Cisco, Disney, fondation OpenID, etc.) a par exemple produit un framework utilisé dans deux protocoles : Continuous Access Evaluation Protocol (CAEP) et Risk Incident Sharing and Coordination protocol (RISC).

Le deuxième mécanisme ; la précision des algorithmes ; repose sur le nombre grandissant de critères pouvant être exploités. Il y a quelques années, un moteur de détection se reposait sur l’analyse de l’IP, la géolocalisation et quelques attributs de l’identité. Aujourd’hui, les critères sont démultipliés, incluant le comportement propre à l’utilisateur (les mouvements de souris, la vitesse de frappe), l’analyse des appareils utilisés (modèle, OS, navigateur), l’historique du compte, les parcours utilisateurs usuels, ainsi qu’une panoplie de signaux faibles provenant d’autres applications ou de briques du SI. Cette multiplication des signaux entrants dans les algorithmes permet une analyse bien plus fine de chaque transaction et une estimation du risque toujours plus pertinente.

IA et orchestration au service de la lutte contre la fraude

Augmenter le nombre de critères permet d’améliorer les algorithmes, mais pour tirer le meilleur de ces informations il est essentiel de tirer profit des capacités du Machine Learning et de l’intelligence artificielle. Chaque critère devient une dimension permettant à l’intelligence artificielle d’apprendre de manière dynamique les comportements des utilisateurs (comme les parcours usuels, les emplacements des clics de souris ou la vitesse de frappe) et ce qui constitue un contexte d’accès normal et non risqué afin de mieux détecter tout ce qui en dévie.

Malgré la capacité de l’IA à produire une décision à partir d’un nombre très important de paramètres, elle demeure victime des déboires de tous les algorithmes de décision : les faux positifs. Et avec l’intérêt de nouveaux secteurs, qui se doivent d’équilibrer sécurité et expérience utilisateur pour limiter les impacts négatifs sur le business, la gestion des faux positifs est une question à part entière pour les éditeurs. Aujourd’hui, les modèles de détection peuvent être ajustés de plusieurs manières : en les entraînants de manière récurrente, pour les adapter aux nouveaux cas d’usages ; en jouant avec les poids des critères, selon le contexte du client ; et en revenant sur les décisions prises par l’algorithme afin de signaler les faux positifs.

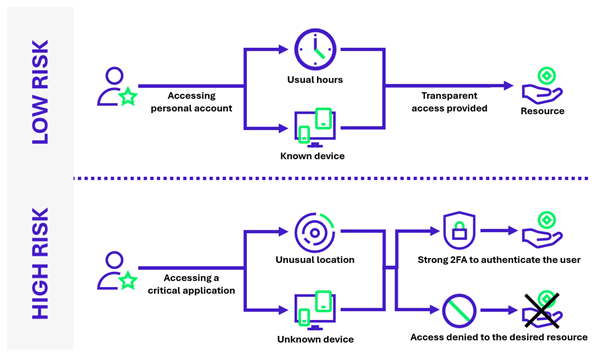

Au-delà de ces ajustements, les solutions de détection de la fraude offrent une grande flexibilité au niveau de l’orchestration, c’est-à-dire au niveau de la réaction à mettre en œuvre vis-à-vis des recommandations de l’algorithme. Il est ainsi possible de limiter l’impact pour les utilisateurs, en utilisant des challenges invisibles pour les risques faibles et en limitant les demandes contraignantes comme la MFA ou le traitement manuel différé aux transactions très risquées. L’orchestration permet aussi d’effectuer une mise en place progressive de l’outil : les réactions peuvent se limiter à une levée d’alerte transmises à un outil SIEM par exemple afin d’affiner l’algorithme, puis un passage à du blocage effectif et en temps réel.

Conclusion

La lutte contre la fraude, est un sujet qui concerne de nombreux secteurs. Si le secteur bancaire est en avance et que ceux du e-commerce et du luxe suivent, toute organisation peut être ciblée par la fraude. Cela implique une pluralité des cas d’usage et des problématiques auxquels les solutions de détection de la fraude peuvent souvent mais pas toujours répondre.

Le secteur d’activité, le contexte, la récurrence et le type d’attaques, l’impact et le risque associé, ainsi que les moyens pouvant être débloqués, toutes ces dimensions doivent être prises en compte pour contextualiser les solutions de lutte. Ces solutions peuvent être chères ou inadaptées malgré les mécanismes innovants mis en place et d’autres mécanismes de remédiation peuvent être envisagés selon les contextes.

C’est le cas des solutions anti-bots par exemple, ou des mécanismes de risk based authentication, ou encore tout simplement la refonte de certains processus métier pour les rendre intrinsèquement plus résilients à la fraude. Ces remédiations peuvent accompagner une solution de détection de la fraude, ou suffire à contrer les cas de fraude observés dans le contexte étudié.