Dans un précédent article, nous avons vu que la Smart City induisait un changement de paradigme qui, associé aux fortes attentes du grand public sur la sécurité de ses données, nécessitait d’adapter l’approche d’un tel projet. En effet, à mesure que la Smart City se développe, l’activité urbaine devient de plus en plus dépendante de ses services, accroissant d’une part ses besoins de sécurité, mais aussi l’intérêt que lui porte les cyber attaquants. Fort de ces constats, l’enjeu sera donc d’identifier quelle démarche mettre en œuvre pour prendre en compte les risques cybersécurité et, à défaut de les supprimer totalement, les réduire. C’est l’objet de ce second article.

Penser un projet Smart City avec la cybersécurité

Il est fondamental d’intégrer les aspects cybersécurité dès le démarrage d’un projet Smart City. En effet, le réaliser plus tard dans le projet pourra s’avérer plus complexe et couteux, avec le risque de ne pas en traiter / pouvoir traiter tous les risques.

Ceci nécessite de repenser l’organisation du projet vis-à-vis de la donnée et de la gouvernance de la sécurité : les principes de sécurité doivent être définis à l’échelle globale du projet et pris en compte par chacun des sous projets composant la Smart City, en fonction de leurs contraintes. Cela est d’autant plus vrai que les Smart Cities impliquent un grand nombre d’acteurs aux cœurs de métier, aux moyens et à la maturité cybersécurité différents. Une vision globale et partagée est indispensable pour s’assurer que chaque élément traite la donnée avec le niveau de sécurité adéquat.

Il convient ensuite de définir les grands principes d’architecture et d’interopérabilité, selon les contraintes inhérentes à la Smart City, liées à l’Edge Computing et au déploiement d’objets en milieu hostile. La résilience du système doit être au cœur des exigences de sécurité, la chute ou la compromission d’un élément ne devant pas entrainer la chute de la totalité du système.

A cet effet, des standards communs doivent être adoptés, en s’appuyant sur des frameworks spécifiques comme ETSI ou OneM2M. Ces derniers augmentent les chances de maintenir des systèmes interopérables évolutifs. Plus généralement, le NIST ou la norme ISO 27002 sont des référentiels de cybersécurité éprouvés sur lesquels il serait intéressant de s’appuyer.

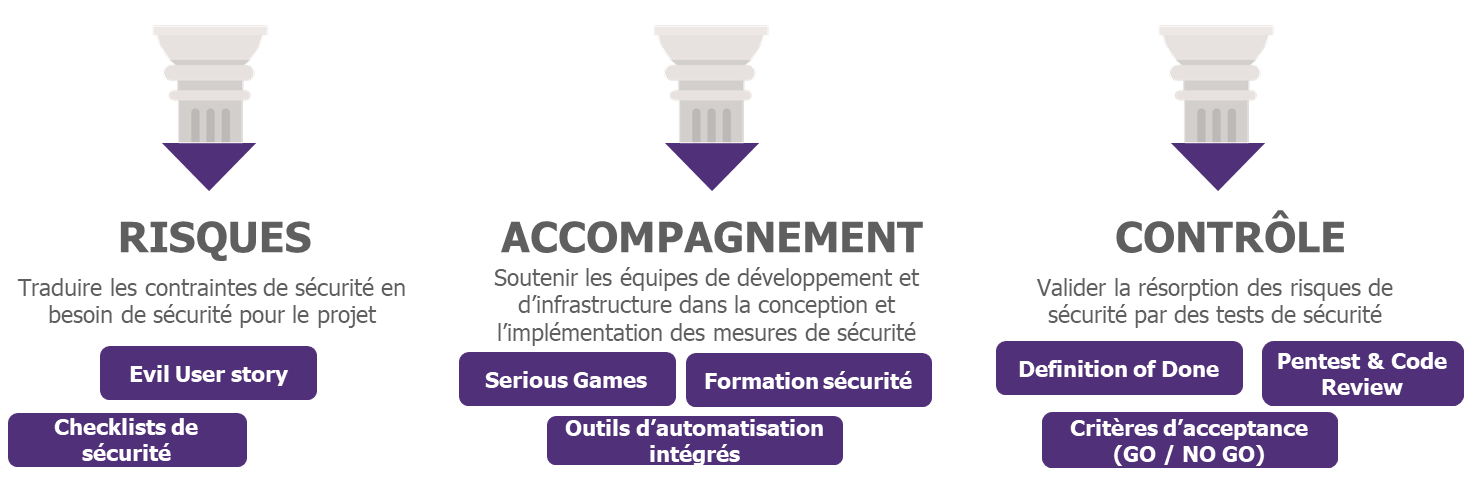

Le mode de développement doit être agile, en intégrant une vision sur le long terme pour anticiper les nouveaux cas d’usage, et en jalonnant court afin de délivrer rapidement les premiers services. La cybersécurité doit être incluse dans les processus de développement, par la définition d’Evil User Stories, permettant d’identifier et de prendre en compte les risques à chaque évolution des services ou du SI, et par la nomination d’experts cybersécurité dans un rôle de support et de validation.

La définition et le maintien d’un niveau de sécurité satisfaisant passera plus que jamais par l’intégration rigoureuse de la sécurité dans toutes les phases du projet, cela pouvant induire des investissements humain et technologique plus importants mais nécessaires.

Protéger les données critiques et régulées

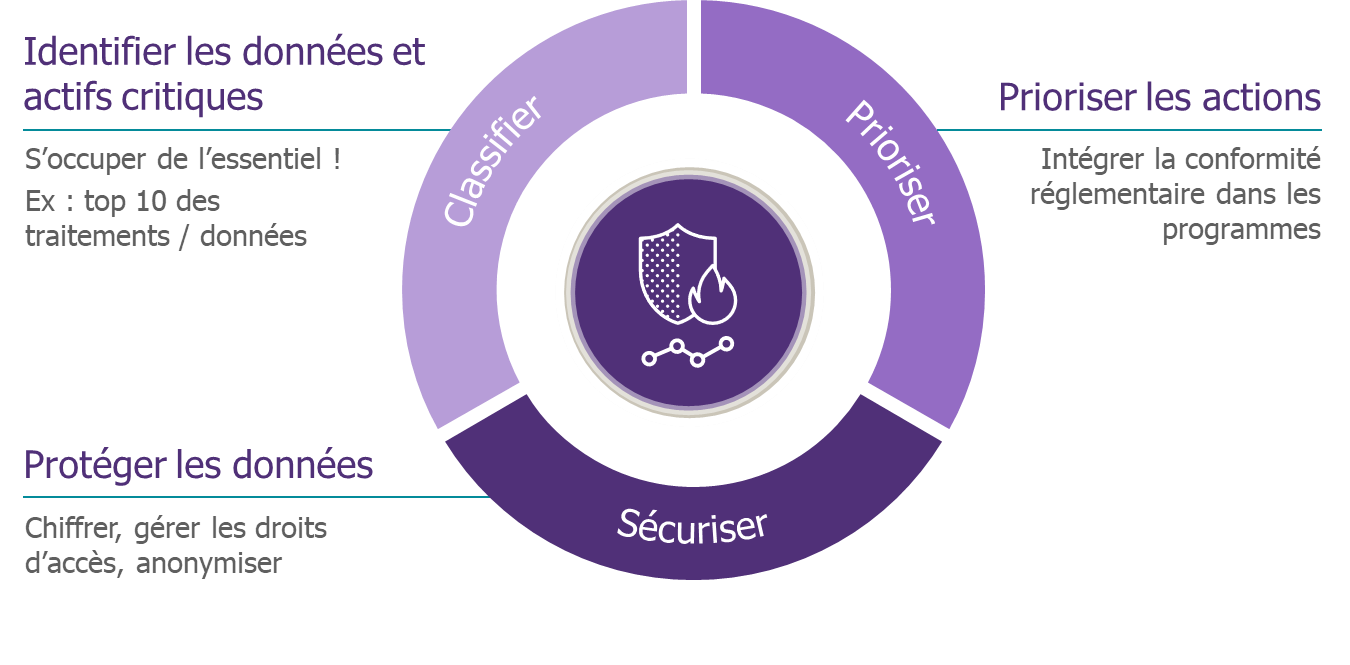

Etant donnée la propension de la Smart City à collecter et traiter de grandes quantités de données, leur protection passera en premier lieu par l’identification des données et des actifs critiques.

La majorité des services proposés par la Smart City sont à destination des citoyens. Par conséquent, des données identifiantes et ainsi potentiellement sensibles vont être collectées. Par ailleurs, une perte de disponibilité ou d’intégrité de certains services pourront avoir de graves répercussions étant donné que certaines composantes du SI ont une prise directe sur le monde physique. Les Smart Cities n’échappent pas aux réglementations, notamment au Règlement Général sur la Protection des Données (RGPD), mais aussi selon les usages au Référentiel Général de Sécurité (RGS), à la Loi de Programmation Militaire (LPM) ou à la directive européenne Network and Information Security (NIS), dont les exigences en matière de protection des données devront être intégrées dans les programmes.

Des niveaux de classification de la sensibilité de la donnée doivent donc être formalisés afin de permettre la priorisation des actions et la mise en place de cadres de traitement des données critiques adaptés tels que le chiffrement et l’anonymisation.

Le problème de l’accès aux données devra aussi être posé. Les acteurs de la Smart City sont nombreux et il sera nécessaire de segmenter la « vision » qu’ils pourront avoir du SI. Cela passera par une phase préalable de définition des profils d’habilitations, nécessaires au respect du principe de moindre privilège, associée à une revue régulière de leurs affectations afin de s’assurer qu’elles soient toujours légitimes.

Opérer sur des environnements de confiance

Le projet Smart City s’appuiera nécessairement sur différents socles techniques et organisationnels. Si ces socles sont au Système d’Information ce que les fondations sont à une maison, il est aisé de comprendre qu’il sera difficile de bâtir quoi que ce soit si cette base est fragile.

Comme toujours, ces socles techniques doivent être couverts par les mesures fondamentales de la sécurité : mise en place de bulles de confiance, durcissement des systèmes, patch management, sécurisation des comptes à privilèges et de leur usage, etc.

Par ailleurs, un système d’information à la surface d’attaque aussi large que celui de la Smart City devra nécessairement rompre avec le modèle de sécurité traditionnel dit « château-fort », en jouant davantage sur des aspects de cloisonnement et de contrôle d’accès à la donnée elle-même. La conformité des actifs au sein du système d’information devra être évaluée continuellement en s’appuyant sur des référentiels de configuration et de durcissement communs. Les systèmes et applications exposés doivent faire l’objet de contrôles et audits, particulièrement pendant la phase de développement, mais aussi pendant la phase d’exploitation.

Par ailleurs, la continuité et la reprise d’activité devront être au cœur de la stratégie de sécurité. Des plans devront être formalisés, mais aussi testés, incluant à la fois les considérations techniques comme la résilience des différents systèmes, incluant la capacité à restaurer des systèmes indépendamment des autres, mais aussi organisationnelles par la réalisation d’exercices de gestion de crise.

Enfin, la Smart City impliquant un grand nombre d’acteurs, toutes les parties prenantes devraient garantir la mise en œuvre de moyens significatifs dans la protection des systèmes d’information impliqués et se conformer aux exigences de la politique de sécurité du projet. Pour cela, ils devront être engagés contractuellement, à minima par l’inclusion d’exigences de sécurité dans les contrats, mais aussi par la formalisation et la mise en œuvre de plans d’assurance sécurité, notamment pour les prestataires les plus critiques. Des contrôles réguliers pourront être commandités afin de s’assurer du maintien du niveau de sécurité dans le temps et adresser les futurs scénarios de risque.

Détecter, réagir et partager

La Smart City ne peut se passer d’un service de détection et de traitement des incidents de sécurité.

Il conviendra de collecter les traces de l’activité sur les systèmes et rechercher les signaux faibles. Face au nombre important d’évènements à traiter, il sera indispensable de définir les risques dont on souhaite se prémunir et de s’appuyer sur des solutions de corrélation afin de faciliter ces recherches. L’utilisation d’outils d’automatisation permettra d’effectuer un premier tri des faux positifs, facilitant le travail des analystes dans la qualification des alertes de sécurité.

La construction du service de détection et de réaction pourra se faire en s’appuyant sur les référentiels PDIS et PRIS. On pourra au besoin recourir à des fournisseurs externes qualifiés sur ces deux services.

Le recours à des services de Cyber Threat Intelligence apportera un gain important d’efficacité dans la création et l’enrichissement des règles de détection du SOC. En effet, il sera ainsi possible d’adopter une posture de détection proactive en effectuant une veille sur les attaques ayant ciblé des Smart Cities et des modes opératoires utilisés. Ceci présentera également l’avantage d’améliorer l’efficacité du service de réaction par l’économie d’un temps d’investigation précieux.

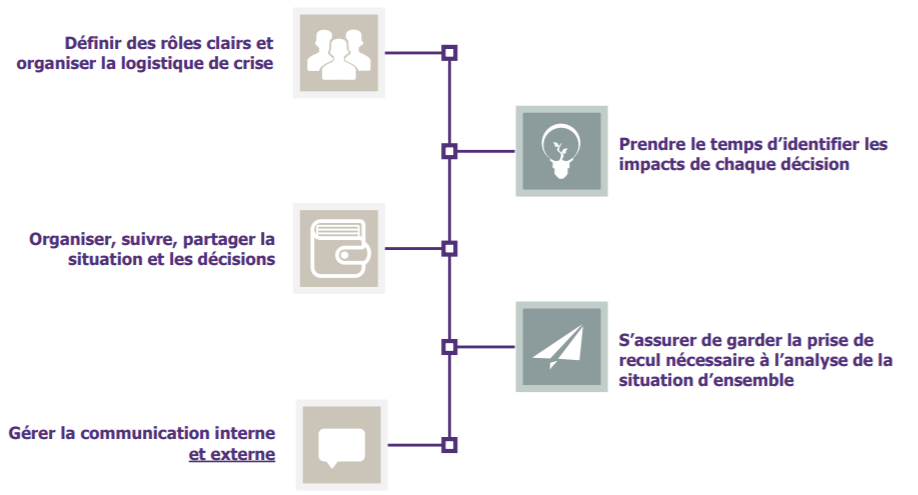

Enfin, le processus de traitement des incidents de sécurité significatifs et majeurs ne pourra se faire sans la formalisation d’une cellule de gestion de crise, composée d’acteurs aux rôles bien définis et formés à cet exercice. Un point d’attention particulier sera porté sur le dispositif de communication externe, la « gravité » d’une crise dépendant autant de l’événement qui en est à l’origine que de la perception qu’en a le monde extérieur.

En conclusion, et comme nous l’avons vu au travers de ces deux articles, la Smart City est une évolution qui s’impose d’elle-même dans une époque où se mêlent à la fois des enjeux démographiques, écologiques et économiques. Ses promesses sont séduisantes, mais le cadre de mise en œuvre peut susciter certaines craintes.

Comme pour n’importe quelle transformation numérique, la garantie d’un niveau de sécurité en adéquation avec les enjeux du projet passera nécessairement par l’identification des failles et des risques de sécurité qu’elle engendre.

A l’ère des cyberguerres et des cybermenaces, la Smart City devrait être considérée comme un Fournisseur de Service Numérique, au sens de la directive NIS, et être protégée par les mesures de sécurité adaptées à ce statut.

La proposition de services sécurisés, respectueux des données de leurs usagers est une condition sine qua none au succès d’un projet Smart City, dont les bénéfices n’auront d’égal que l’ampleur de l’impact d’une cyberattaque réussie.