L’informatique quantique menace la cryptographie asymétrique actuelle et rendra obsolètes les algorithmes actuels, tels que RSA et ECC. En revanche, pour la cryptographie symétrique (AES, fonctions de hachage), doubler la taille des clés garantit le maintien des standards de sécurité. Pour répondre à cette menace, le NIST a standardisé en août 2024 trois algorithmes asymétriques post-quantiques (résistants aux ordinateurs quantiques).

Heureusement, les ordinateurs quantiques ne sont pas encore suffisamment performants pour mener de telles attaques. Les estimations varient quant à la date à laquelle cela deviendra une réalité, mais beaucoup prévoient une échéance entre 2033 et 2037. Par ailleurs, les régulateurs ont commencé à définir des échéanciers pour la fin de vie des algorithmes existants : le NIST a publié un draft avec pour échéance 2035, tandis que l’ASD australien a annoncé 2030 comme date limite. Nous anticipons que d’autres nations publieront des annonces similaires dans les mois à venir.

Ainsi, quelle que soit la date précise d’émergence des ordinateurs quantiques capables de briser les algorithmes cryptographiques actuels, une transition sera incontournable pour des raisons régulatoires.

Migrer une infrastructure informatique complexe n’est pas une tâche triviale : selon un mémorandum de 2022, l’administration Biden estimait le coût de la migration de toutes les agences fédérales américaines à plus de 7 milliards de dollars. Un tel projet implique de nombreux aspects, depuis l’évaluation des risques jusqu’à l’exécution technique de la migration, avec de nombreuses étapes intermédiaires. Des solutions existent pour accompagner ou accélérer ces étapes.

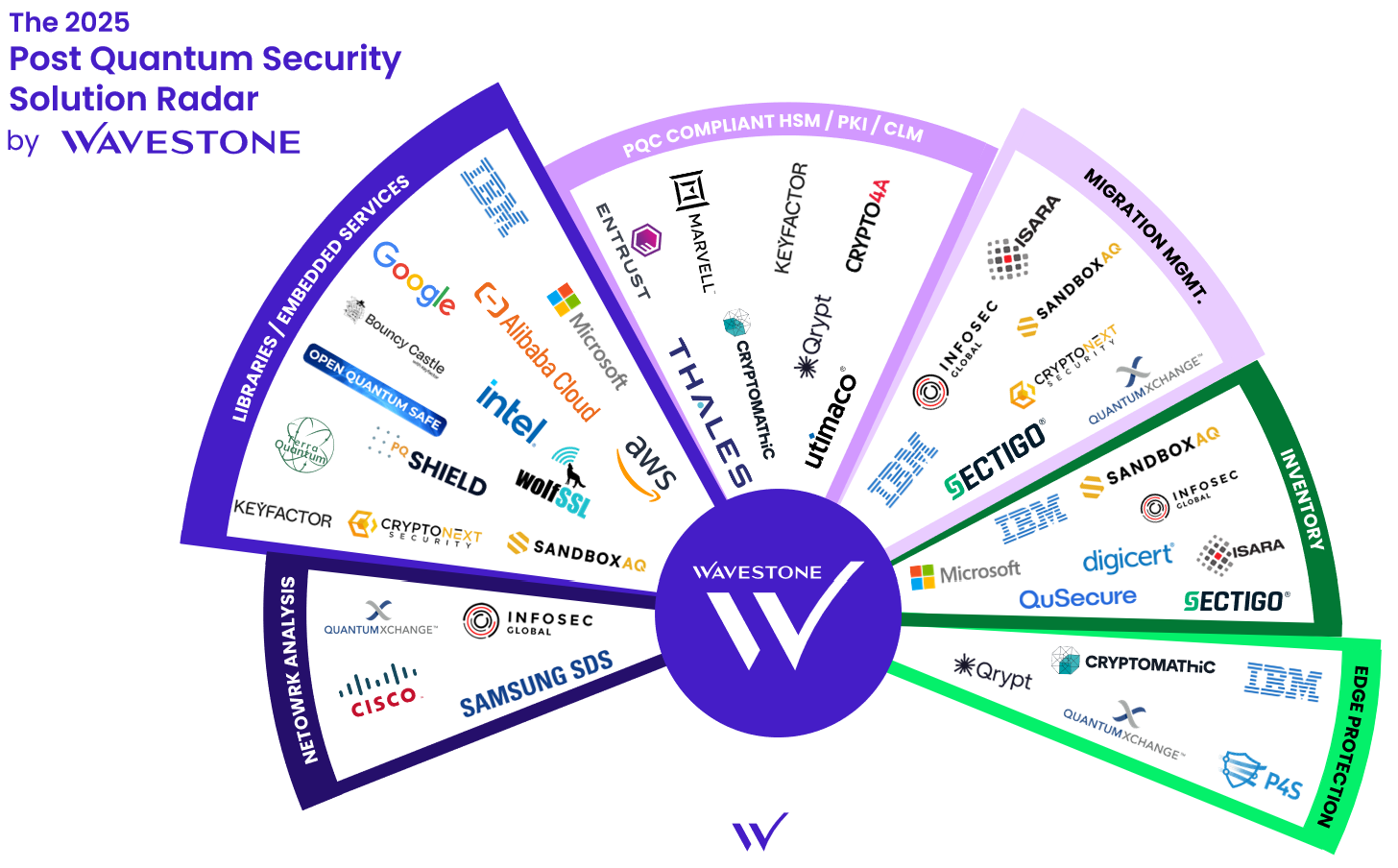

Le radar 2025 des solutions de sécurité post-quantique de Wavestone offre un premier panorama visuel des solutions leaders du marché pour cette migration et sera mis à jour et enrichi dans les mois à venir. Notre équipe a analysé le marché via un repérage open-source et des discussions au sein de communautés fermées. Toute entreprise qui pense devoir y figurer est encouragée à nous contacter.

Catégories

La distribution de clés quantiques (QKD) a été envisagée mais rejetée comme catégorie. Bien que résistante aux ordinateurs quantiques, la QKD n’est pas techniquement une technologie de cryptographie post-quantique ni une solution recommandée par les différents régulateurs.

- Inventaire : Automatisation de l’inventaire le type et l’emplacement de toute cryptographie utilisée.

- Gestion de la migration : Fournir une vue d’ensemble de la transition post-quantique, souvent basée sur les résultats d’inventaire.

- HSM/PKI/CLM conformes PQC : Fournir des composants de confiance numérique essentiels la plupart des services et résistants aux ordinateurs quantiques.

- Bibliothèques/Embedded services : Chiffrer et signer des données avec des bibliothèques polyvalentes ou des solutions intégrées au cloud.

- Protection périmétrique : Ajouter une couche de sécurité supplémentaire contre les attaques quantiques, notamment via l’encapsulation du trafic et des wrappers pour les applications critiques (e-mails, messagerie instantanée, etc…).

- Analyse de réseau : Détection des flux réseau utilisant une cryptographie obsolète via des sondes.

Tendances clés du marché

Une disparité de tailles

La structure du marché des solutions de sécurité post-quantiques présente des disparités significatives en termes de taille et de maturité des acteurs. À une extrémité du spectre, les géants technologiques et les entreprises de cybersécurité établies s’appuient sur des ressources considérables pour développer et promouvoir des solutions robustes. À l’autre extrémité, des startups de niche et des pure players impulsent des avancées rapides dans des domaines spécialisés. Nous prévoyons que cette diversité favorisera :

- L’innovation : La diversité du marché, entre géants technologiques et acteurs de niche, accélère le rythme et la qualité des innovations.

- La fragmentation : Les petits acteurs peuvent avoir du mal à atteindre une échelle suffisante pour déployer leurs solutions largement.

- Les partenariats : Des collaborations comme celles de Thales et IBM montrent comment les grandes entreprises peuvent profiter des innovations de pure players dans leur segment spécifique en les combinant avec leurs ressources et leur expertise.

Au fur et à mesure que le marché mûrit, il sera passionnant de découvrir comment il se structure.

Des bibliothèques open-source avec le soutien des géants de la tech

Plusieurs bibliothèques open source proposent déjà de la cryptographie post-quantique. Les bibliothèques les plus connues, comme OpenSSL, ne sont pas les plus avancées sur ce point, leurs propres implémentations étant en cours, alors que des bibliothèques comme liboq éditée par Open Quantum Safe sont déjà prête à être utilisée. Néanmoins, il est encourageant pour l’écosystème de la cybersécurité qu’un sujet aussi crucial que la sécurité post-quantique repose sur des solutions profondément ancrées dans les principes de l’open source.

Cependant, les grandes entreprises de la tech jouent un rôle central en soutenant ces bibliothèques open source, reconnaissant leur potentiel pour accélérer l’adoption et l’innovation. Des initiatives telles que liboq d’Open Quantum Safe bénéficient du soutien de Microsoft, Amazon et IBM ; les fonction PQC de Bouncy Castle ont été développées avec la participation significative de Keyfactor, et Tink, la bibliothèque open source de Google, intègre également des solutions de cryptographie post-quantique. Néanmoins, la plupart de ces implémentations n’ont pas encore été pleinement vérifiées formellement, bien que le processus soit en cours.

Un manque de certification pour les HSMs…

Les Hardware Security Modules (HSMs) jouent un rôle crucial dans la chaîne de confiance numérique, mais le marché pour ces solutions matérielles n’est pas encore prêt à date. Les fournisseurs ont initialement recouru à des implémentations logicielles à des fins d’expérimentation en attendant la publication du nouveau standard par le NIST. Cependant, les implémentations matérielles ont progressé depuis, quand bien même leur certification n’est pas attendue avant T3 ou T4 2025.

En outre, bien que les HSMs soient conçus pour résister aux altérations et réduire les risques d’exposition des clés, ils devront faire face aux défis liés aux attaques par side-channel, en raison de la maturité encore limitée des implémentations actuelles de ces nouveaux algorithmes.

Et un manque de hardware pour l’IoT, les dispositifs embarqués et les smart cards

Le manque de matériel est particulièrement problématique pour les objets connectés (IoT), les dispositifs embarqués et les smart cards, qui fonctionnent sous des contraintes sévères – puissance limitée, capacité de calcul réduite et espace de stockage restreint – nécessitant ainsi des algorithmes efficaces et un matériel spécialisé dédié pour les opérations cryptographiques. Malheureusement, l’absence actuelle de processeurs dédiés reste un obstacle majeur.

De plus, la nature décentralisée des dispositifs embarqués représentera un défi considérable à surmonter, car la mise à niveau des équipements hérités sera complexe et coûteuse.

Fort dynamisme du Marché

La sécurité post-quantique est un sujet encore émergent. Cependant, le marché actuel des solutions dans ce domaine est extrêmement dynamique ; les entreprises, les gouvernements et les institutions se mobilisent pour faire face aux risques émergents, alimentant ainsi une vague d’innovations et d’offres technologiques spécialisées. Cette dynamique sera encore renforcée par les pressions réglementaires attendues, telles que celles exercées par le NIST et l’ASD, qui obligeront les organisations à adopter des solutions robustes et conformes.

Un marché international et souverain

Le marché de l’informatique quantique est à la fois mondial et étroitement lié aux questions de souveraineté nationale. Les grandes nations considèrent l’informatique quantique comme une priorité stratégique, investissant des centaines de milliards de dollars pour assurer leur souveraineté dans ce domaine émergent.

En revanche, le marché de la sécurité post-quantique adopte une perspective beaucoup plus internationale. Les entreprises actives dans ce secteur proviennent de divers pays, bien que les États-Unis demeurent le leader incontesté. De plus, des partenariats internationaux se distinguent dans ce domaine. Par exemple, Thales collabore avec IBM, CryptoNext et bien d’autres, combinant leurs expertises respectives pour offrir des solutions avancées à leurs clients.

Un marché des solutions post-quantiques prometteur mais encore incomplet

Comme évoqué, le marché est extrêmement dynamique. La question reste de savoir si les besoins de l’écosystème pour une transition post-quantique sont actuellement satisfaits. À date, l’écosystème matériel n’est pas encore prêt, notamment avec des HSMs qui manquent de certifications et des dispositifs IoT qui ne disposent pas de puces dédiées. Néanmoins, notre analyse du marché indique qu’il est en pleine évolution. D’après la manière dont nous conseillons nos clients dans la planification et la mise en œuvre de leur migration, les solutions du marché répondent ou répondront prochainement à la plupart des besoins de nos clients.

Notre radar constitue la première édition dans ce domaine. En ce sens, nous encourageons vivement toute entreprise absente de cette édition à nous contacter pour remédier à la situation.