Avec l’interdiction des ventes de véhicules thermiques dans l’Union européenne en 2035, le marché de la mobilité électrique est en forte expansion, et, avec lui, les infrastructures de recharge des véhicules électriques (IRVE) se développent rapidement : les investissements cumulés jusqu’en 2030 pourraient être de 50 milliards pour les bornes de recharge privées, et de 30 milliards pour les bornes de recharge en lieu public.

Or, ce sont des systèmes hautement informatisés et connectés, bien plus que les stations-essence traditionnelles. En effet, la digitalisation permet un écosystème intelligent et des gains opérationnels directs. Par exemple, le smart charging permet des économies financières et énergétiques en optimisant les usages d’électricité en fonction des pics de demande sur le réseau électrique. L’expérience du conducteur est également fluidifiée, grâce à la possibilité de localiser et d’interagir avec les bornes depuis son smartphone.

Ces fonctionnalités intelligentes posent des défis particuliers de cybersécurité que nous décrypterons dans cet article. Nous décrirons les stratégies que peuvent mettre en place les Charging Point Operators (CPO – opérateurs de recharge en français), en nous focalisant sur le cas des bornes de recharge en lieu public. En effet, ces dernières sont plus exposées et présentent le cas d’étude le plus complexe, tant d’un point de vue opérationnel que cyber.

Risques cyber sur l’écosystème de la recharge : de quoi parle-t-on ?

Tout d’abord, pourquoi le risque cyber est-il important, et quelle en est la nature ? Pour le comprendre, il nous faut d’abord étudier l’écosystème de la recharge.

L’acteur central de cet écosystème est le CPO, en première ligne des risques cyber. C’est lui qui assure l’opération directe des bornes de recharge, sur le terrain mais surtout à distance. En général, il utilise une solution logicielle de supervision appelée CSMS (Charging Station Management System), hébergée dans le Cloud.

Le rôle du CSMS a été fortement standardisé grâce aux efforts de l’Open Charge Alliance (OCA), un consortium d’acteurs du secteur qui est à l’origine du protocole OCPP (Open Charge Point Protocol). Au travers d’OCPP, le CSMS n’a pas qu’un rôle de configuration et supervision ; il assure toutes les communications nécessaires au déroulé d’une recharge (réservation de la borne, authentification et autorisation du conducteur, facturation…). Ceci présente un premier risque : la compromission du CSMS peut entraîner une compromission générale des réseaux de bornes du CPO.

Cependant, pour avoir une vue globale des risques, nous devons considérer également les autres acteurs métier qui partagent le risque cyber avec le CPO.

En premier lieu, les fabricants de bornes jouent un rôle important. Responsables de la conception et de la fabrication des bornes, ils assurent le suivi logiciel et fournissent les correctifs en cas de vulnérabilités. Dans certains modèles de bornes, les fabricants conservent un accès de maintenance à distance permanent, utilisant une seconde connexion OCPP : cette dernière peut être vue comme un risque pour le CPO si elle n’est pas maîtrisée.

Ensuite, pour assurer la connexion à distance des réseaux de bornes au CSMS, l’utilisation de solutions WAN (Wide Area Network) est fréquente. Il peut s’agir d’un lien 3G/4G ou d’une intégration à un réseau préexistant sur site. Dans les deux cas, ce lien n’est pas maîtrisé par le CPO, qui est dépendant de la maturité cyber du prestataire télécom qu’il sélectionne.

Enfin, le CPO doit intégrer son SI avec le gestionnaire du site qui héberge ses bornes. Celles-ci peuvent être placées dans des endroits variés : aires de repos d’autoroute, parkings d’entreprise, centres commerciaux, voies publiques… Selon les cas, les bornes peuvent être interfacées à des systèmes du bâtiment (capteurs de présence, compteurs connectés…), ou encore à des systèmes d’authentification et paiement des usagers. Le CPO n’a généralement pas d’autorité sur ces systèmes et sur leur niveau de sécurité.

Cette multiplicité d’acteurs tend à faire croître la surface d’attaque sur le SI du CPO. Or, une intrusion peut entraîner une fuite de données client ou servir de pré-positionnement pour une attaque cyber plus large ciblant le CPO et/ou ses partenaires, avec des impacts financiers et réputationnels.

A l’échelle locale, les attaques possibles sont également sévères, incluant des risques cyberphysiques (modification malveillante des paramètres de charge, entraînant une surchauffe de la batterie et potentiellement un incendie), ou des risques de déstabilisation du réseau électrique (par l’activation/désactivation malveillante de recharges sur de nombreuses bornes en simultané).

Ces scénarios devraient devenir plus plausibles, en raison de la popularisation des bornes de recharge ultra-rapides (notamment utilisées par les véhicules lourds), et des technologies de recharge bidirectionnelle, offrant la possibilité pour un véhicule stationné d’injecter l’énergie stockée dans sa batterie sur le réseau.

Mettre en œuvre les nouveaux standards, est-ce suffisant pour répondre aux risques ?

Du fait de sa forte croissance, le marché de la recharge se structure, et de nouveaux standards se développent : ceci présente une opportunité d’apporter une réponse cyber unifiée aux risques que nous avons évoqués.

Prenons le standard ISO 15118-20. Publié en 2022, il spécifie des mécanismes de communication robuste entre véhicules et bornes. En plus des usages de smart charging et de recharge bidirectionnelle évoqués précédemment, la norme introduit le Plug & Charge : cette fonctionnalité permet d’autoriser les recharges en identifiant directement le véhicule, sans nécessité pour l’usager de présenter un badge ou une carte de paiement.

Les buts premiers d’ISO 15118 sont donc la fluidification des usages, l’efficacité énergétique, et l’interopérabilité. Mais son adoption pourrait aussi révolutionner le modèle de sécurité, notamment via la mise en place d’une PKI (Public Key Infrastructure) globale aux acteurs de la recharge : fabricants de véhicules, opérateurs de mobilité, et CPO.

Parallèlement, le développement et la démocratisation de l’OCPP devraient s’accélérer, suite à l’approbation officielle d’OCPP 2.0.1 en tant que norme internationale (IEC 63584) par la Commission électrotechnique internationale.

Cependant, des freins forts subsistent concernant l’adoption de ces standards. Plusieurs acteurs majeurs, tels que Tesla, ont développé des protocoles propriétaires avec des fonctionnalités similaires. Et surtout, la plupart des bornes et véhicules existants ne sont pas compatibles avec ISO 15118 ou OCPP 2.0.1., et doivent être remplacés.

Ainsi, nous ne pouvons pas nous contenter des standards comme seule réponse aux risques cyber : paradoxalement, bien que leur adoption soit cruciale pour que le secteur monte en maturité, il est impératif de trouver des moyens de sécuriser les infrastructures déjà existantes.

Note : pour en savoir plus le Plug & Charge et le smart charging, n’hésitez pas à consulter les articles d’EnergyStream, le blog énergie de Wavestone :

- Le Plug & Charge : une nouvelle solution d’authentification et de facturation sécurisée

- Les défis du déploiement du Plug & Charge

- Panorama des usages du smart charging

Mais alors, comment les CPO peuvent-ils protéger leur architecture ?

Les standards n’ont pas réponse à tout : c’est donc d’abord au CPO qu’il incombe d’appliquer une politique de cybersécurité exhaustive. Mais comment s’armer face à la complexité des risques évoqués ?

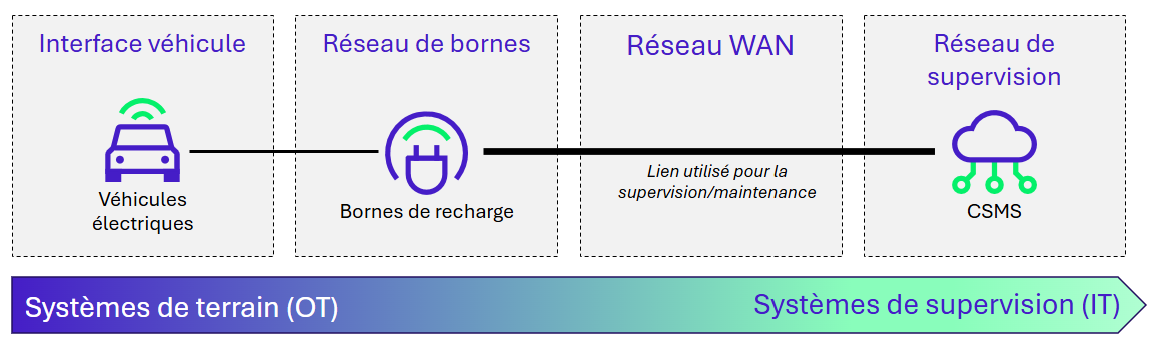

La première étape, c’est de comprendre et documenter son architecture et ses solutions. Cela peut sembler basique, mais il n’existe pas aujourd’hui d’architecture de référence pour les infrastructures de recharge. Dans cet article, nous modéliserons l’architecture en quatre zones, comme présenté ci-dessous :

Figure1. Modèle d’architecture standard pour les infrastructures de recharge

Pour sécuriser de bout en bout cette architecture, nous allons regarder les mesures-clés pour sécuriser chaque zone.

Nous pouvons cependant ignorer l’interface véhicule dans notre analyse. En effet, en attendant la démocratisation d’ISO 15118, les connecteurs de charge actuels ne sont pas intégrés au SI et ne constituent donc pas un vecteur de risque cyber.

Sur le réseau de bornes, les mesures d’hygiène cyber et de segmentation réseau sont primordiales. Les bornes de recharge sont souvent des systèmes vulnérables : présence de comptes par défaut, mots de passe faibles, ports réseaux ouverts, systèmes de stockage non chiffrés… Des bonnes pratiques de durcissement et de mise à jour des micrologiciels doivent être pensées par le CPO pour chaque fabricant et modèle qu’il sélectionne.

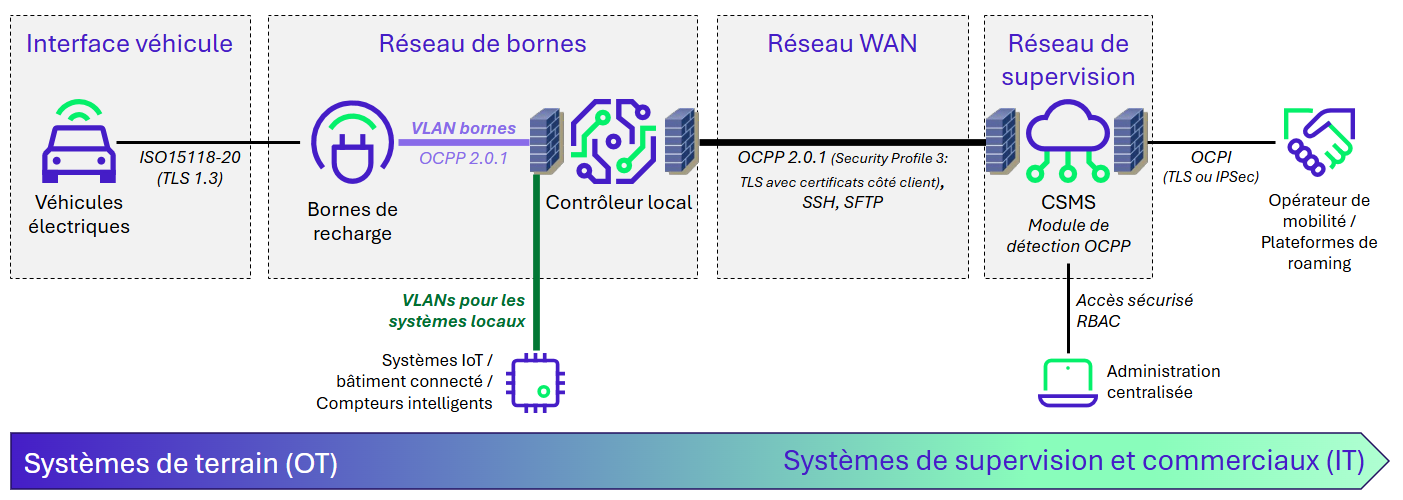

La segmentation réseau implique généralement l’utilisation de firewalls et de VLANs, selon la topologie réseau locale et les systèmes externes devant être intégrés. La mise en place d’un contrôleur local peut permettre d’isoler plus facilement les bornes des réseaux externes. Ce contrôleur peut agréger toutes les bornes d’un site et servir de proxy avec le CSMS.

Passons au réseau WAN. Celui-ci étant souvent un réseau externalisé, il est fondamental pour le CPO de pouvoir chiffrer les flux entre les bornes et le CSMS. La principale solution existante aujourd’hui est l’utilisation de TLS avec certificats serveur et client, prévue dans les versions les plus récentes d’OCPP.

Enfin, comment sécuriser le CSMS ? Celui-ci peut généralement être assimilé à une plateforme IoT dans le Cloud, et être abordé de manière similaire. Citons en priorité les pratiques de sécurité du code et la bonne gestion des identités et des accès (suivant le modèle RBAC). A l’avenir, nous pouvons imaginer que le CSMS jouera aussi un rôle actif de détection des menaces cyber : l’analyse des logs et des communications OCPP pourrait être facilitée par la mise en œuvre de solutions basées sur l’intelligence artificielle.

Conclusion : quelle architecture de référence pour les CPO ?

Bien que les nouveaux standards offrent des espoirs d’homogénéisation des architectures, l’écosystème de la recharge reste complexe en raison de la variété des cas métier. C’est pourquoi nous encourageons les CPO à adapter les bonnes pratiques de cet article à leur cas d’usage ; le schéma d’architecture ci-dessous doit ainsi servir de base de réflexion, plutôt que de cible définitive.

Figure 2. Modèle d’architecture sécurisée pour les infrastructures de recharge