Le Cyber Resilience Act (CRA) représente un pas important vers la sécurisation des produits contenant des éléments numériques au sein de l’Union Européenne. Alors que les produits numériques s’intègrent de plus en plus dans tous les aspects de la vie quotidienne, assurer leur sécurité devient primordial. Le CRA représente donc un changement radical dans la sécurité des produits, étant la première réglementation de ce type dans le monde. Wavestone, en tant qu’acteur clé dans le conseil en cybersécurité, est particulièrement impliqué dans cette réglementation en raison de sa participation aux études exploratoires qui ont façonné le CRA.

En quelques mots, si vous fabriquez, importez ou revendez un produit avec des éléments numériques, vous serez sûrement affecté par le CRA et devrez veiller à sa conformité. Cet article vise à éclairer sur : Que prévoit cette réglementation ? Qui est concerné ? Comment assurer la conformité ?

Qu’est-ce que le CRA et qu’implique-t-il ?

Pour comprendre la nécessité du CRA, il est crucial de considérer le contexte plus large de la cybersécurité en Europe. Le CRA est une réglementation ambitieuse conçue pour assurer la sécurité des citoyens de l’UE en s’attaquant aux faibles niveaux observés aujourd’hui de cybersécurité des produits avec des éléments numériques, par le biais d’une intervention politique de l’Union européenne. Pour ce faire, des études approfondies axées sur la cybersécurité des produits numériques ont été menées, aboutissant à la proposition d’une législation définissant les obligations pour l’ensemble des acteurs de la chaîne d’approvisionnement des produits, des fabricants aux distributeurs.

L’implication de Wavestone dans ce processus souligne son engagement à améliorer les normes de cybersécurité. Nous avons participé à une étude exploratoire approfondie commandée par l’UE, en engageant un large éventail de parties prenantes, y compris des autorités nationales, des organes de l’UE, des fabricants de matériel et de logiciels, des associations professionnelles, des organisations de consommateurs, des chercheurs, des universitaires et des professionnels de la cybersécurité.

Grâce à la position de Wavestone en tant que leader mondial, et particulièrement européen, dans le domaine de la cybersécurité, plusieurs interviews, groupes de discussion et ateliers ont été organisés. Des informations précieuses ont été recueillies auprès d’interlocuteurs variés, offrant une vision complète qui prend en compte les perspectives de toutes les parties prenantes et permettant de poser les bases du développement du CRA.

Définition et périmètre

Le CRA est une proposition législative qui définit les obligations des fabricants, importateurs et distributeurs de produits contenant des éléments numériques commercialisés dans l’UE, tous devant porter le marquage CE dans tous les secteurs. Tel que défini dans la réglementation, cela inclut « tout produit logiciel ou matériel ainsi que ses solutions de traitement de données à distance, comprenant des composants pouvant être commercialisés séparément ». L’objectif de cette réglementation est non seulement de sécuriser les produits autonomes, mais aussi d’assurer la sécurité des chaînes de transmission de données et des infrastructures centrales grâce à l’application de cette norme.

À cette notion de produit s’ajoute une notion de criticité, le CRA distingue donc deux types de produits : les produits avec des éléments numériques et les produits critiques avec des éléments numériques. Comme détaillé ci-dessous dans la partie « Checklist de conformité au CRA », cela influencera la manière dont la conformité pourra être atteinte.

Quelques exemples de produits avec des éléments numériques incluent les produits de consommation, les smart cities et les logiciels non essentiels. Les produits critiques avec des éléments numériques comprennent, par exemple, les systèmes de contrôle industriel et les pare-feu. La liste détaillée des produits concernés se trouve dans les annexes de la réglementation.

Cependant, comme détaillé ci-dessous dans « Un écosystème complexe », le CRA ne s’applique pas universellement, et les produits de certains secteurs spécifiques ne sont pas tenus de se conformer aux exigences.

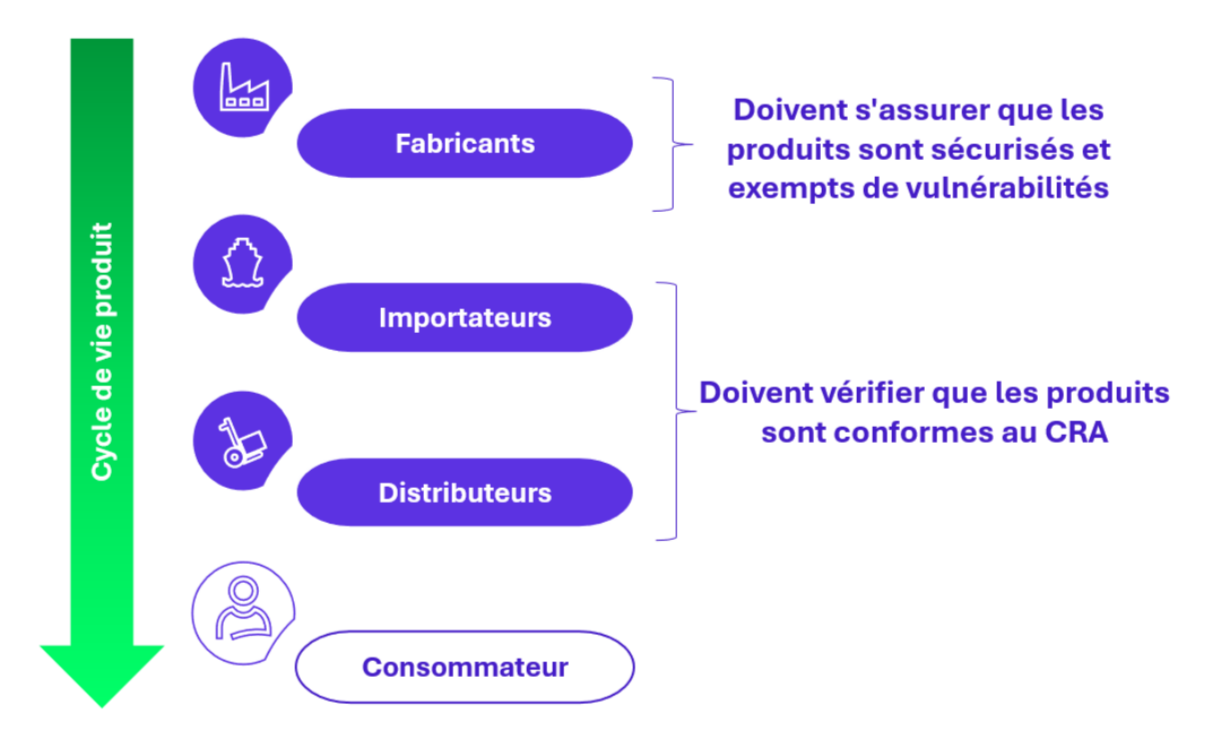

Parties prenantes et responsabilités

Le CRA impacte tout le cycle de vie des produits numériques, depuis le développement par les fabricants, importateurs et distributeurs jusqu’au consommateur final, mais aussi la gestion des vulnérabilités depuis la conception jusqu’à la fin de vie du produit, au travers d’une responsabilité partagée.

Exigences essentielles

Comme mentionné précédemment, l’objectif du CRA est de garantir un niveau suffisant de cybersécurité dans les produits contenant des éléments numériques. Pour ce faire, il introduit des exigences essentielles reposant sur trois piliers

- Sécurité des produits : Assurer que les produits sont conçus, développés et fabriqués pour atteindre des niveaux de cybersécurité appropriés et qu’ils sont exempts de vulnérabilités exploitables connues.

- Documentation utilisateur : Fournir une documentation pour garantir une utilisation sécurisée, depuis la mise en service jusqu’à la fin de vie du produit.

- Gestion des vulnérabilités : Identifier et documenter les vulnérabilités, réaliser des tests de sécurité réguliers, et mettre en place une politique de divulgation des vulnérabilités.

En cas de non-conformité aux exigences essentielles, des sanctions peuvent être appliquées à l’une des trois parties prenantes. Comme pour le RGPD, chaque État membre doit déterminer les sanctions applicables en cas de violation de cette réglementation. Les pénalités sont basées sur le chiffre d’affaires annuel de l’entreprise et la gravité de l’infraction, avec des amendes pouvant atteindre 15 millions d’euros ou 2,5 % du chiffre d’affaires annuel mondial total pour les violations graves.

Comment se conformer au CRA ?

Chronologie du CRA

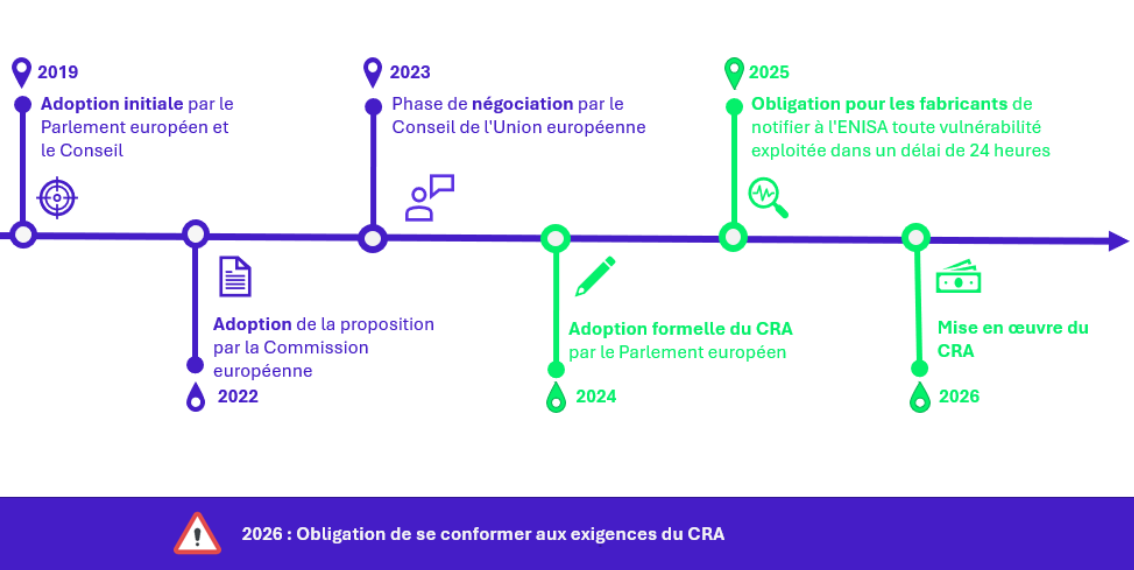

Le CRA a été un projet à long terme, avec presque 10 ans entre l’identification du besoin et la mise en application, reflétant la complexité de l’établissement de réglementations de cybersécurité complètes:

Les entreprises ont jusqu’en 2026 pour se conformer, avec des obligations intermédiaires. Des exigences similaires peuvent être trouvées dans d’autres réglementations, telles que la NIS2, mais contrairement à d’autres réglementations, le CRA ne nécessite pas de transposition nationale. Le CRA a été adopté par le Parlement européen en mars 2024, et il attend un vote du Conseil européen pour devenir une loi.

Un écosystème complexe

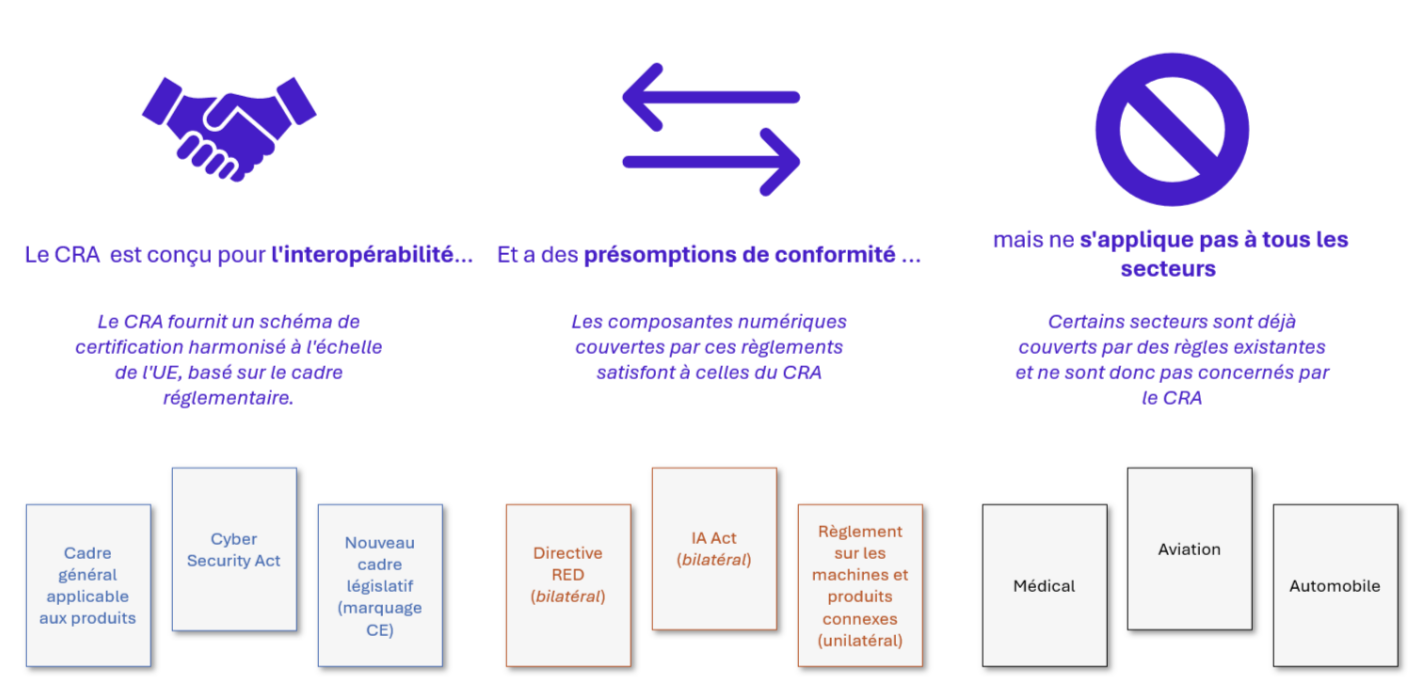

L’une des principales préoccupations soulevées lors de la préparation était de savoir comment naviguer dans la multitude de réglementations existantes et parvenir à une harmonie réglementaire, en particulier dans les secteurs où les normes de sécurité, de protection de la vie privée et de cybersécurité s’entrecroisent.

Le CRA vise à favoriser l’interopérabilité en s’alignant sur le cadre général de la sécurité des produits, sur les exigences de la loi sur la cybersécurité pour les produits, processus et services TIC, et sur les normes de marquage CE pour la conformité européenne.

Pour simplifier la mise en conformité, le CRA inclut des présomptions de conformité avec les réglementations existantes telles que la directive RED, la loi sur l’IA et certaines règles sectorielles.

Toutefois, le CRA ne s’applique pas de manière universelle ; certains secteurs, tels que le secteur médical, l’aviation et l’automobile, sont déjà régis par des réglementations établies et sont donc exemptés des dispositions de la réglementation.

Checklist de conformité au CRA

La mise en conformité au CRA implique une compréhension approfondie du texte principal du règlement et de ses deux annexes, qui détaillent la liste des produits concernés, les exigences essentielles, les obligations des fabricants, des importateurs et des distributeurs, ainsi que les autorités nationales compétentes et les sanctions.

Le processus de certification varie en fonction de la criticité du produit :

- Pour les produits non critiques : une auto-évaluation est nécessaire.

- Pour les produits critiques : une évaluation par un tiers est nécessaire, ce qui signifie que la conformité du produit au CRA sera évaluée par une entité certifiée. Au moment de la rédaction de cet article, les schémas de certification exacts n’ont pas encore été spécifiés, mais en France, la certification CESTI est en discussion.

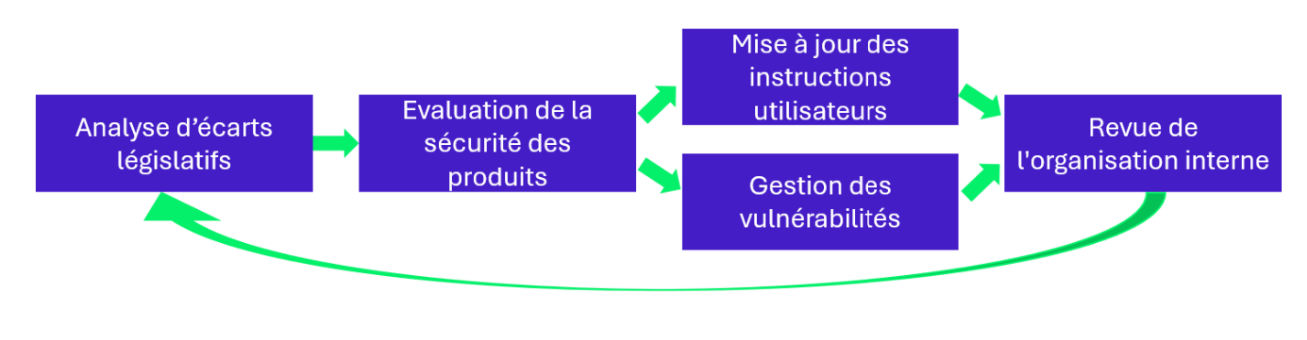

Cinq points de contrôle principaux doivent être pris en compte pour assurer la conformité :

- Analyse d’écarts législatifs : Identifier les écarts entre les pratiques actuelles et les exigences du CRA en examinant les politiques, les processus et les contrôles existants en matière de cybersécurité afin d’identifier les zones nécessitant une amélioration.

- Évaluation de la sécurité des produits : Effectuer des évaluations approfondies pour garantir l’identification et la sécurité des produits.

- Mise à jour des instructions destinées aux utilisateurs : Fournir une documentation claire et complète à l’intention des utilisateurs en veillant à ce que tous les produits soient accompagnés d’une documentation conforme aux normes de la réglementation.

- Gestion des vulnérabilités : Mettre en place un processus d’identification et de partage des vulnérabilités.

- Revue de l’organisation interne : Mettre en œuvre une procédure permanente pour assurer la conformité, couvrant les points clés mentionnés ci-dessus et surveiller les changements de produits ou de législation qui pourraient impliquer de nouveaux écarts à remédier.

En conclusion, le Cyber Resilience Act représente un cadre complet pour renforcer la cybersécurité des produits numériques au sein de l’UE. La conformité avec cette réglementation nécessite une préparation approfondie. Pour les entreprises, se conformer au CRA n’est pas seulement une obligation légale, mais aussi une opportunité d’améliorer leur position sur un marché de plus en plus conscient des enjeux de cybersécurité.