Les acteurs de la construction manipulent au quotidien une variété de données qui peuvent intéresser des personnes malveillantes. Ils sont également sujets aux mêmes risques que les acteurs des autres industries (ex : vol, espionnage, phishing, etc.). Les principales données à risque sont celles liées aux activités métiers : échange de documents juridiques, rédaction de devis, réponse aux appels d’offres, études et plans des projets concernant les lots sensibles comme la sécurité incendie, le courant fort, le courant faible, le contrôle d’accès, la vidéo-surveillance, etc. Les risques de cyberattaques menaçant ces données se sont accentués avec l’émergence des nouvelles méthodes et outils de travail (BIM, plateformes collaboratives, robotique sur chantier, objets connectés, etc.).

D’après la dernière étude Digital Trust Insights réalisée par le cabinet PwC en septembre 2019, 53% des entreprises du secteur Ingénierie et Construction (AEC) interrogées (échantillon de 270 entreprises mondiales) ont indiqué avoir été victimes de cyberincidents ayant provoqué une interruption de leurs opérations entre 2017 et 2019.

Même les entreprises du BTP en France ne sont pas épargnées des attaques ciblées pour compromettre les données liées à des projets sensibles. A titre d’exemple, Bouygues Construction a été visée deux fois depuis 2019 et la dernière attaque en janvier 2020 a causé une paralysie qui a touché plus de 3 000 salariés du siège. Le groupe Rabot Dulliteul a été également attaqué en juillet 2020 causant un ralentissement de l’activité. Les assaillants ont réclamé une rançon de 973 bitcoins (~8 M€) en menaçant le groupe de divulguer des informations piratées.

Tous ces exemples nous apprennent qu’il est temps de remettre en question les processus d’ingénierie allant de la conception jusqu’à l’exploitation et la maintenance en identifiant les risques cyber menaçant ces processus. Il convient de mettre en place des actions de prévention et d’hygiène permettant de réduire leur probabilité d’occurrence.

Dans cet article, nous allons nous focaliser sur l’une des méthodes collaboratives utilisées dans le domaine de la construction qui pourrait être la porte d’entrée de cyberattaques si les processus de collaboration ne sont pas bien maîtrisés et sécurisés. Il s’agit de la méthode BIM.

Qu’est-ce que c’est le BIM ?

Le BIM (Building Information Modeling) est un processus de collaboration digitale s’appuyant sur la création et l’exploitation d’un actif numérique d’un bâtiment. Selon la NF – EN ISO 19650, il se définit comme l’utilisation d’une représentation numérique partagée d’un actif bâti (bâtiments, ponts, routes, usines…) pour faciliter les processus de conception, de construction et d’exploitation et former une base fiable permettant les prises de décisions. De ce fait, cet actif numérique représente le bien le plus précieux et le plus sensible d’un projet de construction.

Comment fonctionne une collaboration BIM et sur quels actifs repose-t-elle ?

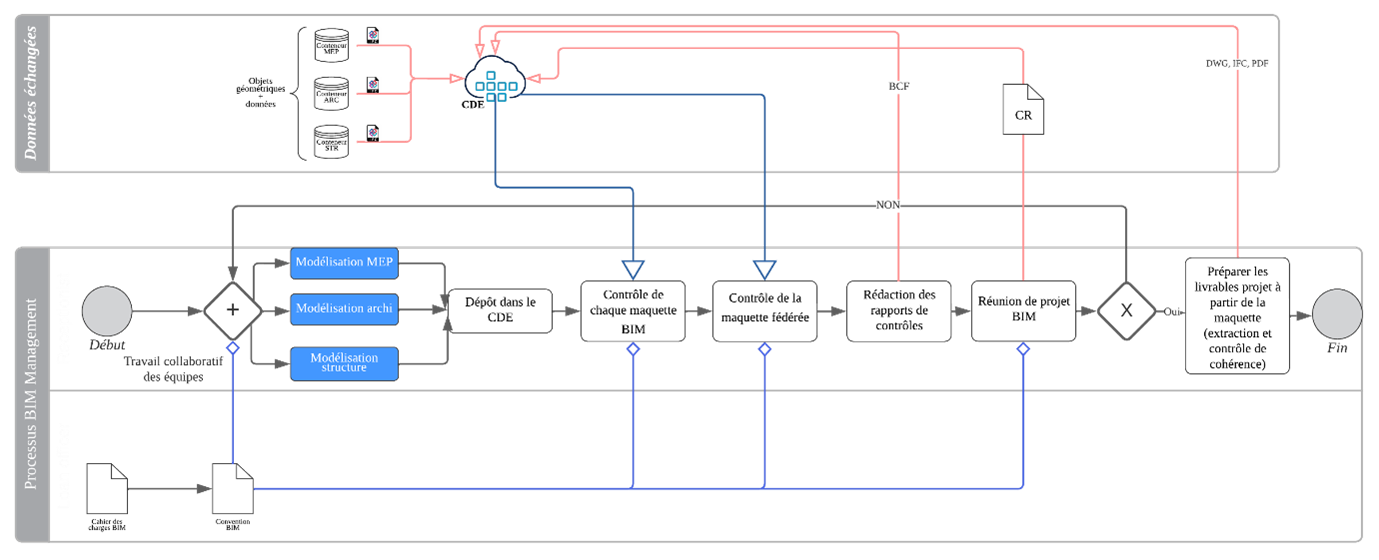

Processus de collaboration BIM niveau 2 selon la NF ISO 19650

Une collaboration BIM s’appuie essentiellement sur l’échange des données via des maquettes. Le point de départ est la modélisation des maquettes métier (MEP, Architecture, Structure) en se basant sur les exigences de la convention BIM. Ces maquettes sont déposées ensuite par le coordinateur BIM de chaque discipline dans le CDE. Le BIM Manager effectue les contrôles de la maquette (contrôle sémantique et géométrique) et la cellule de synthèse s’occupe de la compilation de toutes les maquettes dans une et seule maquette de synthèse à partir de laquelle une détection de conflit géométrique est réalisée.

Tous ces conflits sont remontés à l’équipe projet via des rapports en format BCF et ils sont discutés et revus dans la réunion de projet BIM. Si tout va bien, la maquette de synthèse servira à la préparation des livrables de projet qui sont ensuite publiés dans le CDE sous format DWG, IFC ou/et PDF.

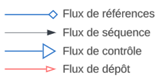

Exemple de système d’information d’une collaboration autour d’une maquette MEP

Pour comprendre le socle technique sur lequel repose une collaboration BIM, il faut tout d’abord se focaliser sur le système d’information hébergeant les maquettes modélisées. Pour cela, nous avons pris l’exemple d’un modeleur MEP qui va modéliser sa maquette au sein d’un bureau d’études spécialisé MEP.

Généralement un modeleur MEP peut travailler sur la maquette soit au sein de l’entreprise en se connectant au réseau local soit chez lui en utilisant son PC professionnel et un VPN lui permettant de créer un tunnel vers le réseau local de son entreprise.

Dans les deux cas, les données modifiées dans la maquette sont enregistrées dans une base de données hébergées au sein de l’entreprise. L’accès à la maquette est fréquemment non-contrôlé au sein d’un bureau d’études et aucun système d’authentification n’est mis en place pour accéder aux ressources tant qu’on est connecté au réseau local de l’entreprise.

Ensuite l’accès à la plateforme collaborative se fait via Internet pour publier les maquettes ainsi que les documents et les partager avec l’ensemble des acteurs.

Quels sont les processus métier critiques associés à la collaboration BIM ?

Gestion de la maquette numérique

La maquette numérique représente le modèle de données d’un bâtiment qui est constitué d’un ensemble d’informations structurées selon un schéma particulier. Ces informations sont enrichies par les différents spécialistes métier (architecte, ingénieur structure, spécialiste électricité, spécialiste CVC, etc.) tout au long du cycle de vie du bâtiment.

La maquette est la cible propice des attaquants pour atteindre la donnée et l’exploiter pour des fins malicieuses (chantage, demande de rançons, attaque physique au bâtiment, etc). Ils pourront même la viser dans un but de détruire toutes les données pour les rendre indisponibles et inaccessibles. Pour cela, la sécurisation de la maquette est indispensable et ne peut pas être assurée sans avoir assuré la sécurité des données rattachées à la maquette.

Les besoins de sécurité d’un tel actif en termes de disponibilité, d’intégrité, de confidentialité et de traçabilité sont très forts.

D’une part, une maquette indisponible à cause d’une perte d’un serveur non-redondé par exemple a un fort impact financier. Des pénalités peuvent commencer à être appliquées dès que les jalons de projet ne sont plus respectés. Cette indisponibilité peut aussi affecter l’image de l’entreprise et ternir la confiance qui lui a été accordée par les partenaires.

D’autre part, les données et les informations contenues dans les objets de la maquette ont elles-aussi leur valeur. Elles ne doivent en aucun cas être altérées et doivent rester conformes aux données saisies par les spécialistes métiers. En plus de l’impact financier et celui sur l’image, cela pourrait impliquer des poursuites judiciaires dû au non-respect des documents contractuels et pourrait également porter atteinte à la sécurité des biens et des personnes en cas de non-constatation de ces altérations.

Par ailleurs, la protection des données au repos et en transit est un élément primordial en cas de fuite. Ces données peuvent toucher des volets sensibles comme les réseaux, le contrôle d’accès, ou le système d’alarme incendie. Un non-respect de cette exigence peut avoir d’importants impacts financiers, sur l’image de l’entreprise, et peut porter préjudice à la sécurité des biens et des personnes et déclencher ensuite des poursuites judiciaires.

En général, dans un processus de modélisation d’une maquette numérique, plusieurs acteurs peuvent intervenir dans la modélisation et apporter leur propre modification. Ces actions doivent être tracées et attribuées à leur auteur pour pouvoir identifier le responsable en cas de problème. Un manque de rigueur dans la traçabilité pourrait facilement impacter le délai d’exécution du projet et dans ce cas la seule solution est de revenir à une ancienne version à la place de corriger l’erreur de l’auteur en question.

Création et partage de livrables

Dans le BIM, un processus de création et partage/diffusion de livrables représente une pierre angulaire dans l’exploitation de la maquette numérique de synthèse pour en extraire des livrables servant à l’exécution du projet sur chantier.

L’altération des livrables à un niveau de gravité critique parce que la modification d’une note de calcul ou d’un plan d’exécution peut causer la ruine d’un bâtiment et donc peut porter atteinte à la vie des personnes. Et si on étend le champ à des projets de centrales nucléaires ou à des projets de caractère militaire, la compromission d’un livrable DOE (Dossier des Ouvrages Exécutés) peut nuire vitalement la nation.

Que ce soit l’indisponibilité des livrables ou leur fuite, ces scénarios de compromission ont un impact fort sur la sécurité de la donnée et peuvent entraîner des conséquences désastreuses sur le bureau d’études au niveau financier, opérationnel et/ou sur son image sans oublier l’impact sur les personnes.

Quels sont principaux scénarios de risques associés à la collaboration BIM ?

Scénario 1 : Perte de disponibilité d’une maquette BIM

Parmi les risques les plus courants dans la collaboration BIM, on trouve l’indisponibilité d’une maquette à la suite de la défaillance d’un serveur. Aujourd’hui, dans le domaine de la construction, certaines entreprises ne sont pas encore totalement sensibilisées aux enjeux de la cybersécurité et n’apprécient pas l’importance de la redondance des serveurs. Elles utilisent souvent un seul serveur ou rarement deux serveurs qui sont mis dans la même zone géographique ; ce qui ne permettra pas de couvrir tous les risques que pourraient encourir le bâtiment hébergeant ces serveurs (incendie, inondation, coupure électrique, etc.).

A vrai dire, la perte d’un serveur peut avoir un impact opérationnel et financier très important et elle pourrait même ternir l’image de l’entreprise vis-à-vis de ses clients et partenaires.

Scénario 2 : Accès non autorisé au SI de l’entreprise et compromission des données sensibles liées à la maquette

Une entreprise qui utilise uniquement un système d’authentification simple basée sur des identifiants de connexion et des mots de passe reste vulnérable aux attaques extérieures. Un attaquant malveillant peut facilement identifier une vulnérabilité dans le système d’information de l’entreprise et parvient à compromettre les informations d’identification d’un utilisateur autorisé et à accéder aux maquettes hébergées dans les serveurs de l’entreprise.

L’attaquant pourra par la suite accéder à l’ensemble des données sensibles renseignées sur la maquette et en particulier celles concernant les lots : le courant fort/faible, la sécurité incendie, la vidéo-surveillance, la climatisation et la ventilation. Ces données sont susceptibles de lui permettre une compréhension fine du fonctionnement du bâtiment et à la base desquelles, il pourra effectuer un braquage du bâtiment ou une vente de données à des parties externes.

Scénario 3 : Accès non autorisé au CDE et exploitation des droits d’accès aux livrables

De façon similaire au scénario 2, un Common Data Environment sans système d’authentification forte ne peut pas échapper d’une potentielle attaque notamment si quelqu’un arrive à récupérer les informations de connexion d’un utilisateur grâce à des techniques telles que le phishing ou l’ingénierie sociale.

Une fois que l’attaquant a gagné l’accès au CDE, il peut exploiter les droits d’accès associés à cet utilisateur pour accéder à des livrables sensibles : des plans, des schémas, des devis, et toute donnée stratégique et concurrentielle. Il peut ensuite les détruire ou les exploiter pour programmer d’autres attaques ou tout simplement les vendre à des parties tierces pour leur donner des avantages concurrentiels sur le marché.

Scénario 4 : utilisation de scripts ou plugins externes et altération ou vol des données sensibles

Le développement de plugins en interne en utilisant les fonctions, méthodes et propriétés de l’API du logiciel de conception BIM paraît parfois complexe et consommateur de temps. Certains développeurs recourent aux programmes partagés dans les blogs pour les réutiliser. L’utilisation de ces scripts non maîtrisés peut facilement pousser un élément malveillant dans le SI causant par la suite la compromission d’accès. L’assaillant peut ensuite avoir accès aux données des maquettes et a la possibilité de les voler pour une utilisation ultérieure ou les altérer pour qu’elles soient inutilisables.

Quelles sont les préconisations pour faire face à ces risques ?

Au vu des différents risques de sécurité compromettant les valeurs métiers liés à un processus BIM, il est primordial de réfléchir à des moyens de sécurisation permettant d’éviter tout éventuelle menace cyber pourront mettre en péril son socle SI.

Renforcer la resilience des serveurs des maquettes

Une maquette numérique peut être soit hébergée en local dans un serveur de l’entreprise soit hébergée en cloud dans un CDE. Cela n’empêche pas qu’elle soit indisponible à cause d’une indisponibilité du SI de l’entreprise ou celle du SI du fournisseur de la CDE.

Parmi les meilleurs pratiques pour éviter la perte d’accès à une maquette :

- La redondance des serveurs internes d’un côté pour faire l’équilibrage de charge en cas d’utilisation excessive et donc assurer des performances optimales et un accès fluide à la maquette et de l’autre pour assurer la continuité d’activités en cas de perte de l’un de ces serveurs. Il est fortement conseillé de redonder les serveurs dans deux zones géographiques différentes pour prendre en compte tous les risques (incendie, inondation, blackout, etc.).

- La mise en place de sauvegardes régulières et des réplications de données dans plusieurs emplacements ; ce qui permet de récupérer les données en cas de perte. Il est judicieux que ces procédures soient testées régulièrement pour vérifier l’intégrité des données et rendre les équipes fluides dans l’exécution de la démarche de restauration.

Mettre en place de l’authentification multifactorielle

Comme on l’a vu auparavant, la mise en place d’une authentification simple pour accéder à maquette depuis le serveur interne de l’entreprise ou depuis un Common Data Environment n’est pas suffisante pour se protéger contre les cyberattaques. Il est désormais primordial d’instaurer un mécanisme fort d’authentification factorielle (par exemple une authentification à deux facteurs) permettant d’identifier finement la personne :

- TOTP (Time Based OTP): c’est un mot de passe à usage unique basé sur le temps. L’idée est de pousser l’utilisateur à renseigner deux facteurs : son nom d’utilisateur et son mot de passe et un code unique à six chiffres générés toutes les 30 secondes.

- Clé FIDO2: elle permet aux utilisateurs de s’authentifier en toute sécurité à l’aide de données biométriques ou d’une clé de sécurité au lieu d’un mot de passe.

- Cartes à puces: c’est une méthode pour sécuriser l’accès à une ressource. L’utilisateur doit avoir à sa disposition une carte physique ou virtuelle pour accéder à un serveur interne de l’entreprise ou pour se connecter sur son compte CDE.

Il est important de souligner que ces mécanismes sont donnés à titre d’illustration et que la mise en place de l’authentification multifactorielle dépend fortement de plusieurs paramètres. D’un côté, cela dépend de la capacité du serveur et de l’infrastructure de l’hébergement du CDE et de son interopérabilité avec d’autres systèmes (capacité d’intégration avec d’autres parties tierces via API). De l’autre, il faut s’assurer que l’authentification à mettre en place est compatible avec les appareils des utilisateurs : types d’appareils (ordinateur de bureau, tablettes, téléphones, etc.), niveau de propriété (BYOD, COPE, COBO, etc), systèmes d’exploitation (Windows, Linux, MacOs, Android, etc).

Gestion du cycle de vie des accès et des identitiés

La gestion des identités et des accès à un CDE qui représente une mine d’or pour les assaillants ne doit pas être pris à la légère. La maîtrise du cycle de vie des identités et des accès en est un prérequis.

Gestion des identités

En cas d’arrivée d’une nouvelle personne dans l’équipe BIM :

- Création d’un compte : Lorsqu’une nouvelle personne rejoigne l’organisation, un compte utilisateur doit être créé dans le SI de l’entreprise ou dans le CDE en suivant des procédures standardisées.

- Attribution des rôles : En fonction de la fonction et des responsabilités de la personne, des rôles et des privilèges appropriés doivent être attribués pour accéder aux ressources nécessaires.

En cas d’un changement de poste ou mobilité au sein de l’équipe BIM :

- Réévaluation des privilèges : Les droits d’accès de cette personne doivent être mis à jour en conséquence, en révoquant les anciens privilèges et en accordant les nouveaux. Il est donc important de réévaluer régulièrement les privilèges d’accès pour s’assurer qu’ils correspondent toujours aux besoins réels de la personne.

En cas de départ de l’équipe BIM :

- Désactivation de compte : Le compte utilisateur de cette personne doit être désactivé immédiatement pour éviter tout accès non autorisé ultérieur.

- Révocation des droits : Tous les droits d’accès de la personne doivent être révoqués, y compris les accès aux systèmes, aux applications et aux données.

Gestion des accès

Lors de l’affectation des droits, les droits d’accès doivent être accordés selon le principe du moindre privilège, c’est-à-dire que les utilisateurs ne doivent avoir accès qu’aux ressources nécessaires pour accomplir leurs tâches professionnelles.

Par ailleurs, il est souhaitable que les droits d’accès doivent être demandés par les utilisateurs, généralement par le biais d’un système de demande d’accès, afin que toutes les demandes puissent être traçables et approuvées.

Concernant l’approbation de ces droits, il faut bien définir un processus d’approbation impliquant les responsables appropriés, pour garantir que les demandes sont examinées par les personnes adéquates avant d’être accordées.

Ce qui est également important est de revoir et réévaluer régulièrement ces droits d’accès pour s’assurer qu’ils sont toujours appropriés. Dans le cas les droits d’accès sont inutilisés ou non nécessaires, ils doivent être révoqués pour réduire la surface d’attaque du système.

Éviter l’installation des plugins ou l’utilisation de scripts non-contrôlés

Le plus souvent les modeleurs, les coordinateurs ou les BIM Managers recourent à des scripts de Visual Programming (Dynamo pour Autodesk Revit, Grasshopper pour Rhinoceros, etc.) ou à des développements spécifiques via C# ou Python sur l’IDE (Integrated Development Environment) du logiciel en utilisant l’API. Ces pratiques ne sont pas contrôlées et peuvent être une cause de la compromission d’accès au SI si quelque chose a été téléchargée depuis Internet.

Dans ce cas, il est recommandé de prendre des mesures de sécurité tels que :

- Contrôle des privilèges utilisateur: il faut donner l’accès à l’installation des plugins uniquement aux utilisateurs qui en ont besoin pour leur travail. Pour ce faire, il suffit de limiter les droits administratifs sur les postes de travail pour empêcher les utilisateurs standard d’installer des plugins.

- Gestion centralisée des installations : si l’entreprise dispose d’un réseau centralisé, il est possible de gérer les installations de plugins depuis un serveur administratif. Cela permet de contrôler quels plugins sont autorisés à être installés sur les postes de travail des utilisateurs.

- Sécurité du réseau d’entreprise : il est judicieux de mettre en place des pare-feux et des dispositifs de sécurité réseau pour bloquer l’accès à des sites Web non autorisés ou suspects, où les utilisateurs pourraient télécharger des plugins potentiellement malveillants.

- Contrôle des appels d’API: il est possible d’utiliser des stratégies de groupe GPO (sur des environnements Windows doté de l’Active Directory) pour désactiver ces appels sur les postes de travail des utilisateurs non autorisés

- Vérification des scripts: il est préconisé de mettre en place un processus de vérification et d’approbation des scripts avant toute utilisation. Il est également souhaitable que l’examen des scripts se fasse sur un environnement test avant de l’exploiter dans un environnement de production.

Conclusion

Il est évident que l’essor du Building Information Modeling (BIM) a révolutionné la manière dont nous concevons et gérons les actifs bâtis. Cependant, cette transformation a également ouvert de nouvelles portes aux cybermenaces. Dans cet article, nous avons exploré les nombreux enjeux liés à la cybersécurité dans le contexte de la conception digitale avec la méthode BIM, mettant en évidence les principaux scénarios de risques et les meilleures pratiques pour y répondre. Il est important à noter que toute l’approche présentée dans l’article est une méthode standard et adoptée par maintes entreprises matures d’un point de vue cyber (banques, assurances, acteurs de la grande distribution, etc). Elle peut être déclinée par tout secteur d’activité, qu’il soit accoutumé ou non à la cybersécurité.

Il reste primordial de considérer la cybersécurité comme un défi qui peut être relevé avec une approche proactive et des efforts concertés. Alors que nous continuons à exploiter les avantages du BIM pour la construction et la gestion d’infrastructures modernes, la protection de nos données et de nos systèmes doit rester au cœur de nos préoccupations.

La cybersécurité demeure non seulement un enjeu pour le BIM, mais un défi qui touche de nombreux aspects de notre vie moderne. L’évolution rapide des technologies et la sophistication croissante des cyberattaques exigent une vigilance constante. En tant que société, nous devons continuer à investir dans la recherche et le développement de nouvelles solutions de cybersécurité et à promouvoir la sensibilisation à ce sujet critique.