Fin mai 2020, deux voitures de police sont incendiées lors de manifestations à Philadelphie. Des photos de l’événement postées sur Instagram et des recoupements de pseudonymes, visibles sur les sites Etsy, Poshmark et LinkedIn, vont conduire[1] un enquêteur du FBI à suspecter une personne qui sera par la suite condamnée.

- Dans cette affaire, le FBI a fait appel à des techniques de Renseignement d’Origine Sources Ouvertes (ROSO) ou Open Source INTelligence (OSINT) dans son appellation anglaise plus usitée.

Aperçu et cas d’usage

Derrière la myriade d’acronymes liés à l’OSINT (SOCMINT, GEOINT et consors) se cache finalement une méthodologie unique : identifier et consolider des informations variées relatives à une cible, en s’appuyant sur des outils et services accessibles publiquement. De manière similaire à des activités d’audit technique, la démarche sous-jacente sera itérative, avec son lot de faux-positifs et ses impasses.

Indépendamment des informations recherchées, les techniques utilisées pourront aller d’une passivité complète (recherche sans être authentifié, sans laisser de traces) à une interactivité beaucoup plus forte (envoi de mails, abonnement ou interaction sur réseau social …).

Bien que ce champ spécifique de la cybersécurité évolue rapidement, les constantes seront :

- Rester humble et critique quant à la qualité des sources et informations récupérées.

- Rester conscient des traces générées et laissées à la suite de nos recherches.

- Considérer les aspects légaux, notamment concernant la recherche et la rétention de données personnelles.

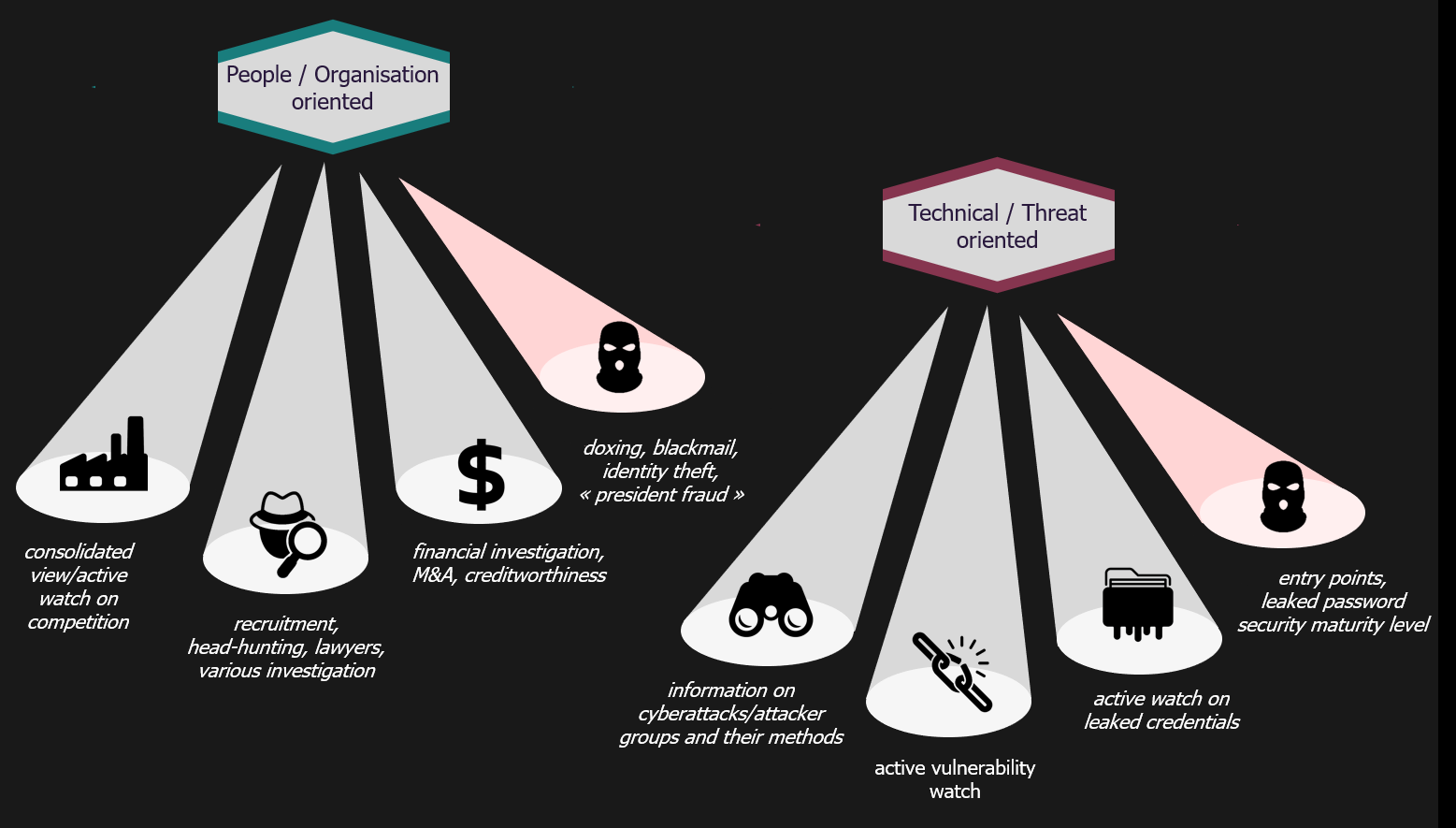

A l’heure actuelle, les possibilités offertes par les méthodes et outils d’OSINT permettent de consolider de l’information dans des domaines divers :

- Du côté organisationnel et humain, il s’agira essentiellement d’investigations financières, d’obtention d’une vue consolidée de la concurrence, ou bien de chasseurs de tête ou avocats.

- Côté technique, les objectifs pourront être la réalisation d’une veille proactive sur les acteurs et les menaces, ou bien l’obtention d’un aperçu de l’exposition d’une organisation sur Internet, avec recherche de points d’entrées techniques ou de données fuitées.

Dans les deux cas, les attaquants déploient des méthodologies similaires pour arriver à leurs fins, qu’il s’agisse de doxing, de chantage ou de fraude, ou bien simplement de la phase de reconnaissance d’une cyberattaque plus étendue.

Quel marché pour l’OSINT ?

Le marché de l’OSINT est en pleine croissance (+20 à +25% par an en moyenne selon les études[2]).

On y retrouve notamment les acteurs liés aux solutions marketing, à l’intelligence économique et à la sécurité intérieure ; ainsi que les acteurs liés au renseignement sur la menace cyber ou à la fourniture de solutions plus spécifiques à l’OSINT.

- Les plateformes de veille marketing, telles que Brandwatch, Cikisi ou Digimind, qui vont par exemple pouvoir analyser ce qui est dit sur les réseaux sociaux sur telle marque.

- Les acteurs spécialisés dans le conseil et les investigations en matière d’intelligence économique, tels qu’Avisa partners/CEIS, ADIT ou Axis&Co.

- Les solutions orientées sécurité intérieure, avec des acteurs :

- français, tel Thales avec OSINTLab utilisé par la Gendarmerie Nationale, ou Airbus ;

- étrangers, tel l’américain Palantir, utilisé transitoirement par des administrations régaliennes françaises, dans l’attente d’une alternative souveraine encouragée par les pouvoirs publics[3].

- Les acteurs du renseignement sur la menace cyber (Threat Intelligence) :

- travaillant plus classiquement sur les groupes d’attaquants, les tendances, les vulnérabilités, tels que Sekoia et Tehtris ;

- ayant la capacité d’automatiser des recherches, telles que les fuites d’informations sur la base de mots clefs (par ex. CybelAngel) ou l’empreinte numérique d’un ensemble de personnes (par ex. AnozrWay).

- Les fournisseurs de solutions commerciales spécifiques, utilisées notamment à des fins :

- de surveillance automatisée de sources de données du Web, voire du Darknet, tels que Fivecast Onyx ou Aleph Networks ;

- de retranscription/indexation de la parole issue par exemple de vidéos postées en ligne, tel que Chapvision et de traitement du langage naturel, tel que expert.ai ;

- d’aide à l’investigation, tel que Maltego ou Osidian.

Outils

Le panel des outils OSINT essentiels est constamment changeant, et largement à adapter en fonction des objectifs fixés. On compte principalement les typologies suivantes :

- Les outils publics, tels que les grands moteurs de recherche (Google, Yandex, Bing …) et leurs services de reverse lookup, les sites de stockage et d’archive (Pastebeen, WaybackMachine …), les services de tracking (avions, bateaux …) ainsi que certains réseaux sociaux.

- Les services SaaS spécialisés, disposant le plus souvent d’offre d’essai ou de versions gratuites, mais qui limitent généralement la quantité et qualité de l’information présentée. Les cas d’usage peuvent être orientés vers la recherche de personnes (Lusha, Kaspr, Anywho, Hunter.io …), de recherche de visages (TinEye, PimEyes), de recherche d’informations techniques (Shodan, IntelX.io, Onyphe, BinaryEdge), voire de recherche de fuites (HaveIbeenpwnd, DeHashed …).

Des boîtes à outils diverses, comptant des frameworks complets (Maltego, Lampyre), ainsi qu’un grand nombre d’outils et scripts open-source (GHunt, Maigret, Phoneinfoga …). Une majorité de ces outils s’appuieront sur une automatisation via Selenium, et se confronteront aux limitations d’API et contremesures éventuelles des services visés.

Dans le cadre d’une investigation, la clé sera de positionner nos besoins sur le triptyque Qualité de l’information / Prix de l’information / Simplicité d’accès (rapidité, développements spécifiques …), et d’adapter le choix des outils en conséquence, au vu du temps et des moyens financiers déployés.

Le cadre juridique entourant les activités d’OSINT étant souvent flou et pouvant dépendre des pays ou zones géographiques, la pérennité de certains outils et plateformes n’est jamais assurée. D’où l’utilité d’avoir une boîte à outils redondante, et d’actualiser cette dernière régulièrement. A titre d’exemple, le site de recherche d’informations techniques Spyse, hébergé principalement en Ukraine, a vu ses services interrompus depuis Mars 2022.

Comment se protéger d’un usage malveillant de l’OSINT ?

Trois conseils peuvent être donnés aux acteurs souhaitant limiter l’exposition de leur empreinte numérique :

1/ (Faites) rechercher votre empreinte numérique sur Internet et nettoyez ce qui peut l’être (fermer ses comptes inutiles, ne pas exposer d’information non souhaitée – notamment à l’aide des paramètres de confidentialité).

2/ Diversifiez et cachez vos identifiants et mots de passe (ex : évitez de laisser des informations permettant de faire un rapprochement avec votre identité, dans les comptes que vous choisissez ou qui vous sont proposés par défaut).

3/ Avant de poster du contenu public, réfléchissez si celui-ci pourrait être exploité contre vous ; parlez de ce sujet avec vos proches en leur rappelant qu’Internet n’oublie pas.

Quel cadre règlementaire applicable à l’OSINT ?

Il n’existe pas en France de cadre règlementaire spécifique applicable à l’OSINT, ce qui est également généralement le cas à l’étranger. Le cadre légal existant est cependant applicable, en particulier :

- La loi Godefrain qui va réprimer le fait d’accéder, de se maintenir frauduleusement dans un système d’information, d’extraire, de détenir ou de reproduire frauduleusement ses informations. Le caractère frauduleux peut dans certains cas consister à contourner un simple mécanisme de sécurité ou à télécharger des fichiers exposés par erreur. Il est apprécié, au cas par cas, par des juges dont le niveau de familiarisation avec le numérique peut être variable.

- Le Règlement Général sur la Protection des Données (RGPD). La CNIL a par exemple condamné[4] en octobre 2022 la société ClearView AI, champion de l’indexation des photos de visages sur Internet. Clearview annonce un objectif de 100 milliards de photos indexées, soit 10 fois plus qu’en 2020.

En complément du cadre règlementaire applicable aux pays concernés et dont les jurisprudences peuvent diverger, il est souhaitable que les acteurs menant des activités d’OSINT s’inscrivent dans un cadre de bonnes pratiques. On peut mentionner à cet effet le Berkeley Protocol[5], même si ce dernier est plus particulièrement orienté vers les investigations.

Que peut concrètement apporter l’OSINT en matière de cybersécurité ?

La prolifération des techniques et outils d’OSINT, accessibles au plus grand nombre, peut faciliter son usage et son industrialisation à des fins offensives, vis-à-vis de systèmes d’informations, de personnes et d’organisations.

Se mettre à la place d’un attaquant, en recourant comme lui à l’OSINT, est une façon de mieux s’en protéger. C’est ainsi que l’OSINT trouve notamment sa place dans certaines analyses de risque, démarches de sensibilisation de personnes exposées, ou missions RedTeam. Mais toujours dans un cadre légal et éthique auquel, l’attaquant, lui, ne s’astreindra pas.

_________________________________

[1] Détail du rapport https://heavy.com/wp-content/uploads/2020/06/merged_87745_-1-1592492707.pdf

[2] Notamment Open-Source Intelligence (OSINT) Market by GMInsights https://www.gminsights.com/industry-analysis/open-source-intelligence-osint-market et Open-Source Intelligence (OSINT) Market by Market Research Future https://www.marketresearchfuture.com/reports/open-source-intelligence-market-4545

[3] « Chapsvision annonce l’acquisition d’Ockham Solutions après avoir finalisé celle de Deveryware » https://www.aefinfo.fr/depeche/680407 et « Une alternative française au logiciel d’analyse de données de Palantir est possible, d’après Thales » https://www.usine-digitale.fr/article/une-alternative-francaise-au-logiciel-d-analyse-de-donnees-de-palantir-est-possible-d-apres-thales.N1020429

[4] « Reconnaissance faciale : sanction de 20 millions d’euros à l’encontre de CLEARVIEW AI » https://www.cnil.fr/fr/reconnaissance-faciale-sanction-de-20-millions-deuros-lencontre-de-clearview-ai

[5] « Berkeley Protocol on Digital Open Source Investigations » https://www.ohchr.org/sites/default/files/2022-04/OHCHR_BerkeleyProtocol.pdf