Cette année encore, nous avons été ravis de pouvoir partager nos connaissances lors du Hacker Summer camp (conférences sur la cybersécurité qui se déroulent à peu près en même temps chaque année à Las Vegas : BlackHat, BSides Las Vegas et DEFCON).

(Thomas est absent sur cette photo car il a déjà quitté DEFCON pour participer au SANS DFIR Summit à Houston, Texas).

Dans cet article, nous partageons les supports & code utilisés pour nos conférences, ateliers et démonstrations d’outils.

CI/CD security

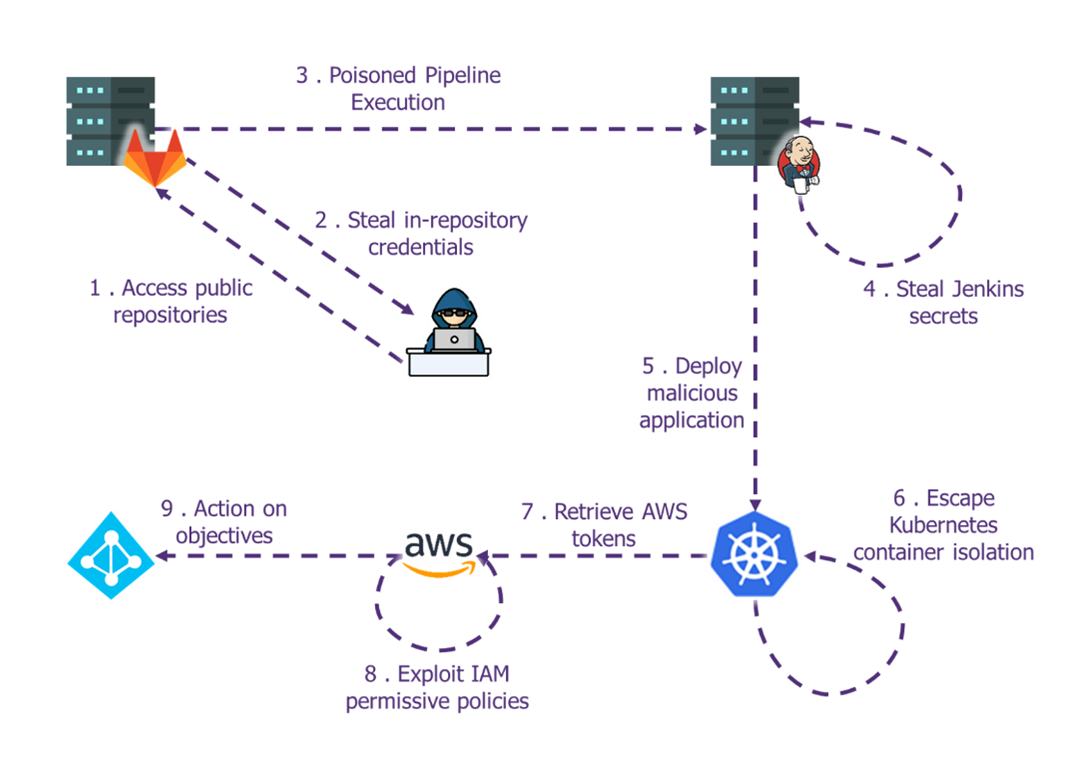

Les pipelines CI/CD font de plus en plus partie de l’infrastructure standard des équipes de développement. Avec la montée en puissance de nouvelles approches telles que l’Infrastructure as Code, le niveau de sensibilité de ces pipelines augmente rapidement. En cas de compromission, ce ne sont plus seulement les applications qui sont en danger mais les systèmes sous-jacents eux-mêmes et bien souvent l’ensemble du système d’information.

Nous pensons que ces infrastructures, bien qu’elles ne soient pas ciblées par les attaquants pour le moment, deviendront un point de mire privilégié pour les attaquants dans les années à venir. À la fois en raison des informations d’identification manipulées par les pipelines et du manque habituel de surveillance de ces environnements.

Lors du Hacking Summer Camp, nous avons expliqué comment les attaquants commencent à exploiter ces faiblesses à la fois pour des attaques de chaînes d’approvisionnement mais aussi pour élever leurs privilèges au sein du SI victime. Nous avons commencé par une présentation au BSides Las Vegas qui illustrait un chemin d’attaque que nous avions déjà exploité en opération réelle. Ensuite, nous avons organisé deux workshops, aux BSides Las Vegas et à la DEFCON, pour permettre aux participants d’exploiter ces attaques dans un laboratoire grandeur nature.

Les slides et les ressources techniques seront bientôt publiées sur notre GitHub (https://github.com/wavestone-cdt/DEFCON-CICD-pipelines-workshop).

Le replay de la conférence à Bsides Las Vegas est disponible sur YouTube : https://youtu.be/a3SeASgtINY.

Par Rémi ESCOURROU (@remiescourrou), Gauthier SEBAUX (@zeronounours) et Xavier GERONDEAU (@reivaxxavier1).

Systèmes de contrôle industriel

Cette année, nous avons animé deux workshops sur la cybersécurité des SI industriels à la DEFCON :

Une version actualisée de notre très populaire atelier « Pentesting ICS 101 »:

Nous avons abordé les bases du SI industriel et partagé un retour d’expérience sur l’état de la cybersécurité de ces environnements. Ensuite, à l’aide de machines virtuelles préconfigurées, nous avons appris à échanger des données avec des automates. Ces connaissances ont ensuite été mises en pratique sur du matériel réel avec notre maquette de train :

Un tout nouvel atelier sur la sécurité du code PLC

Nous avons également commencé par une introduction aux ICS, puis nous nous sommes plongés dans la programmation d’un automate logiciel et avons montré comment l’application des pratiques du PLC TOP20 peut prévenir les attaques et/ou aider à les détecter.

Pour ce faire, nous avons également créé une simulation de processus très simplifiée qui se connecte au simulateur de PLC, que nous publions également. Cette simulation pourrait être utilisée et adaptée pour la sensibilisation et la formation aux SCI.

Les slides sont disponible ici : GitHub – wavestone-cdt/plc-code-security: Experiments with the Top 20 Secure PLC Coding Practices

Vous pouvez trouver notre simulation de processus ici : https://github.com/arnaudsoullie/simple-process-simulation

DEFCON30 demo lab: EDRSandblast

Nous avons partagé une version nouvelle et améliorée d’EDRSandblast lors des sessions Demo Lab à DEFCON 30. Ce fut l’occasion de présenter et de détailler les mécanismes de détection employés par les EDRs (user-land hooking, kernel callbacks, ETW Threat Intelligence provider …), de montrer comment les contourner, ainsi que de présenter les nouvelles fonctionnalités de notre outil. La liste des mises à jour est la suivante : un nouveau mécanisme de détection est reconnu et contourné par l’outil, plusieurs pilotes vulnérables sont désormais pris en charge, EDRSandblast peut désormais être inclus en tant que bibliothèque dans un projet tiers, et bien plus encore !

Vous pouvez trouver la liste complète des mises à jour, ainsi que la présentation sur GitHub : https://github.com/wavestone-cdt/EDRSandblast/blob/DefCon30Release/DEFCON30-DemoLabs-EDR_detection_mechanisms_and_bypass_techniques_with_EDRSandblast-v1.0.pdf

Par Maxime MEIGNAN (@th3m4ks) et Thomas DIOT (@_Qazeer).

SANS DFIR Summit 2022

Dans cette présentation, nous avons donné un bref aperçu de la procédure de récupération d’une forêt AD et nous nous sommes concentrés sur les différents moyens de persistance utilisés par les attaquants sur Active Directory, certains bien connus, d’autres moins. Certaines fonctionnalités de la nouvelle boîte à outils PowerShell de FarsightAD ont également été présentées, comme la détection d’objets entièrement ou partiellement cachés à l’aide du protocole Directory Replication Service.

Vous pouvez trouver les slides et l’outil FarsightAD ici : https://github.com/Qazeer/FarsightAD

Par Thomas DIOT (@_Qazeer).

Bonne lecture, bon tests, Hack the Planet 😊