Aujourd’hui, de nombreuses entreprises ont initié une migration vers le cloud publique et celle-ci apporte son lot d’avantages, mais aussi de nouvelles surfaces d’attaques. Nous nous intéresserons dans cet article comment les entreprises peuvent gérer au mieux leur posture de sécurité, grâce à la vérification de la bonne configuration des ressources.

Par manque de ressources internes ou d’expertise, il est encore fréquent d’observer des erreurs de configuration, comme un Storage Account ou bucket S3 déployé publiquement, permettant aux attaquants d’y accéder et d’exfiltrer les données, ou encore des Network Security Group qui n’ont pas été correctement configurés pour restreindre les flux, permettant alors aux attaquants de compromettre le compte cloud grâce à l’exploitation de flux non contrôlés.

Ces erreurs de configuration créent de nouvelles surfaces d’exposition et offrent aux attaquants de nouveaux moyens de compromettre les SI.

Assurer un usage sécurisé et contrôlé des services cloud est un enjeu majeur, qui nécessite des compétences spécifiques et une gouvernance adaptée.

La gestion de la posture de sécurité cloud : qu’est-ce que c’est ?

La gestion de la posture de sécurité cloud est un ensemble de stratégies et d’outils visant à réduire les risques de sécurité liés à l’usage du cloud. Cet objectif est assuré par la mise en place de contrôles sur la configuration des ressources ainsi que des mécanismes permettant de réagir en cas de détection d’un écart par rapport aux bonnes pratiques.

On distingue 4 piliers principaux dans la gestion de la posture de sécurité cloud :

![]() Une des premières étapes de la gestion de posture de sécurité cloud est la prise de connaissance de l’environnement dans sa globalité ; inventaire et classification des ressources, indicateurs de conformité, dashboards de visualisation des risques… Cette vue d’ensemble permet d’identifier la surface exposée de son environnement et de prioriser les chantiers à mener.

Une des premières étapes de la gestion de posture de sécurité cloud est la prise de connaissance de l’environnement dans sa globalité ; inventaire et classification des ressources, indicateurs de conformité, dashboards de visualisation des risques… Cette vue d’ensemble permet d’identifier la surface exposée de son environnement et de prioriser les chantiers à mener.

![]() Une gestion de la posture de sécurité cloud efficace repose sur un certain nombre d’outils permettant de détecter automatiquement les configurations de ressources non conformes aux bonnes pratiques de sécurité. La plupart des outils permettent notamment de s’évaluer vis-à-vis de standards et normes (CIS, RGPD, HIPAA, …) et ainsi d’identifier les écarts entre l’environnement actuel et la cible à atteindre. En plus des règles de sécurité génériques proposées par les outils, les entreprises peuvent également intégrer des règles propres à leur contexte afin d’affiner les contrôles effectués et ainsi construire leur propre référentiel de sécurité.

Une gestion de la posture de sécurité cloud efficace repose sur un certain nombre d’outils permettant de détecter automatiquement les configurations de ressources non conformes aux bonnes pratiques de sécurité. La plupart des outils permettent notamment de s’évaluer vis-à-vis de standards et normes (CIS, RGPD, HIPAA, …) et ainsi d’identifier les écarts entre l’environnement actuel et la cible à atteindre. En plus des règles de sécurité génériques proposées par les outils, les entreprises peuvent également intégrer des règles propres à leur contexte afin d’affiner les contrôles effectués et ainsi construire leur propre référentiel de sécurité.

![]() Les environnements Cloud offrent des capacités d’industrialisation et d’automatisation avancées permettant le déploiement rapide de nouvelles solutions afin de réduire le Time to market , le temps nécessaire pour concrétiser une idée et livrer un produit fini aux consommateurs. Dans ce contexte d’évolution rapide il est nécessaire d’assurer une surveillance continue de son environnement afin d’être en mesure de réagir au plus vite lors du déploiement d’une ressource non conforme : mise en quarantaine de la ressource, remédiation automatique, etc.

Les environnements Cloud offrent des capacités d’industrialisation et d’automatisation avancées permettant le déploiement rapide de nouvelles solutions afin de réduire le Time to market , le temps nécessaire pour concrétiser une idée et livrer un produit fini aux consommateurs. Dans ce contexte d’évolution rapide il est nécessaire d’assurer une surveillance continue de son environnement afin d’être en mesure de réagir au plus vite lors du déploiement d’une ressource non conforme : mise en quarantaine de la ressource, remédiation automatique, etc.

![]() Un des enjeux de la sécurité est de réussir à l’intégrer au plus tôt dans le cycle projet afin de limiter les impacts de la mauvaise configuration d’une ressource. Dans le cadre de la gestion de la posture de sécurité, il est possible d’intégrer des contrôles de conformité dès la phase de développement, avec l’intégration dans les chaines CI/CD d’analyses de templates Terraform ou Cloudformation par exemple. Notons que cette étape nécessite une maturité avancée et de maitriser les 3 autres piliers cités plus haut.

Un des enjeux de la sécurité est de réussir à l’intégrer au plus tôt dans le cycle projet afin de limiter les impacts de la mauvaise configuration d’une ressource. Dans le cadre de la gestion de la posture de sécurité, il est possible d’intégrer des contrôles de conformité dès la phase de développement, avec l’intégration dans les chaines CI/CD d’analyses de templates Terraform ou Cloudformation par exemple. Notons que cette étape nécessite une maturité avancée et de maitriser les 3 autres piliers cités plus haut.

Focus outils CSPM : quel type d’outil pour quel cas d’usage ?

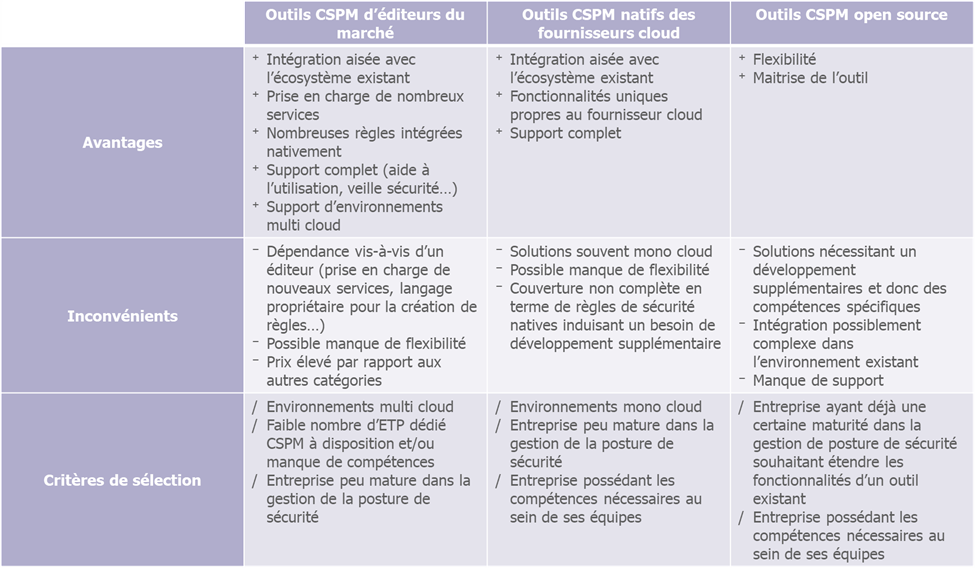

Les outils CSPM (Cloud Security Posture Management) sont une gamme de logiciels permettant d’assister les entreprises dans la gestion de posture de sécurité cloud. Il en existe de nombreux sur le marché, que nous distinguerons par la suite en 3 grandes catégories : outils d’éditeurs du marché (ex : Prisma Cloud, Cloud Conformity, Cloud Health, CloudGuard, Zscaler, Aquasec…), outils natifs des cloud providers (ex : Microsoft Defender for Cloud & Azure policy, AWS config…) et outils open source (ex : Cloud Custodian, ScoutSuite…).

Bien que ces outils aient un objectif commun, on observe de nombreuses différences dont il convient d’étudier les impacts afin de déterminer la solution la plus adapté au contexte local. Exemple de points d’attention lors de la sélection d’un outil CSPM :

Gouvernance et administration de l’outil :

Quels sont les moyens mis à disposition afin de faciliter la gestion de l’outil (ex : rôles disponibles et modèle RBAC, processus implémentés, interface de gestion, interconnexions possibles, etc.) ?

Couverture de l’outil :

L’outil est-il mono ou multicloud ? Quels sont les services pris en charge ? Quelles sont les règles de sécurité implémentées au sein de l’outil ?

Fonctionnalités de l’outil :

Quelles sont les capacités de tableau de bord ? Est-il possible de mettre en place des alertes ? Certains outils CSPM se spécialisent sur un ou plusieurs des piliers de la gestion de posture de sécurité cités plus haut, ou sont plus matures pour un fournisseur cloud que pour les autres. Il convient d’étudier les fonctionnalités offertes par chaque outil afin de vérifier qu’il couvre bien l’intégralité des cas d’usages souhaités.

Facilité de déploiement :

Comment l’outil est-il déployé ? Combien de temps cela prend-il ? L’outil est-il disponible en mode Saas ou nécessite-il la mise en place d’une architecture spécifique ?

Facilité d’utilisation :

Comment est l’interface utilisateur ? Ce critère est particulièrement important car certains outils, bien que très flexibles, demandent des compétences spécifiques (ex : développement de scripts) et peuvent demander une connaissance fine du sujet.

Support disponible :

Les standards de sécurité sont mis à jour automatiquement ? Les nouveaux services cloud sont implémentés combien de temps après leur mise sur le marché ? Le cloud est un environnement très évolutif, de nouveaux services sont régulièrement mis à disposition, impliquant de nouveaux risques de sécurité. La capacité d’un éditeur CSPM à s’adapter aux évolutions de ses clients en proposant de nouvelles règles et services supportés est donc un atout majeur

Tarification :

Quel est le modèle de tarification ? Doit-on payer par ressource ? Combien de personnes sont nécessaires pour l’administration de l’outil ? En fonction de l’outil choisi les prix peuvent varier largement. Une attention particulière doit être portée au choix d’une solution bien dimensionnée par rapports aux attentes exprimées.

En se basant sur ces critères il est possible d’observer de grandes tendances partagées par les outils de la même catégorie.

Pour résumer : les outils CSPM d’éditeurs du marché proposent de nombreuses fonctionnalités, déployables facilement mais peu personnalisables.

Quant aux outils CSPM natifs des fournisseurs cloud bénéficient d’une intégration aisée au sein de l’écosystème existant et de fonctionnalités propres au fournisseur cloud, ce qui ne permet pas toujours de couvrir l’ensemble des besoins.

Et finalement, les outils open source, ils ont l’avantage d’être très flexibles et de laisser à l’utilisateur une grande marge de manœuvre mais ces outils sont complexes à maintenir dans la durée et nécessitent des compétences spécifiques pour être déployés et utilisés.

Choisir le type d’outil le plus adapté nécessite donc d’identifier les enjeux propres à son contexte et d’étudier comment chaque type de solution y répond selon ses caractéristiques.

Voici quelques exemples de questions qu’une entreprise pourrait se poser dans le cadre de la sélection d’un outil CSPM : la maturité de l’entreprise en matière de gestion de posture de sécurité est-elle adaptée à l’usage actuel qu’elle fait du cloud ? Si non, le retard se situe-t-il dans l’outillage ou la définition des bonnes pratiques sécurité dans un référentiel groupe ? L’entreprise possède-t-elle les compétences internes permettant d’assurer que la gestion de la posture de sécurité évolue à la même vitesse que les besoins métiers d’usage du cloud ?

En effet, le choix d’un outil CSPM doit s’inscrire dans un processus plus global de gestion de la posture de sécurité, c’est-à-dire en s’appuyant sur les capacités de gouvernance et d’expertise locales de l’entreprise.

Industrialisation CSPM : les étapes clés

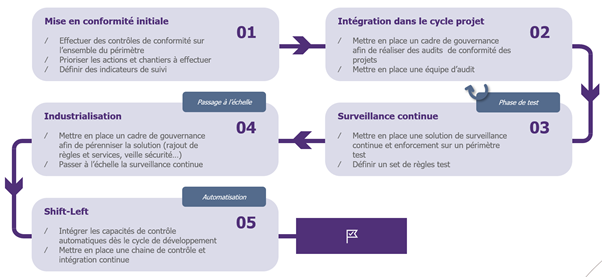

La mise en place d’une gestion de la posture de sécurité efficace est un long processus de plusieurs étapes. Toute entreprise souhaitant gagner en maturité sur le sujet doit définir une stratégie d’industrialisation permettant d’atteindre progressivement la cible. Le graphique suivant est un exemple de stratégie d’industrialisation :

Cela consiste dans un premier temps par la mise en conformité initiale des environnements cloud pour les sécuriser. Cette phase peut être assurée à l’aide des outils CSPM natifs cloud ou à l’aide d’un outil du marché. En effet, ces outils présentent l’avantage de fournir un cadre et des règles de sécurité génériques sur lesquelles une entreprise avec peu d’expérience en la matière pourra s’appuyer. Afin de capitaliser sur les retours de l’outil, une gouvernance et un plan d’actions devront être mis en place pour :

- Prioriser les chantiers identifiés

- Définir des indicateurs de suivi de mise en conformité (ex : pourcentage de conformité des ressources par service et/ou par criticité)

- Assurer l’accompagnement des projets dans la mise en conformité de leur environnement en leur fournissant les éléments nécessaires pour la remédiation des non-conformités

Une fois le niveau minimal de sécurité souhaité atteint (ou en parallèle de la mise en conformité initiale), un des enjeux suivants est d’assurer que les nouveaux projets cloud ne sont pas vecteurs de nouvelles vulnérabilités. Il convient alors de mettre en place une structure permettant d’accompagner les équipes de développement dans leurs projets cloud. Cette structure devra notamment permettre :

- Le maintien d’un référentiel de sécurité cloud groupe adapté au contexte de l’entreprise et évoluant au rythme des demandes de nouveaux usages métiers

- La mise en place de processus de validation sécurité (automatisés ou non) afin de valider les différentes étapes projets (éligibilité cloud, passage d’environnement de développement en production…)

- La veille sécurité autour des services cloud utilisés au sein de l’entreprise

Les deux premières étapes permettent de sécuriser l’existant et les évolutions futures. Les deux prochaines étapes ont quant à elles pour objectif d’ajouter une couche de validations et de contrôles supplémentaires dans le but de pérenniser l’usage des bonnes pratiques à l’échelle de l’organisation. Afin de mettre en place une surveillance continue généralisée, il est préférable de se concentrer initialement sur un périmètre test ; cette phase de test permet notamment de :

- Tester une nouvelle approche en matière d’infrastructure de contrôle. Sur le plan technique cela se traduit par la mise en place du/des outils CSPM nécessaires pour assurer à la fois des audits ponctuels sur un périmètre précis mais également une surveillance continue sur l’ensemble du périmètre test. Sur le plan organisationnel cela se traduit par la mise en place d’équipes spécialisées et de processus de validations.

- Définir des points de contrôle à l’échelle de l’organisation et les mécanismes permettant d’en assurer la pérennité : gestion du cycle de vie des règles de sécurité, définition des actions de remédiation par règle, etc.

- Préparer la mise à l’échelle de la surveillance continue.

En se basant sur les retours de la phase de test précédente, le périmètre de surveillance continue peut ensuite être élargi afin d’industrialiser la gestion de posture de sécurité cloud au sein de l’organisation.

La dernière étape correspond au dernier pilier de la gestion de posture de sécurité cloud, l’anticipation et donc à la mise en place de fonctionnalités avancées pour améliorer les pratiques existantes. La sécurité est intégrée en amont de la mise en production donc à gauche de ce cycle, ce qu’on appelle le « shift-left ».

Synthèse

Assurer la gestion de la posture de sécurité cloud au sein de son organisation est un enjeu majeur aux impacts forts nécessitant une mise en place progressive et incrémentale.

En s’appuyant sur les 4 piliers de la gestion de la posture de sécurité -Visualiser, Contrôler, Superviser, Anticiper- les entreprises sont en mesure d’assurer la conformité de son environnement cloud tout en suivant les besoins et évolutions du métier. Cet objectif nécessite une gouvernance dédiée et des outils adaptés au contexte local, le tout évoluant avec la maturité de l’entreprise en matière de sécurité du Cloud.

Les solutions CSPM disponibles sont nombreuses et chacune possède ses avantages et inconvénients, une attention particulière devra être portée à l’étude de la solution la plus adaptée aux besoins exprimés et aux futurs évolutions envisagées.