Cette première édition du radar de la cybersécurité des systèmes de contrôle industriel (ICS) de Wavestone arrive dans un moment bien particulier. D’un côté, le contexte de crise sanitaire et économique fragilise considérablement les entreprises qui gèrent les infrastructures critiques. D’un autre côté, la menace cyber ne cesse d’augmenter, les ransomwares touchent dorénavant des systèmes critiques et les exemples de réseaux industriels touchés ne manquent pas. Il ne suffit plus de se poser la question de comment se protéger, il faut aussi prévoir comment réagir en cas de crise, comment isoler rapidement un système industriel critique ou comment restaurer rapidement un système compromis.

Dans cet article, nous vous proposons notre vision du marché et de la maturité de la cybersécurité des Systèmes d’Information (SI) industriels, ainsi que nos convictions et analyses sur le sujet.

Quelle menace pour les SI Industriels ?

En 2011, la cybersécurité des SI industriels, alors balbutiante, était arrivée d’un coup sur le devant de la scène avec l’attaque Stuxnet et la découverte de la menace étatique dans ce domaine. Pendant une décennie, les Advanced Persistant Threats (APT) ont été considérées comme étant les plus grandes menaces pour la sûreté des systèmes industriels, au travers d’attaques impressionnantes et complexes, comme la série d’attaques « Black Energy » contre le réseau électrique Ukrainien entre 2007 et 2014, ou l’attaque « Triton » contre les systèmes de sûreté d’une usine chimique en Arabie Saoudite en 2017.

Cependant, l’affaire Snake/EKANS en 2020 permet de mettre le doigt sur une tendance en constante augmentation depuis quelques années qui est l’apparition des ransomwares dans les SI Industriels. Ces ransomwares résultent d’attaques opportunistes sur des systèmes vulnérables ou sont des « dégâts collatéraux » d’attaques visant le SI de gestion, comme dans le cas de Colonial Pipeline, en mai 2021.

Avec la pérennisation du modèle économique des ransomwares d’un côté et l’apparition de SI industriels toujours plus connectés, il est réaliste d’attendre une hausse des attaques opportunistes et d’effet de bords de ransomwares sur des SI Industriels.

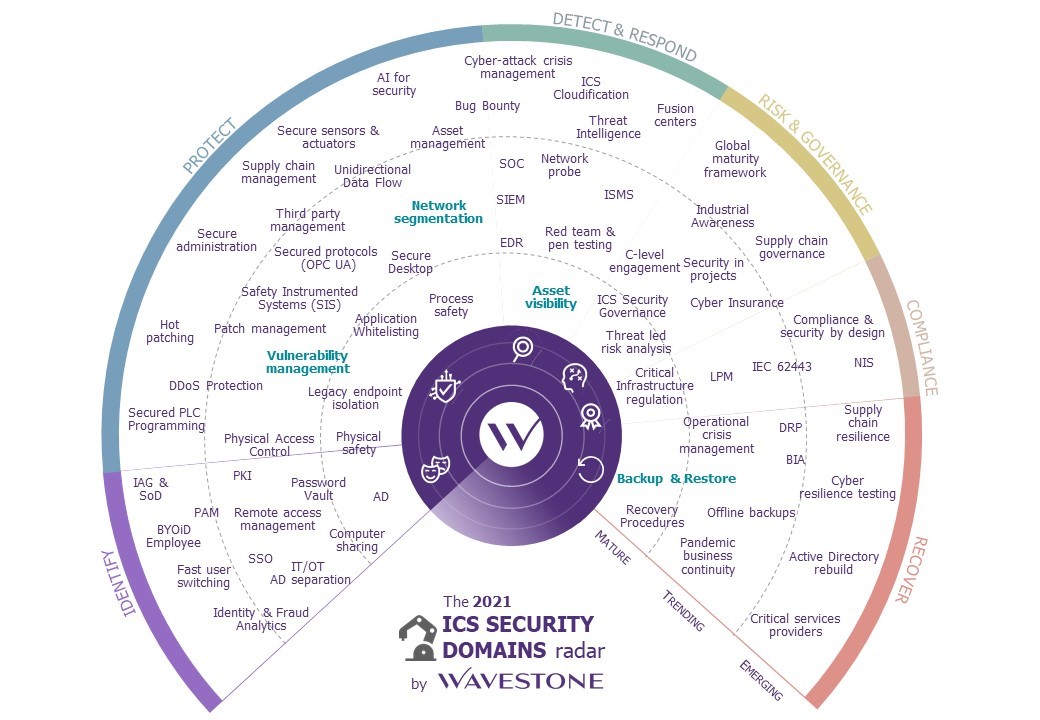

Devant une menace de plus en plus présente, les entreprises doivent mettre en place des mesures de cybersécurité sur les systèmes industriels et définir des caps stratégiques cohérents, mais cela demande un véritable investissement. C’est pourquoi nous avons travaillé sur cette synthèse des domaines et des solutions existantes pour sécuriser les SI industriels. Ce radar n’est pas exhaustif, mais il a pour but d’éclaircir le sujet en donnant une vision plus globale du sujet.

Méthodologie

Pendant cinq mois, ce radar a été conçu avec cinq experts en cybersécurité des SI Industriels, en plus de la centaine de consultants de l’offre de cybersécurité industrielle de Wavestone.

Ce radar dispose de deux cadrans : un cadran présentant des produits de cybersécurité spécialisés dans les SI industriels et un cadran présentant les différents domaines de la cybersécurité des SI industriels, classés par niveau de maturité

Les produits de cybersécurité industriels sont identifiés comme tels selon les critères suivants :

- Ils répondent à un besoin dans le processus de sécurisation des SI Industriels ;

- Ils sont adaptés à un environnement industriel sur les plans hardware et/ou software :

- Le matériel est renforcé pour résister à des conditions difficiles et/ou présente une longévité importante ;

- Les produits de sécurité réseau prennent en compte des protocoles industriels ;

- Les produits de sécurité des terminaux sont compatibles avec des systèmes plus ou moins obsolètes.

Les domaines de cybersécurité sont également sélectionnés et évalués en se basant sur les observations de nos consultants sur le terrain, auprès de clients variés présents dans des domaines industriels tout aussi variés, mais largement ancrés dans le contexte français.

La suite de cet article revient sur certains domaines, des plus matures au plus émergents. Cette analyse fait écho à et permet de mettre à jour notre publication de 2019 sur les problématiques du maintien en conditions de sécurité des SI Industriels. En effet, si les grands sujets restent les mêmes (e.g. séparation IT/OT), les acteurs et leurs maturités évoluent très vite, amenant de nouvelles problématiques et faisant évoluer les anciennes.

Sur quels piliers s’appuyer pour sécuriser un réseau industriel ?

Ressources humaines, procédures et résilience

Les forces et les faiblesses dans les SI industriels et dans les SI de gestions sont différents. Pour mettre en place des mesures de cybersécurité efficaces dans un SI industriel, il faut d’abord comprendre les leviers déjà présents dans les SI Industriels qui peuvent être utiles dans une démarche de sécurisation cyber.

Tout d’abord, les opérateurs dans les réseaux de production industriels connaissent très bien les procédés et le fonctionnement habituel du système de production. De plus, les procédures en cas d’incident sont beaucoup plus développées que dans le cas des SI de gestion. L’un dans l’autre, ces éléments permettent de détecter efficacement les dysfonctionnements et de réagir de manière appropriée. Une mesure intéressante à mettre en place est donc de développer cette capacité de résilience en ajoutant des procédures de détection d’incidents cyber en se basant sur les connaissances actuelles des équipes.

Connaissance du réseau

Connaitre son réseau facilite la sécurisation du SI, permet le maintien en conditions de sécurité en permettant l’analyse des risques, la segmentation du réseau, la gestion des vulnérabilités et des patchs, la conformité règlementaire, etc.

Il est possible de réaliser cet inventaire exhaustif à la main sur un base régulière, notamment en se basant sur les outils de maintenance industrielle. Pour aller plus loin, il est possible d’automatiser la tâche grâce à des outils de cartographie gratuits (Dragos CyberLens, GrassMarlin). Enfin, des sondes (Nozomi, Claroty, Dragos, etc.) permettent d’aller beaucoup plus loin en automatisant la détection d’anomalies sur le réseau voire en aidant à la réponse à incident.

Sauvegarde et restauration

La meilleur arme de résilience contre les ransomwares est la sauvegarde systématique et si possible hors ligne des données critiques pour le système de production. C’est d’ailleurs une pratique de plus en plus courante dans les SI Industriels.

Toutefois, des conditions supplémentaires sont nécessaires pour que les sauvegardes soient vraiment utiles. Premièrement, il faut cerner toutes les données nécessaires au fonctionnement du système. Ces données peuvent être des données techniques (configuration des machines par exemple) ou des données métier et peuvent être identifiées avec le métier notamment lors d’une analyse de risques. Enfin, il faut s’assurer de sa capacité à restaurer un système fonctionnel à partir des sauvegardes effectuées, notamment pour les systèmes certifiés.

Quelles sont les opportunités en 2021 ?

Notre étude nous a permis de mettre en évidence des mesures efficaces pour augmenter le niveau de sécurité d’un SI industriel.

Segmenter son réseau

Bien que ce sujet soit présent depuis plusieurs années, la segmentation réseau est une étape importante à passer pour sécuriser un réseau industriel. Elle permet de prévenir très efficacement la propagation d’une attaque et donc son impact.

Outre l’utilisation de pare-feu adaptés, un projet de segmentation du réseau repose sur des équipes d’architecture et d’intégration compétentes et disposant de temps et de moyens suffisants. La segmentation d’un réseau est un équilibre à trouver entre la sécurité et les besoins métiers. L’utilisation des nouvelles technologies réseau « Software Defined » peut permettre la mise en œuvre de cette segmentation de manière plus agile.

Séparer le réseau de gestion et le réseau industriel

L’ouverture des SI industriels aux SI de gestion est aujourd’hui nécessaire mais est également un vecteur de risques.

Les solutions à mettre en œuvre dépendent de la criticité du réseau industriel et des flux nécessaires entre les deux réseaux. Il faut privilégier un unique point de passage entre les deux réseaux afin de pouvoir garder le contrôle sur cette interface particulièrement critique.

Un éventail complet de produits existe, du pare-feu à la diode de données. Le mieux étant d’assembler plusieurs de ces solutions au sein d’une DMZ, pour bien maitriser les services qui peuvent communiquer entre les deux réseaux.

La séparation IT/OT va bien au-delà de la question du réseau, abordée ci-dessus. Sur le plan de l’identité, il faut également aborder la séparation de l’Active Directory (AD) entre le réseau de gestion et le réseau industriel. D’un point de vue sécurité, le mieux est de séparer ces deux AD pour éviter la propagation des attaques si les ressources sont disponibles. Toutefois, les AD peuvent également être reliés en contrôlant de très près les flux autorisés et/ou en prévoyant des solutions de remédiation en cas de compromission d’un des deux AD.

Identifier les utilisateurs du réseau

Une particularité de la gestion de l’identité dans un SI industriel est la présence marquée de postes partagés. Dans cette situation, une solution adaptée doit permettre à plusieurs utilisateurs de travailler sur la même machine de manière authentifiée permettant ainsi d’identifier les actions de chacun.

Dans ce cas, le modèle où chaque utilisateur dispose de sa propre session Windows n’est pas adapté. Une solution possible est de mettre en place une session Windows générique sur laquelle l’utilisateur s’authentifie de manière simple et rapide grâce à un badge et un logiciel de Fast Switching.

Quels sont les prochains grand chantiers de la cybersécurité des SI industriels ?

SOC

Les Security Operation Centers (SOC) spécialisés dans les SI industriels sont en train d’émerger chez plusieurs Managed Security Services Providers (MSSP). Toutefois, il ne faut pas considérer ces SOC comme des solutions miracles : c’est avant tout en connaissant votre métier et toutes ses particularités que le SOC pourra être efficace.

Un aspect capital lors de la mise en place d’un SOC industriel est de bien cerner un périmètre à la mesure de la maturité cyber du SI. Dans un SOC cyber industriel, seuls les incidents cyber doivent être traités, sans considération pour les événements purement opérationnels classiques, qui sont déjà pris en charge par le système de supervision métier.

Sécurité des tiers

La gestion de la Supply Chain, en IT comme en OT, est en train de devenir un des sujets cyber les plus importants. L’attaque de REvil contre Kayesa et ses clients en juillet 2021 donne une idée des possibilités offertes par une attaque de la Supply Chain : l’attaque change d’échelle et peut toucher des centaines voire des milliers d’organisations d’un coup. Evidemment, les SI industriels font également appel à des tiers et ne sont donc pas à l’abri. On pourrait imaginer la compromission d’un fournisseur d’automate par exemple.

Les attaques sur les tiers peuvent prendre différentes formes, dont voici quelques exemples :

- Accès au SI suite à la mise à jour d’un logiciel ;

- Pillage des données stockées chez un tiers ;

- Accès au SI via un accès distant, par exemple utilisé par le tiers pour faire de la maintenance

Afin de se protéger de ces attaques, il convient de connaitre ses fournisseurs et le risque lié à chacun d’entre eux. Les tiers à risques peuvent ensuite faire l’objet de mesures pour réduire les chances de compromission comme un Plan Assurance Sécurité (PAS) ou des audits réguliers.

Les accès distants au SI peuvent être contrôlés par des solutions de bastion ou de gestion des accès privilégiés (PAM), qui permettent de surveiller toutes les actions faites par le tiers et de gérer finement ses droits. Toutefois, cette solution peut être contraignante et il convient de prendre en compte le besoin de l’utilisateur pour proposer la solution la plus pertinente.

Cloud

Encore principalement cantonné à des fonctions annexes telles que la gestion des stocks et de l’approvisionnement, le cloud fait petit à petit son arrivée dans les SI industriels avec le développement de l’industrie 4.0, en permettant par exemple d’avoir une gestion plus globale des terminaux IoT dans les sites de production ou d’optimiser le dimensionnement des serveurs.

Mais cette arrivée pose aussi des problèmes de sécurité. Certaines de ces problématiques ont déjà été traitées avec la démocratisation du cloud dans les SI de gestion, mais d’autres sont encore à résoudre. Comment gérer la sécurité des terminaux IoT ? Comment intégrer des systèmes cloud dans des environnements critiques, très réglementés ? A qui sont confiées les données et quelle règlementation s’applique ?