Nous avons récemment ouvert les contributions à ce blog aux start-ups accélérées par notre dispositif Shake’Up. Hackuity repense la gestion des vulnérabilitiés grace à une platforme qui collecte, normalise et orchestre les pratiques d’évaluation de la sécurité automatisées et manuelles et les enrichit avec des sources de données de Cyber Threat Intelligence, des éléments de contexte technique et les impacts business. Hackuity permet notamment de valoriser l’arsenal de détection des vulnérabilités existant, de prioriser les vulnérabilités les plus importantes, de gagner du temps sur les tâches à faible valeur ajoutée et de réduire les coûts de remédiation, d’accéder à une vision exhaustive et continue de la posture de sécurité de l’entreprise et de répondre aux obligations de conformité.

De quoi parle-t-on ?

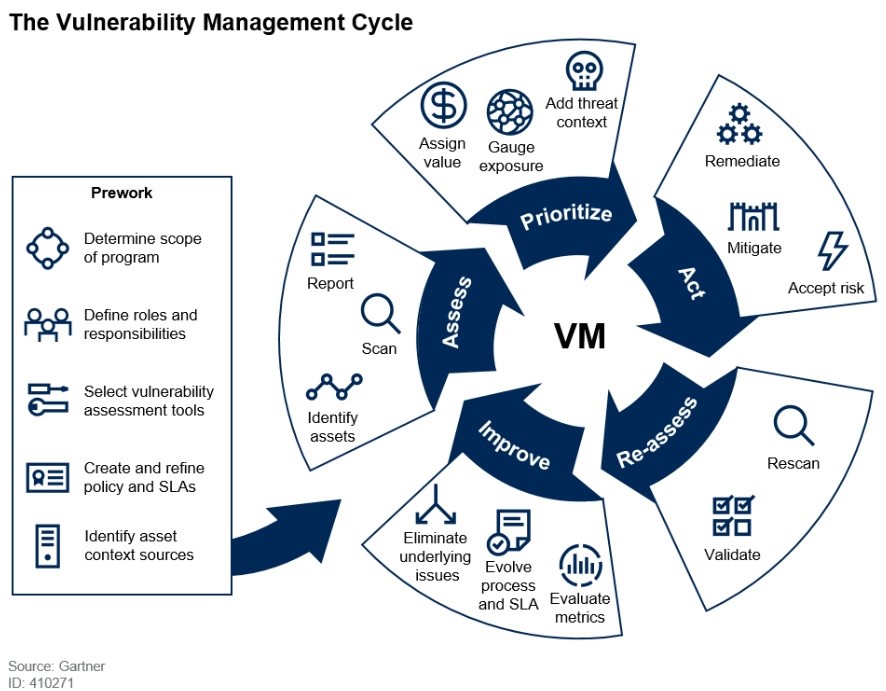

L’ISO 27005 définit une vulnérabilité comme « une faiblesse d’un actif ou d’un groupe d’actifs qui peut être exploitée par une ou plusieurs menaces, où un actif est tout ce qui a une valeur pour l’organisation ». Pour le SANS, la gestion des vulnérabilités est « le processus par lequel les vulnérabilités informatiques sont identifiées et les risques liés à ces vulnérabilités sont évalués. Cette évaluation conduit à la correction des vulnérabilités et à la suppression du risque ou à une acceptation formelle du risque ». Au fil du temps, la gestion des vulnérabilités est devenue une pratique fondamentale de la cybersécurité et les professionnels du métier s’accordent aujourd’hui unanimement pour dire que c’est un processus essentiel pour minimiser la surface d’attaque de l’entreprise.

Source: https://blogs.gartner.com/augusto-barros/2019/10/25/new-vulnerability-management-guidance-framework/

La gestion des vulnérabilités est ainsi désormais intégrée dans tous les grands référentiels, standards, régulations sectorielles, guides ou bonnes pratiques de sécurité (ISO, PCI-DSS, guide d’hygiène de l’ANSSI, GDPR, accords de Bâle, LPM, NIS, …) et est même réglementaire dans certains contextes. Toute bonne politique de sécurité d’entreprise y accorde d’ailleurs un chapitre significatif. Un mal nécessaire pour beaucoup.

Vulnérabilités : état de la menace

Cependant, en 2019, selon une étude menée par le Ponemon Institute[1] « 60% des incident de sécurité étaient [encore] la conséquence de l’exploitation d’une vulnérabilité pourtant connue mais non encore corrigée par les entreprises ».

Pour illustrer l’ampleur actuelle du phénomène, considérons la grande menace cyber de 2020 et probablement de 2021 : les ransomwares. Bien que les ransomwares se propagent généralement par des actions initiées par l’utilisateur, comme cliquer sur un lien malveillant dans un spam ou visiter un site web compromis, une grande partie de ceux-ci exploitent également des vulnérabilités informatiques. Ainsi, si on analyse en détail le top-5 des ransomwares les plus virulents en 2020 selon intel471[2], on constate que leurs « kill-chain » exploitent toutes des vulnérabilités (CVE).

| Ransomware Name | First known occurrence | Known exploited CVE | CVE publication date | Patch / workaround | CVSS V2.0 Score |

| Maze

(aka ChaCha) |

05-2019 | CVE-2018-15982

CVE-2018-4878 CVE-2019-11510 CVE-2018-8174 CVE-2019-19781 |

18/01/2019

06/02/2018 08/05/2019 05/09/2018 27/12/2019 |

12-2018

02-2018 04-2019 08-2018 12-2019 |

10

7.5 7.5 7.6 7.5 |

| REvil

(aka Sodinokibi) |

04-2019 | CVE-2018-8453

CVE-2019-11510 CVE-2019-2725 |

10/10/2018

08/05/2019 26/04/2019 |

10-2018

05-2019 04-2019 |

7,2

7,5 7,5 |

| Netwalker | 09-2019 | CVE-2015-1701

CVE-2017-0213 CVE-2020-0796 CVE-2019-1458 |

21/04/2015

12/05/2017 12/03/2020 10/12/2019 |

05-2015

05-2017 03-2020 12-2019 |

7,2

1.9 7,5 7.2 |

| Ryuk | 08-2018 | CVE-2013-2618

CVE-2017-6884 CVE-2018-8389 CVE-2018-12808 CVE-2020-1472 |

05/06/2014

06/04/2017 15/08/2018 29/08/2018 17/08/2020 |

*-2014

04-2017 08-2018 08-2018 08-2020 |

4,3

9,0 7,6 7,5 9,3 |

| DopplePaymer | 04-2019 | CVE-2019-1978

CVE-2019-19781 |

05/11/2019

27/12/2019 |

*-2019

01-2020 |

5,0

7,5 |

Source: Hackuity & National Vulnerability Database (https://nvd.nist.gov/)

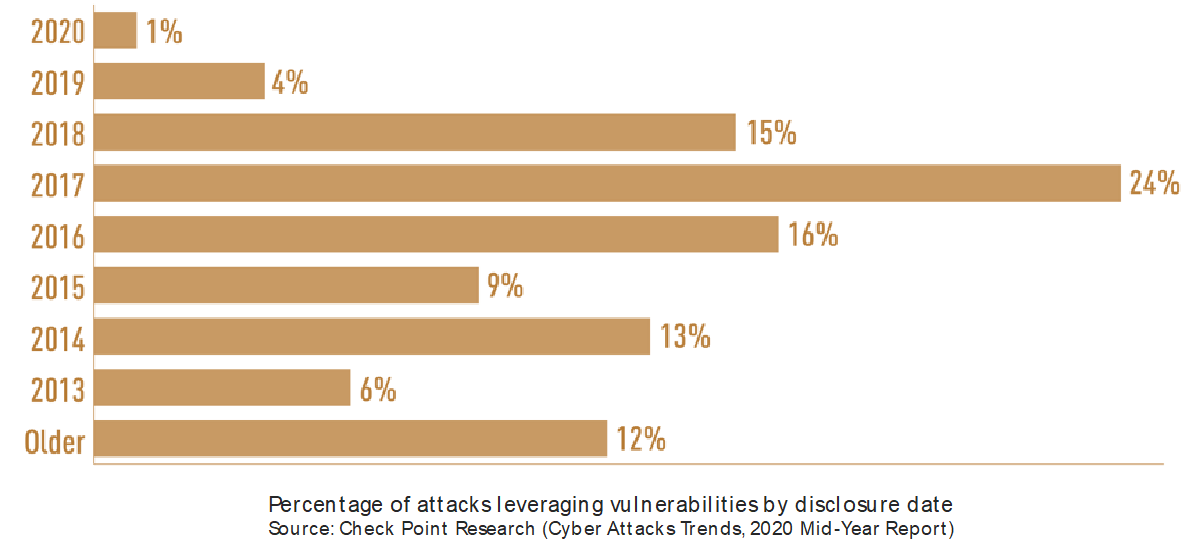

Autre constat, il s’agit souvent de vulnérabilités déjà référencées par le NIST lors de l’apparition du ransomware, parfois même depuis plusieurs années, et dont les éditeurs proposaient un correctif ou une méthode de contournement. Une récente étude de CheckPoint[3] vient confirmer que les vulnérabilités les plus anciennes sont toujours les plus exploitées. Mi-2020, plus de 80% des cyberattaques recensées utilisaient une vulnérabilité publiée avant 2017 et plus de 20% de ces attaques exploitaient même une vulnérabilité connue depuis plus de 7 ans.

Cela souligne l’importance – aujourd’hui encore – d’une installation rapide des mises à jour de sécurité comme mécanisme de défense pour minimiser les risques cybers. Sans grande surprise donc, la gestion des vulnérabilités – pourtant l’une des plus anciennes pratiques de la cybersécurité – reste pour Wavestone[4] l’un des défis majeurs à relever pour les RSSI en 2021. Faut-il pour autant essayer de corriger toutes les vulnérabilités ? Petit retour dans le passé.

« Vulnerability Assessment » vs. « Vulnerability Management »

Quand elles sont apparues sur le marché, à la fin des années 90, les premières solutions de gestion des vulnérabilités avaient un fonctionnement proche de celui d’un antivirus : l’objectif était de détecter le plus grand nombre possible de menaces potentielles. On parlait plus volontiers de « scanners de vulnérabilités ».

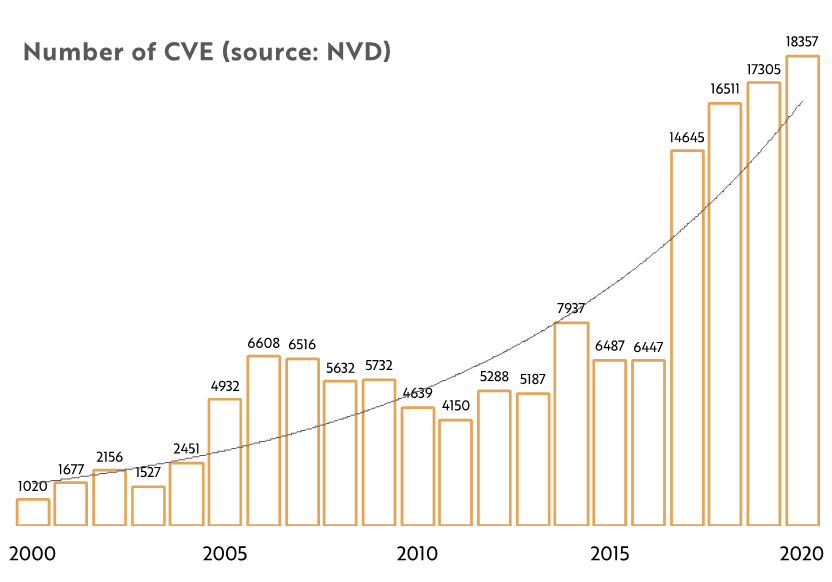

Le volume de vulnérabilités était alors relativement faible par rapport à aujourd’hui. En 2000, le NVD recensait environ 1 000 nouvelles vulnérabilités sur l’année contre plus de 18 000 en 2020.

Un traitement exhaustif et manuel des vulnérabilités était alors encore possible. Les scanners fournissaient la liste des vulnérabilités, leur pertinence dans le contexte de l’entreprise était analysée par les équipes IT et un rapport était envoyé aux responsables métiers. Une fois le rapport approuvé, les administrateurs corrigeaient la vulnérabilité et procédaient à une nouvelle analyse pour vérifier la bonne mise en place du correctif.

Source : National Vulnerability Database (https://nvd.nist.gov/)

Pendant les deux décennies suivantes, le nombre de vulnérabilités découvertes a augmenté de façon constante avec une véritable explosion à partir de 2017, tendance qui s’est poursuivie jusqu’à aujourd’hui. En 2020, c’est un record de plus de 18 000 nouvelles vulnérabilités qui ont été recensées et publiées par le NIST. Mais non, les développeurs ne codent pas de plus en plus mal ! Différentes raisons expliquent le nombre croissant de vulnérabilités divulguées :

- L’innovation et la digitalisation accélérée des métiers conduisent à une augmentation des produits matériels et logiciels publiés. En 2010, le NIST enregistrait 22 188 nouvelles entrées dans son référentiel CPE, dont 1 332 nouveaux produits et 406 éditeurs. En 2020, c’est 324 810 entrées (+1 460 %), 35 794 nouveaux produits (+2 690 %) et 6 060 éditeurs (+1 490%) qui font leur apparition.

- La demande de réduction des délais de mise sur le marché pousse les éditeurs à réduire les cycles de développement pour commercialiser leurs produits plus rapidement quitte à rogner sur les ressources nécessaires pour l’assurance qualité et les tests de sécurité.

- La cybercriminalité est devenue une activité lucrative. Un nombre de plus en plus important de vulnérabilités est aujourd’hui attribué aux cybercriminels à la recherche de nouveaux outils pour soutenir leurs attaques.

- En parallèle, le nombre d’experts et d’organisations indépendantes qui participent à la recherche et à la découverte des vulnérabilités est en augmentation. La démocratisation et l’industrialisation des programmes de Bug-Bounty n’y sont d’ailleurs pas étrangères.

- Et enfin, sauf rares exceptions comme dans le RGPD, en l’absence de législation et de réglementation adéquates pour protéger les droits des consommateurs en cas de vulnérabilités dans les logiciels, l’industrie n’est pas incitée à investir dans des produits plus sûrs et à assumer la responsabilité des dommages causés.

Cependant le problème ne se trouve pas seulement dans le nombre plus élevé de vulnérabilités recensées dans les bases du NVD ou d’autres référentiels. Avec l’avènement de l’ultra-mobilité, le home-office, le cloud-computing, les médias sociaux, l’IoT mais aussi la convergence entre IT et OT, les Systèmes d’Information n’ont cessé de se complexifier et de s’étendre, de s’ouvrir et de multiplier le nombre de leurs fournisseurs, … autant de potentielles nouvelles portes d’entrées pour les cybercriminels.

En parallèle, les entreprises conscientes des risques déploient et opèrent un arsenal de détection des vulnérabilités qui s’étoffe continuellement et qui a gagné en maturité ces dernières années, voir qui s’est « commoditizé » :

- Tests d’intrusions, Red-teams,

- Scanners de vulnérabilités : sur la totalité du parc externe et/ou interne

- Veille en vulnérabilités

- SAST, DAST & SCA : souvent directement intégrés aux pipelines de développement

- Campagnes de bug-bounty

Toutes ces pratiques de détection sont complémentaires et généralement empilées dans une approche « best-of-breed » pour évaluer des briques spécifiques du SI. Malheureusement, c’est souvent une fois l’arsenal mis en place que les problèmes sautent aux yeux (liste non exhaustive) :

- L’hétérogénéité des formats de rendu : rapports au format PDF ou Excel pour les pentests, résultats des scans dans la console de l’outils, vulnérabilités sur la plateforme de bug bounty, …, contraignent souvent l’entreprise à adopter une gestion des vulnérabilités en silo. Il en est de même pour le scoring des vulnérabilités qui s’avère finalement être un patchwork entre CVSS et ses multiples versions, échelles propriétaires et savant mélange des deux.

- En découle l’incapacité à prioriser globalement les efforts de remédiation du fait d’une perception parcellaire et hétérogène du stock de vulnérabilités.

- La gestion de volumes de données devenus bien trop importants pour être traités manuellement : il n’est pas rare qu’une entreprise qui réalise des scans authentifiés sur son parc voit son volume de vulnérabilités dépasser plusieurs millions d’entrées dans la console du scanner.

- La difficulté à coordonner les actions de remédiation : identification du propriétaire d‘un actif et du porteur d’une action, échanges de mails, suivi d’avancement, reporting Excel, …

- La frustration des équipes en charge de la remédiation qui ne disposent pas de reporting factuel traduisant l’effort de remédiation sur la posture globale de sécurité de l’entreprise.

Face à ces problèmes, les entreprises n’ont d’autres choix que de travailler à la mise en place de processus souvent coûteux car s’appuyant sur des actions manuelles, le développement d’un outillage ad-hoc ou encore un assemblage de bric et de broc de solutions glanées çà et là. Le manque d’automatisation de ce processus est d’autant plus absurde qu’il mobilise généralement de rares et coûteux experts en cybersécurité sur des tâches à faible valeur comme de la compilation de données dans Excel, la recherche sans fin des bons interlocuteurs ou encore le suivi de fils de mails.

Dans son étude « Cost and consequences of gaps in vulnerability management responses » (2019), le Ponemon Institute estime que les entreprises de plus de 10 000 salariés ont consacré en moyenne en 2019 plus de 21 000 heures (soit près de 12 ETP) à la prévention, détection et traitement des vulnérabilités. Cela représente un total de plus de 1M$ pour un rapport qualité/prix finalement très décevant.

Le « patching paradox »

En théorie, la meilleure façon de rester protégé est de maintenir à jour chaque système en corrigeant chaque nouvelle vulnérabilité, au fil de l’eau, dès qu’elle est identifiée. IRL, la tâche s’avère aujourd’hui impossible en raison d’un nombre de vulnérabilités devenues bien trop important mais aussi des ressources humaines ou financières limitées, de l’existence de systèmes hérités et des délais de mise à disposition ou des contraintes de déploiement des patchs.

En définitive, quelle que soit sa taille, une organisation n’aura jamais assez de ressources humaines ou financières pour remédier à toutes ses vulnérabilités. L’industrie appelle d’ailleurs « Patching Paradox » la conviction – erronée – que plus de personnel affecté aux traitements des vulnérabilités équivaut à une meilleure sécurité.

Afin de réduire la pression pour augmenter les effectifs à un moment où il y a une pénurie d’experts sécurité qualifiés et pour éviter que la gestion des vulnérabilités ne devienne une course effrénée et perdue d’avance à vouloir corriger toujours plus de vulnérabilités, il est nécessaire aujourd’hui pour les entreprises de déterminer celles qui doivent l’être en priorité.

Après avoir vu dans ce premier article l’état de la menace et les problématiques actuelles liées à la gestion des vulnérabilités, nous verrons dans un second article les nouvelles approches à prendre en compte pour mieux gérer les vulnérabilités, notamment via la priorisation de la remédiation proposée par Hackuity.

[1] Ponemon Institute – Cost and consequences of gapes in vulnerability management responses – 2019

[2] https://intel471.com/blog/ransomware-as-a-service-2020-ryuk-maze-revil-egregor-doppelpaymer/

[3] https://www.checkpoint.com/downloads/resources/cyber-attack-trends-report-mid-year-2020.pdf

[4] https://www.wavestone.com/fr/insight/radar-rssi-quelles-priorites-2021/