Avec la publication de la loi sur la résilience opérationnelle du numérique (DORA), l’Union européenne prend une position ferme pour renforcer la résilience du secteur financier aux incidents majeurs liés aux TIC. Avec des exigences normatives pour les entités financières et les fournisseurs de services TIC critiques, et un calendrier de mise en conformité très serré (estimé à la fin de 2022), les organisations doivent commencer à planifier dès maintenant.

Pourquoi le Digital Operational Resilience Act (DORA) ?

DORA fait partie d’un « paquet financier numérique » à l’échelle de l’UE, qui vise à garantir que le secteur financier puisse tirer parti des possibilités offertes par la technologie et l’innovation tout en atténuant les nouveaux risques associés. Ce paquet comprend une réglementation sur les actifs de cryptage, la technologie de la chaîne de blocage et la résilience opérationnelle numérique.

Avec la loi sur la résilience opérationnelle numérique, l’UE vise à s’assurer que les organismes financiers atténuent les risques découlant de la dépendance croissante à l’égard des systèmes TIC et des tiers pour les opérations critiques. Les organisations doivent pouvoir « résister, réagir et se remettre » des conséquences des incidents liés aux TIC, afin de continuer à assurer des fonctions essentielles et importantes et de minimiser les perturbations pour les clients et le système financier. Cela implique d’établir des mesures et des contrôles solides sur les systèmes, les outils et les tiers, de mettre en place les bons plans de continuité et de tester leur efficacité.

Cette réglementation mondiale de grande envergure vient rationaliser un paysage réglementaire de plus en plus fragmenté sur le sujet, avec un certain nombre d’initiatives réglementaires locales dans les États membres et des lignes directrices de l’UE de moindre envergure sur des sujets connexes (par exemple, les exigences en matière de tests, la gestion des dépendances des TIC à l’égard de tiers, la résilience cybernétique). La mise en place d’un cadre réglementaire mondial garantira l’absence de chevauchements ou de lacunes dans la réglementation et maintiendra de bonnes conditions de concurrence dans le marché unique.

DORA s’inscrit également dans une tendance mondiale en matière de réglementation sur la résilience du secteur financier, lancée par les documents de consultation de la Banque d’Angleterre (FCA et PRA) sur la résilience opérationnelle et les tolérances d’impact, et suivie par les documents de principe sur la résilience opérationnelle de la Banque des règlements internationaux (BRI) et de la Réserve fédérale.

DORA en bref : qu’est-ce que ça change ?

Contrairement à la FCA/PRA, à la Réserve fédérale et à la BRI, la DORA se concentre uniquement sur la résilience aux incidents liés aux TIC et introduit des exigences très spécifiques et normatives. Il ne s’agit pas seulement d’un ensemble de lignes directrices, mais plutôt de critères, de modèles et d’instructions qui détermineront la manière dont les organismes financiers gèrent les risques liés aux TIC. Elle démontre que les régulateurs européens veulent être très pragmatiques sur le sujet, avec beaucoup de rapports, de communications et d’évaluations qui doivent être fréquents, grâce à la normalisation des systèmes d’information et des rapports.

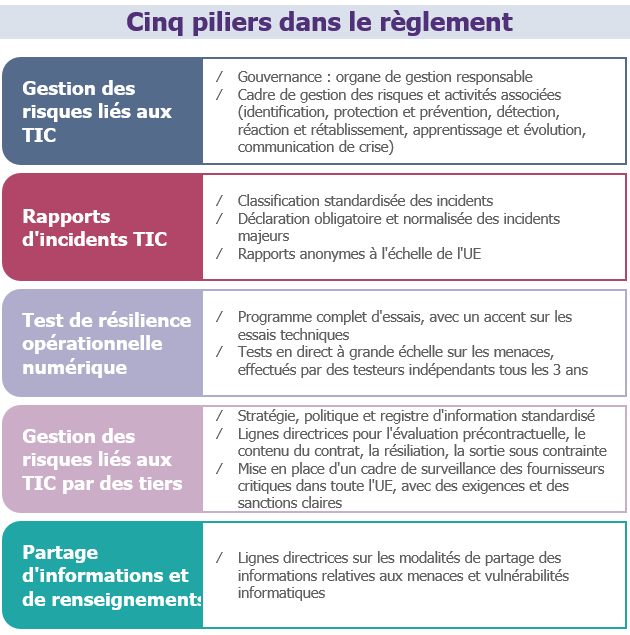

La DORA introduit des exigences qui s’articulent autour de cinq piliers :

- Gestion des risques liés aux TIC

- Rapports d’incidents TIC

- Test de résilience opérationnelle numérique

- Gestion des risques liés aux TIC par des tiers

- Partage d’informations et de renseignements

Certaines de ces exigences sont simples et s’inspirent largement de ce qui se fait déjà dans les organisations (par exemple, le cadre de gestion des risques qui doit être élaboré est similaire aux normes industrielles comme le NIST) ; mais certaines sont également difficiles et impliqueront que les organisations doivent lancer des travaux pour se mettre en conformité. Nous avons résumé les exigences et les principaux défis à relever dès maintenant pour chacun des cinq piliers.

1. Gestion des risques liés aux TIC

Pourquoi ? Veiller à ce que des mesures et des contrôles spécifiques soient mis en place pour limiter les perturbations du marché et des consommateurs causées par les incidents, et garantir la responsabilité de l’organe de gestion en matière de gestion des risques liés aux TIC.

Exigences clés : Les entreprises devront respecter les principes de gouvernance en matière de risques liés aux TIC, en mettant l’accent sur la responsabilité de l’organe de gestion. Elles devront identifier leur tolérance au risque TIC, en fonction de l’appétit pour le risque de l’organisation et de la tolérance aux impacts des perturbations des TIC. Ils devront également mettre en place un cadre de gestion des risques comprenant l’identification des fonctions critiques et importantes, les risques associés et une cartographie des actifs TIC qui les sous-tendent, ainsi que des plans et des capacités spécifiques de protection, de prévention, de détection, de réponse et de récupération, des processus et des mesures d’amélioration continue et une stratégie de communication de crise avec des rôles et des responsabilités clairs.

Le plus grand défi : Dans le cadre des processus d’amélioration continue, la DORA introduit une formation obligatoire sur la résilience opérationnelle numérique pour l’organe de gestion mais aussi pour l’ensemble du personnel, dans le cadre de son programme de formation générale.

2. Signalement des incidents liés aux TIC

Pourquoi ? Harmoniser et centraliser la notification des incidents pour permettre au régulateur de réagir rapidement afin d’éviter la propagation de l’impact, et pour promouvoir l’amélioration collective et la connaissance des entreprises des menaces actuelles sur le marché.

Exigences clés : La DORA introduit une méthodologie standard de classification des incidents avec un ensemble de critères spécifiques (nombre d’utilisateurs touchés, durée, répartition géographique, perte de données, gravité de l’impact sur les systèmes TIC, criticité des services touchés, impact économique) avec des seuils qui doivent encore être publiés. Selon cette méthodologie, les incidents classés comme majeurs devront être signalés à l’autorité de régulation dans le même jour ouvrable, selon un certain modèle. Un rapport de suivi sera également requis après une semaine, et après un mois. Ces rapports seront tous anonymisés, compilés et communiqués régulièrement à l’ensemble de la communauté.

Le plus grand défi : Les entreprises devront modifier leur méthode de classification des incidents pour se conformer aux exigences. Elles devront également mettre en place les processus et les canaux appropriés pour pouvoir informer rapidement l’autorité de régulation en cas d’incident majeur. En fonction de ce qui est classé comme « majeur », cela pourrait se produire fréquemment. Pour aider les organisations à se préparer, nous prévoyons que la méthodologie de classification des incidents s’alignera sur la taxonomie de référence de l’ENISA pour la classification des incidents.

3. Test de résilience opérationnelle numérique

Pourquoi ? S’assurer que les entités financières testent l’efficacité du cadre de gestion des risques et des mesures en place pour répondre à un large éventail de scénarios d’incidents liés aux TIC et s’en remettre, avec un minimum de perturbations des fonctions critiques et importantes, d’une manière proportionnée à leur taille et à leur criticité pour le marché.

Exigences clés : Avec la DORA, toutes les entreprises doivent mettre en place un programme complet de tests, comprenant une série d’évaluations, de tests, de méthodologies, de pratiques et d’outils, en mettant l’accent sur les tests techniques. Les entreprises les plus critiques devront également organiser tous les trois ans un test de pénétration en direct à grande échelle (exercice de type « red team »), réalisé par des testeurs indépendants, couvrant les fonctions et services critiques et impliquant des tiers du secteur des TIC basés dans l’UE. Le scénario devra être approuvé à l’avance par l’autorité de régulation et les entreprises recevront un certificat de conformité à l’issue du test. Des orientations supplémentaires pour ces tests, ainsi que les critères définissant une entreprise critique, seront publiées en 2021.

Le plus grand défi : il est probable que les entreprises critiques devront organiser ce test de pénétration fondé sur la menace d’ici la fin de 2024 et ce type de test nécessite beaucoup de préparation. Le fait qu’il doive impliquer des tiers critiques dans le domaine des TIC signifiera également qu’ils devront participer à la préparation. Les entreprises qui pensent être concernées (il peut s’agir d’entreprises déjà concernées par la réglementation sur les NEI) doivent commencer à réfléchir au scénario dès que possible afin de permettre une validation avec le régulateur au moins deux ans avant la date limite.

4. Gestion des risques liés aux tiers dans le domaine des TIC

Pourquoi ? Veiller à ce que les organismes financiers disposent d’un niveau approprié de contrôle et de surveillance de leurs tiers TIC, en particulier ceux qui sous-tendent les fonctions critiques ; et mettre en place une surveillance spécifique des fournisseurs qui sont essentiels pour le marché dans son ensemble.

Exigences clés : Avec ce règlement, l’UE introduit des exigences à la fois pour les organisations financières et pour les fournisseurs de TIC critiques.

- Les organismes financiers devront disposer d’une stratégie et d’une politique définies en matière de risque de tiers pour les TIC multifournisseurs, dont un membre de l’organe de gestion sera propriétaire. Ils devront établir un registre standard d’informations contenant la vue complète de tous leurs fournisseurs tiers de TIC, les services qu’ils fournissent et les fonctions qu’ils sous-tendent ; et faire rapport sur les modifications apportées à ce registre au régulateur une fois par an. Ils devront évaluer les fournisseurs de services TIC en fonction de certains critères avant de conclure un contrat (par exemple, le niveau de sécurité, le risque de concentration, les risques de sous-traitance), et ils devront prévoir une stratégie de sortie en cas de défaillance d’un fournisseur. La DORA contient également des lignes directrices concernant le contenu des contrats et les raisons de leur résiliation, qui doit être liée à un risque ou à une preuve de non-conformité au niveau du fournisseur.

- En vertu d’un nouveau cadre de surveillance, les fournisseurs essentiels feront l’objet d’évaluations annuelles au regard des exigences de résilience telles que la disponibilité, la continuité, l’intégrité des données, la sécurité physique, les processus de gestion des risques, la gouvernance, les rapports, la portabilité, les tests… Ces évaluations seront effectuées directement par le régulateur et donneront lieu à des sanctions en cas de non-conformité.

Le plus grand défi : Rassembler des informations sur tous les fournisseurs de TIC (pas seulement les plus importants), avec les services fournis et les fonctions qu’ils sous-tendent pour le registre des informations sera une tâche très importante pour les grandes organisations financières qui dépendent généralement de milliers de petits et grands fournisseurs et de systèmes de gestion de contrats hérités qui rendent difficile l’extraction de données.

5. Partage d’informations et de renseignements

Pourquoi ? Promouvoir l’échange d’informations et de renseignements sur les cybermenaces entre les organismes financiers afin de leur permettre d’être mieux préparés.

Exigences clés : La DORA introduit des lignes directrices sur la mise en place d’accords de partage d’informations entre entreprises pour les cyber-menaces, y compris des exigences de confidentialité et la nécessité d’informer l’autorité de régulation.

Le plus grand défi : Nous ne voyons pas de défi particulier dans ce domaine car de nombreuses organisations ont déjà mis en place de tels accords. Ce sera l’occasion de rendre visibles les initiatives, les réseaux ou les associations locales et d’encourager un plus grand nombre d’entreprises à y participer.

Que se passe-t-il ensuite ?

La DORA suit actuellement le processus législatif de l’UE et devrait prendre de 6 à 12 mois avant de devenir une loi. Quelques sujets discutables pourraient donner lieu à des débats et ralentir le processus, en particulier en ce qui concerne la gestion par des tiers : critères restrictifs pour les organisations souhaitant résilier des contrats, interdiction des tiers critiques basés en dehors de l’UE, système de pénalités et financement du cadre de surveillance par les fournisseurs de services critiques. Certains détails doivent encore être publiés pour clarifier certaines des exigences (par exemple, les modèles, les critères et les seuils de criticité…), ce qui pourrait également susciter certains débats.

Une fois la DORA adoptée, les entreprises devraient disposer d’un an pour se mettre en conformité avec la plupart des exigences (c’est-à-dire probablement d’ici la fin de 2022 – mais ce délai d’un an est court et nous prévoyons qu’il pourrait passer à 18 mois à la suite des réactions du marché) et de 3 ans pour organiser un test de pénétration à grande échelle si nécessaire (c’est-à-dire probablement d’ici la fin de 2024).

Afin d’être prêts, nous recommandons aux organisations de prendre les mesures suivantes en 2021 :

- Effectuer une évaluation de la maturité par rapport aux exigences de la DORA, avec une analyse des lacunes et un plan d’atténuation connexe pour atteindre la conformité d’ici la fin de 2022

- Commencer à réfléchir à un scénario pour le test de pénétration à grande échelle, en vue de le faire valider par le régulateur d’ici la mi-2022

- Commencer à travailler sur la consolidation du registre des informations pour tous les fournisseurs tiers de TIC