Félicitations ! Vous faites partie des élus, votre organisation a été désignée Opérateur de Services Essentiels (OSE) par son autorité sectorielle. Bienvenue au club des futurs certifiés ISO 27001. Maintenant que l’information est digérée vous vous demandez : qu’est-ce que cela implique concrètement ? Comment m’y prendre ? Dans quels délais ? Pas de panique, dans cet article, on vous propose tous les éclaircissements nécessaires pour débuter votre mise en conformité aux exigences de la loi NIS belge.

OSE, acteur clef des services essentiels économiques et sociétaux belges

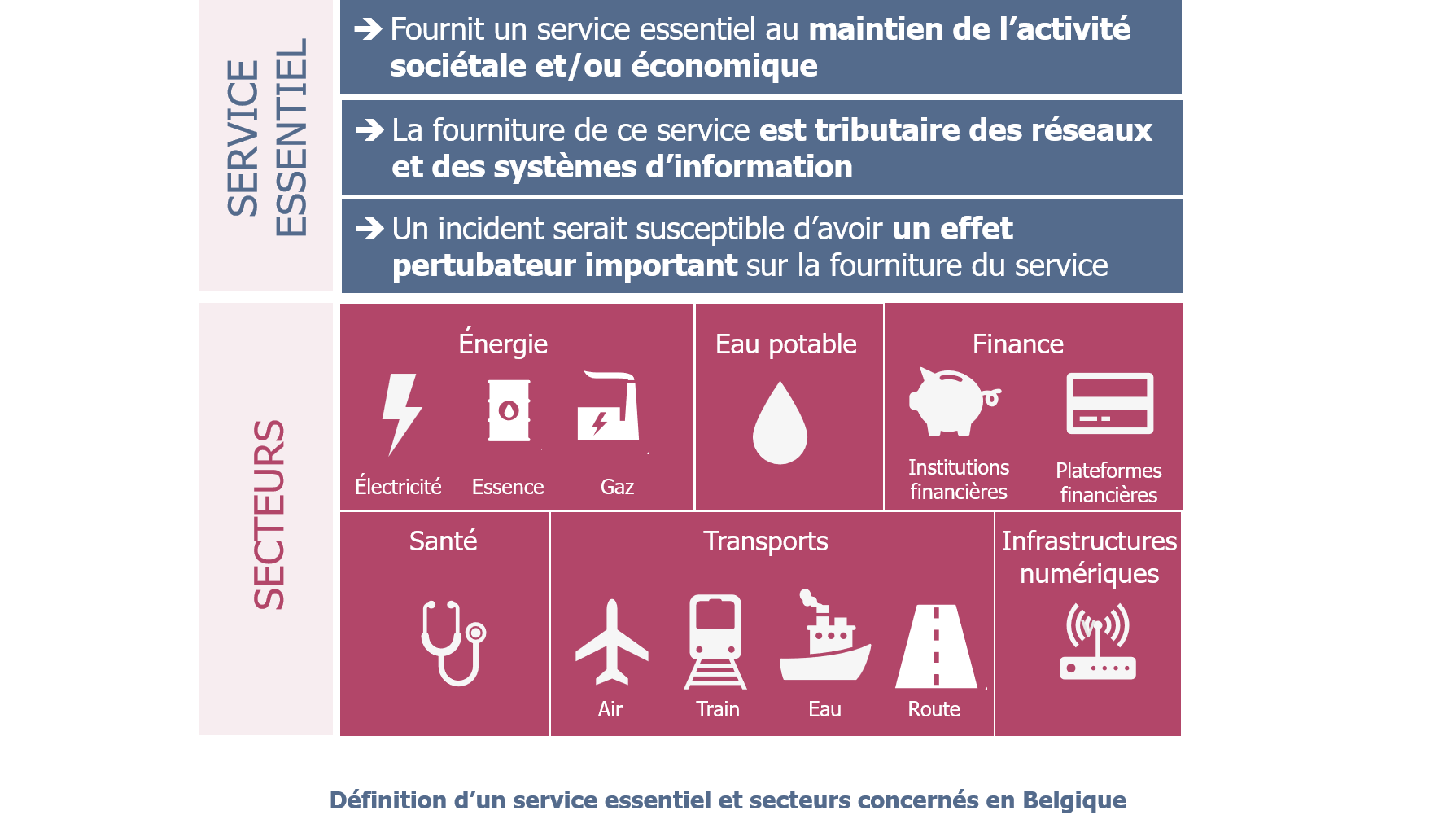

Si votre organisation a été désignée comme OSE, c’est parce qu’elle fournit un ou plusieurs services essentiels au maintien d’activités sociétales et économiques critiques, pour la Belgique, et plus largement pour l’Union Européenne (UE). En effet, la Directive Européenne NIS publiée en 2016 (security of network and information systems – UE 2016/1148), a pour objectif d’assurer un niveau commun élevé de sécurité des réseaux et des systèmes d’information au sein de l’UE. Cette directive a été transposée dans le droit belge en mai 2019 et permet de désigner une entité publique ou privée comme OSE si elle répond aux critères suivants :

Depuis novembre 2019, les notifications de désignation s’établissent dans les secteurs de l’énergie, du transport aérien et de la finance. Le secteur de la santé, quant à lui, a annoncé qu’aucun OSE ne sera désigné en 2020.

Votre entreprise coche toutes ces cases ? Sachez que l’autorité sectorielle peut ajouter des critères spécifiques afin de juger du degré de criticité des services : par exemple, la part de marché de l’entreprise, ou l’ampleur de la zone géographique susceptible d’être touchée par un incident. (Loi 2019-04-07/15. Art.13).

Quelles obligations après sa notification ?

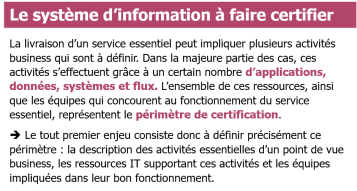

Être désigné OSE implique de protéger les systèmes d’information qui permettent la fourniture du ou des services essentiels identifiés. Sécuriser un service essentiel revient à s’assurer de la disponibilité, la confidentialité et l’intégrité des systèmes d’information dont il est tributaire (Loi 2019-04-07/15. Art.24). Pour ce faire, la Belgique demande aux OSE de faire certifier leurs systèmes d’information critiques à la norme ISO 27001 (Loi 2019-04-07/15. Art.22). Cette norme demande la création d’un Système de Management de la Sécurité de l’Information (SMSI) avec la mise en œuvre de processus et de mesures de sécurité.

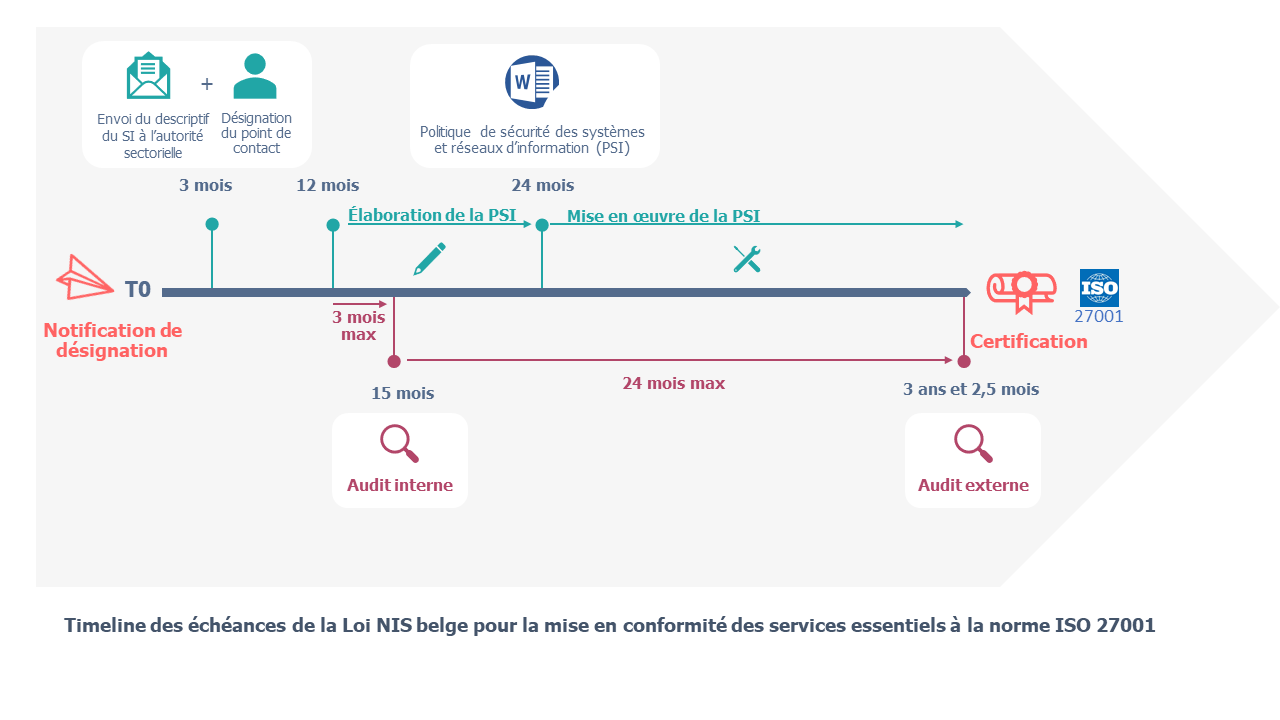

Les principales étapes et échéances de la loi NIS belge

La Loi du 7 avril 2019 établissant un cadre pour la sécurité des réseaux et des systèmes d’information d’intérêt général pour la sécurité publique, dite Loi NIS belge, prévoit un délai de mise en conformité en 3 ans et 2 mois et demi maximum après la notification de désignation de l’OSE. La loi prévoit ainsi différentes étapes et échéances précises :

3 mois après la désignation, l’OSE doit fournir :

- Une description détaillée des systèmes d’information dont ses services essentiels sont tributaires. La toute première chose à faire est donc de délimiter le périmètre des services essentiels au niveau business et IT, (Loi 2019-04-07/15. Art.16)

- Un point de contact (Loi 2019-04-07/15. Art.23)

Au plus tard 12 mois après la notification de désignation : l’OSE initie une Politique de Sécurité Informatique (PSI) (rt.21) et réalise un premier audit interne sous 3 mois.

24 mois après le premier audit interne (soit environ 3 ans après la notification de désignation), c’est le grand jour : un audit externe doit être conduit en vue de l’obtention de la certification ISO 27001.

Comment se déroule une mise en conformité ISO 27001 ?

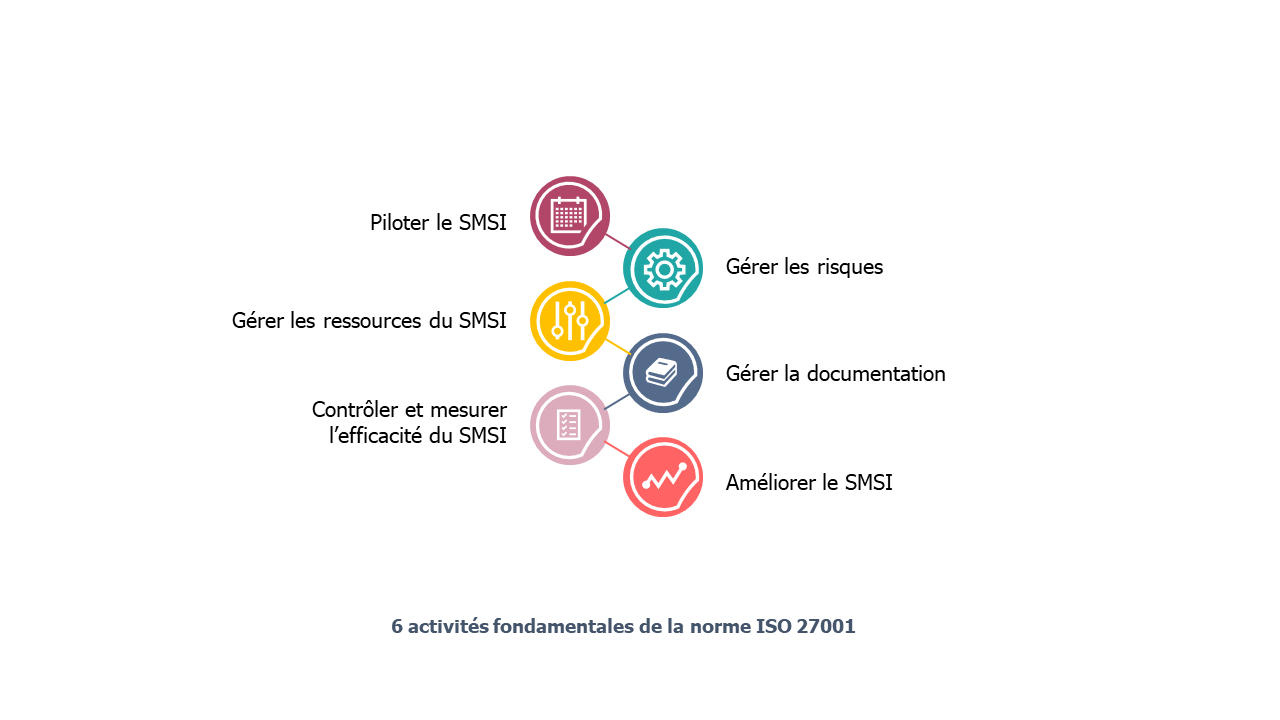

Comme tout système de management, le SMSI doit garantir l’application de la méthode PDCA « Plan-Do-Check-Act », aussi appelée « Roue de Deming », pour assurer l’amélioration continue des performances. 6 activités fondamentales se dégagent de la norme ISO 27001 :

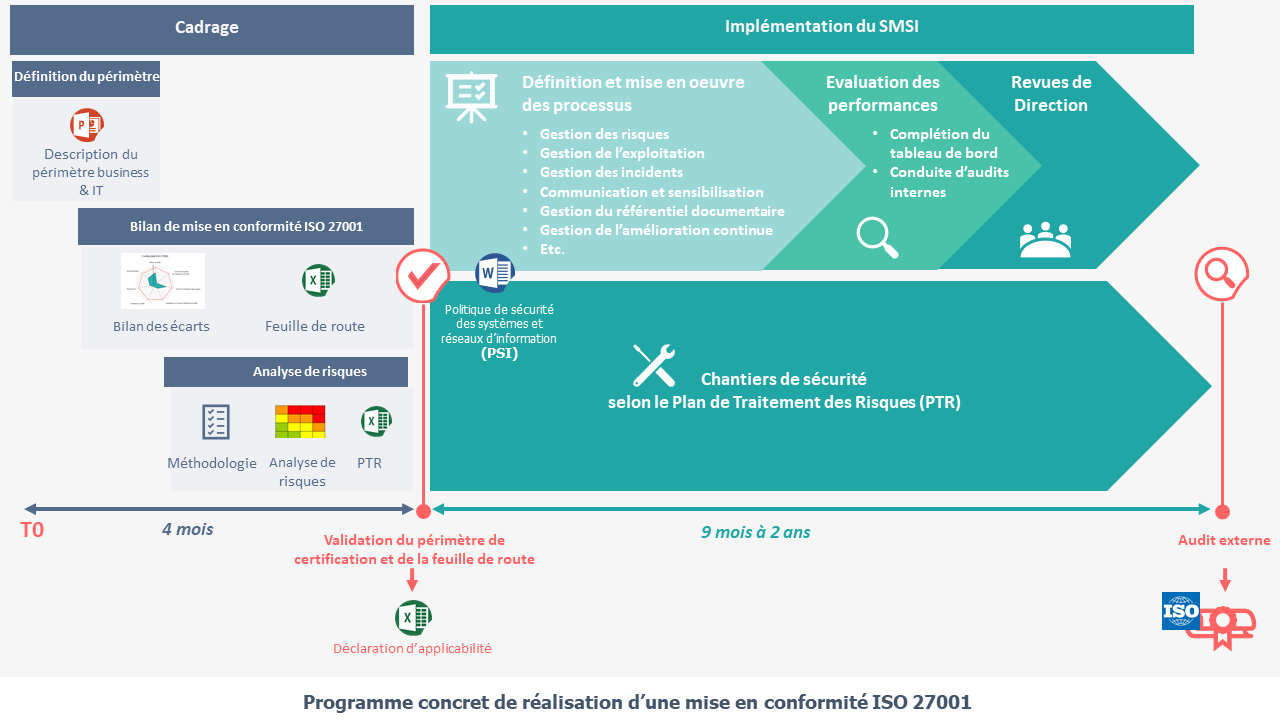

De manière pragmatique, la norme ISO 27001 requiert des livrables et des validations à plusieurs étapes clefs du processus de mise en conformité. Ci-dessous, nous vous proposons une chronologie des actions à réaliser avec les livrables associés, ainsi qu’une estimation du temps nécessaire pour chaque étape du parcours de mise en conformité.

Plus précisément, les étapes se déroulent comme suit :

1 – Définition du périmètre (sous quelques semaines) : c’est la première étape clef pour déterminer le domaine d’application sur lequel les exigences de la norme vont porter. L’étendue du service essentiel est alors définie d’un point de vue business et IT, détaillant les activités, les équipes et les systèmes concernés.

2 – Phase de cadrage du SMSI (entre 2 et 6 mois) :

- 2.1 – Réaliser le bilan de conformité en comparant, sur le périmètre identifié, les pratiques réalisées aux exigences des normes ISO 27001 et ISO 27002 afin de relever les écarts. Le résultat de cette étape donne à la fois le niveau global de maturité de sécurité du périmètre et la feuille de route de mise en conformité par volet sécurité.

- 2.2 – Conduire l’analyse de risques. Cette étape se concrétise en trois actions.

- A – Définir la méthodologie de l’analyse de risques (si celle-ci n’existe pas). Afin de pouvoir piloter les risques dans la durée, elle doit être reproductible (mise à jour annuelle et en cas de changement majeur sur le périmètre). La méthodologie définit des échelles de probabilité, d’impact, et des seuils d’acceptation des risques en fonction des enjeux business et IT présents sur le périmètre du service essentiel.

- B – Conduire la 1ère analyse de risques sur le périmètre du service essentiel. Sur la base d’entretiens avec des interlocuteurs business et IT, l’analyse permet à la fois d’identifier les enjeux, les menaces et les vulnérabilités pour déterminer les risques du périmètre et permettre la définition du plan de traitement des risques.

- C – Déterminer le Plan de Traitements des Risques (PTR) destiné à organiser l’implémentation des mesures de sécurité. En collaboration avec l’équipe sécurité, les propriétaires de risques sont identifiés et doivent, pour chaque risque, décider du traitement (réduction, transfert ou acceptation) et valider le plan d’action associé. L’ensemble de ces mesures identifiées constitue le Plan de Traitement des Risques (PTR), établissant les traitements prioritaires à réaliser, en estimant notamment les ressources nécessaires et le planning de mise en oeuvre. Après validation des actions du PTR, le niveau de risques résiduels est alors complété dans l’analyse de risques.

- 2.3 – Valider le périmètre de certification. Cette étape met fin à la phase de cadrage et se concrétise par deux livrables : un descriptif précis du service essentiel du point de vue business et IT et la déclaration d’applicabilité (DdA). La DdA correspond à la liste des mesures de sécurité de la norme ISO 27002 retenues pour répondre aux besoins de mise en conformité du SMSI selon les enjeux et les risques identifiés. Pour les mesures non retenues, l’OSE doit justifier l’exclusion de ces mesures. La DdA sert par la suite de référentiel pour les audits.

3 – Phase d’implémentation (entre 9 mois et 2 ans selon le périmètre défini et le niveau de maturité de sécurité existant)

- 3.1 – Définir la PSI (Politique de Sécurité des Systèmes et des Réseaux d’Information). Ce document a deux fonctions : il sert à la fois à lister les grands objectifs de sécurité de l’information établis par l’organisation sur un périmètre donné ainsi que les mesures à mettre en place pour les réaliser, mais il fait aussi office de preuve d’engagement de l’entreprise à satisfaire les exigences de la norme et à œuvrer pour l’amélioration continue du SMSI. Ce document, une fois émis, doit être disponible et diffusé au sein de l’organisation et doit également être mis à disposition de toutes les parties prenantes.

- 3.2 – Définir, documenter et mettre en œuvre les processus clefs ISO 27001 : gestion des risques, gestion de l’exploitation, gestion des incidents, communication et sensibilisation, gestion du référentiel documentaire, gestion de l’amélioration continue, etc. Des pratiques à définir avec une attention particulière à les intégrer dans le contexte existant pour une meilleure appropriation par les équipes.

- 3.3 – Mettre en œuvre les chantiers sécurité selon le PTR

- 3.4 – Conduire un premier cycle de contrôle, à savoir : suivre les indicateurs de performance dans un tableau de bord et mesurer l’atteinte des objectifs de sécurité, réaliser des audits internes sur les périmètres à forts enjeux afin d’identifier les écarts entre les pratiques et les exigences de la norme et du référentiel du SMSI. Enfin, assurer la ou les premières revues de direction pour présenter les résultats du SMSI, valider les orientations et prendre les décisions pour traiter les non-conformités et opportunités d’amélioration continue (agenda prévu par la norme)

- 3.5 – Piloter l’amélioration continue du SMSI jusqu’à l’audit externe : au fur et à mesure des incidents, des résultats du tableau de bord et de ceux des audits internes, l’OSE identifie les non-conformités résiduelles et détecte les opportunités d’amélioration continue à faire valider par l’équipe SMSI

4 – Audit externe : c’est l’évaluation décisive pour l’obtention de la certification. Cette étape se décompose de façon prévisible en 3 actions : préparer les équipes à l’audit externe, participer à l’audit externe et… obtenir la certification !

L’audit externe est mené par un organisme de certification qui examine, sur la base des référentiels de la loi NIS belge (Loi 2019-04-07/15), de la norme ISO 27001, de la PSI et de la DdA validée par l’OSE, que les pratiques et la documentation sont bien conformes aux exigences indiquées et effectivement appliquées selon le principe de l’amélioration continue des systèmes de management.

Vous en savez désormais plus sur la Loi NIS belge et la norme ISO 27001, on espère que vous vous sentez plus armé pour mettre en oeuvre votre SMSI. Dans un prochain article, vous découvrirez quelques conseils issus de nos retours d’expérience pour réussir votre certification ISO 27001 et la maintenir dans la durée.