Après avoir découvert les prémisses de la sécurisation des SI Industriels au travers de la cartographie de ces systèmes et de leur cloisonnement, nous allons maintenant aborder leur administration.

L’administration, point névralgique de l’architecture réseau

L’administration d’un SI est essentielle pour garantir sa disponibilité et sa sécurité. Dans un programme de sécurisation d’un SI, il convient de prendre en compte les objectifs que l’on souhaite atteindre afin d’obtenir le modèle le plus adapté. Dans notre cas, les bonnes pratiques que nous observons sur le terrain consistent à :

- Créer un réseau d’administration isolé du réseau de production et étendu à la fois en central et localement pour protéger les flux d’administration afin d’éviter des pertes d’intégrité sur des flux de pilotage d’opérations sensibles ;

- Protéger les équipements d’administration pour éviter une prise de contrôle directe de ces éléments critiques par un attaquant ;

- Homogénéiser au maximum les pratiques et standardiser les équipements afin de faciliter les déploiements d’une architecture d’administration sécurisée voire centralisée, et le maintien dans le temps du niveau de sécurité – cela pouvant se faire en mutualisant les ressources dans une équipe centrale et dédiée.

Attention, nous ne traitons ici que l’administration de l’infrastructure des SI Industriels. L’administration des automates, par exemple, est faite par le métier pour ce qui est de la configuration et passera par le poste de configuration et de maintenance dédié, en cas de besoin de mise à jour.

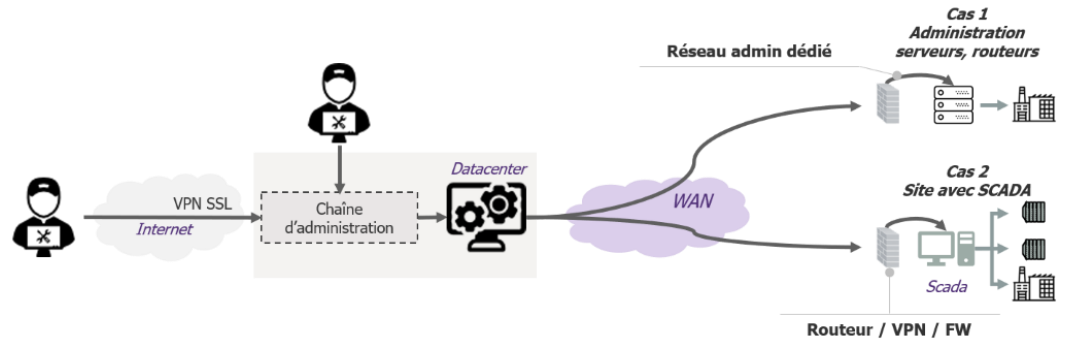

La première étape consiste à créer la structure du réseau d’administration isolé et étendu. Cet objectif peut être atteint au travers des mesures suivantes :

- Dans une optique d’optimisation et de mutualisation des ressources, le réseau d’administration est construit autour d’un ou plusieurs datacenters, notamment pour assurer le DRP[1].

- Afin de réduire le risque de propagation par rebond depuis un site infecté, le réseau WAN[2] mis en place entre le datacenter et les sites industriels peut être configuré en hub and spoke[3] pour assurer une isolation entre chaque site.

- Pour pouvoir garantir l’intégrité et la confidentialité des flux d’administration, ceux-ci doivent être isolés au sein d’une VRF[4] spécifique ou d’un réseau VPN[5] d’administration entre le datacenter et chaque site. La mise en place de ce réseau dédié à l’administration se fait notamment par l’utilisation d’équipements télécom, de sécurité et d’interfaces dédiées sur les serveurs.

- Pour les sites les plus importants, le risque d’intrusion depuis le LAN utilisateur peut être réduit par la mise en place d’un LAN[6] d’administration accessible uniquement depuis le LAN d’administration du datacenter. Une telle architecture doit cependant prévoir une solution de résilience dans le cas où le WAN venait à être coupé pour permettre aux sites d’y accéder directement mais aussi pour les équipements qui ne sont tout simplement pas maintenables à distance.

- Les entreprises ayant de nombreux sites peuvent également utiliser un boitier standardisé embarquant toutes les fonctions de sécurité nécessaires à l’interconnexion d’un site. Cela facilite en effet la configuration et le maintien en conditions de sécurité.

Figure 1 – Schéma d’interconnexion d’un site standard ou avec SCADA

La deuxième étape consiste à brancher les équipements d’administration et les équipements à administrer sur ce réseau en les protégeant d’une compromission.

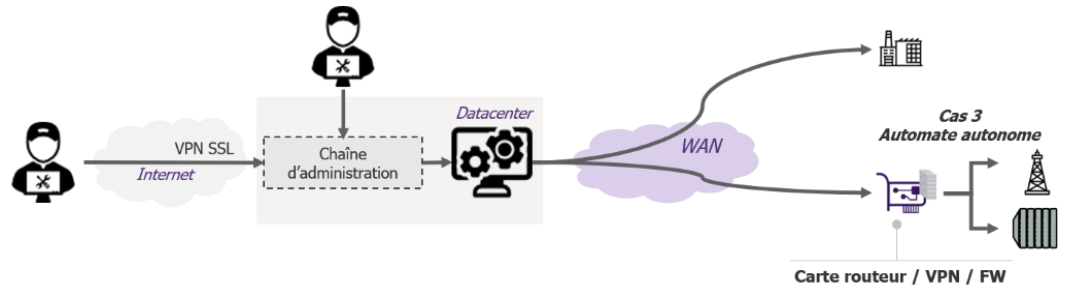

Figure 2 – Schéma d’interconnexion d’un site autonome

Il arrive également d’avoir une partie du SI complétement déconnectée pour des raisons diverses. Ce SI étant déconnecté, il ne présente pas de risque SSI mais uniquement un risque métier. Son état déconnecté abaisse cependant son niveau d’exposition et donc le risque d’intrusion. Il est donc opportun de réaliser une analyse de risques pour décider de la façon de procéder. Les moyens seront alors adaptés en allant d’une simple procédure d’administration locale jusqu’à la mise en place d’une infrastructure d’administration dédiée, celle-ci pouvant se révéler coûteuse.

Ces différentes briques réseau permettent ainsi aux administrateurs centraux d’accéder aux équipements. Il faut cependant leur donner accès aux outils nécessaires.

L’outillage des administrateurs, comment prévoir leurs besoins en garantissant la sécurité

La gestion des SI de Gestion et Industriel étant généralement distincte, l’outillage mis en œuvre est dédié, bien qu’il puisse s’appuyer sur des produits identiques. La mise en place de cet outillage va permettre de répondre à plusieurs objectifs :

- Assurer le contrôle d’accès sur les interfaces d’administration pour réduire la probabilité d’obtention de capacités d’attaque et d’utilisation frauduleuse des outils ;

- Tracer les actions des administrateurs pour réduire les impacts potentiels d’une attaque en se créant des moyens de détection et réaction et en assurant la facilité d’investigation à posteriori.

Cela se traduit par la mise en œuvre d’une chaîne d’administration.

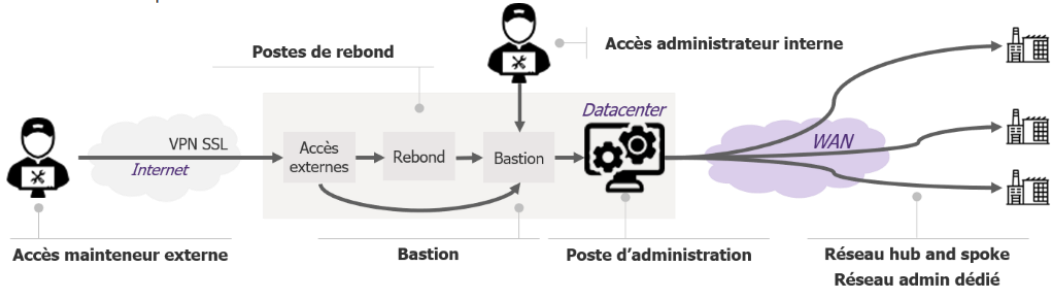

Figure 3 – Schéma de principe de la chaîne d’administration

Afin de centraliser les accès et de maintenir un contrôle fin sur les autorisations, un bastion d’administration doit être mis en place. Les comptes génériques sont joués par le bastion et protégés dans son coffre-fort numérique. Le bastion assure également la traçabilité des actions et diminue le risque de vol de comptes à privilèges génériques. Le bastion peut également sécuriser les flux d’administration en réalisant de la translation de protocole (Telnet[8] vers SSH[9] par exemple).

Pour les équipements ayant un niveau de maturité sécurité suffisant (gestion fine des droits, traçabilité, comptes nominatifs), il peut être envisagé d’assurer leur administration directement, sans passer par un bastion (cela peut notamment être le cas pour des équipements télécom).

La mise en place d’un poste d’administration dédié, où seront installés les outils nécessaires au Métier, nécessite la mise en place d’un processus d’installation de ces outils afin de maintenir le niveau de sécurité de ce poste mais aussi de connaître la liste des outils déployés sur le SI.

La prise en compte des mainteneurs externes

Enfin, il est primordial de sécuriser l’accès des tiers mainteneurs afin de limiter les risques provenant d’accès abusifs ou non cadrés (infection du SI après installation d’un outil non validé, perte de donnée liée à un tiers malicieux, indisponibilité des équipements, …).

La mise en œuvre d’un point d’accès externe avec une authentification forte est nécessaire afin de garantir l’identité des utilisateurs. Ce point d’accès permet aux mainteneurs d’accéder à un poste de rebond maîtrisé et durci par le client tout en assurant la traçabilité des actions. Sur ce point, les clients les plus avancés mettent en œuvre des solutions permettant de ne donner accès au SI que durant la durée de l’intervention et cela uniquement après validation interne.

Les postes de configuration et de maintenance, dédiés au site et aux automates, doivent quant à eux faire l’objet d’un suivi particulier pour être mis à jour et rester en conditions de sécurité, notamment pour ce qui est des outils déployés.

Pour aller plus loin, on peut s’intéresser au Groupe de Travail de l’ANSSI[12] sur la Cybersécurité des Systèmes Industriels et à son référentiel PIMSEC[13] qui recommande un certain nombre d’exigences de sécurité à appliquer contractuellement à ses prestataires intervenants sur le SI Industriel.

Nous avons à présent une connaissance de nos équipements et des solutions pour les sécuriser et les administrer. Cependant, les enjeux de cybersécurité évoluent dans le temps, il est donc primordial de garantir un niveau de sécurité dans le temps et de déployer des moyens de détection adéquats. Comment ? Ce sera le sujet de notre prochaine article !

[1] Disaster Recovery Plan i.e. Plan de Reprise d’Activité.

[2] WAN i.e. Wide Area Network.

[3] Réseau Hub and Spoke i.e. Réseau en étoile autour du data center.

[4] Virtual Routing and Forwarding i.e. un plan de routage virtuel.

[5] VPN i.e. Virtual Private Network.

[6] LAN i.e. Local Area Network.

[7] VLAN i.e. Virtual Local Area Network, ou Virtual LAN

[8] Telnet i.e. Terminal Network, Telecommunication Network ou encore Teletype Network

[9] SSH i.e. Secure Shell

[10] RDP i.e. Remote Desktop Protocol

[11] Loi de Programmation Militaire servant à identifier et sécuriser les organisations et les SI d’Importance vitale.

[12] ANSSI i.e. Agence Nationale de la Sécurité des Systèmes d’Information.

[13] PMSEC i.e. Référentiel d’exigences de sécurité pour les prestataires d’intégration et de maintenance de Systèmes Industriels.