Le développement des véhicules connectés et autonomes nécessite la présence de plus en plus de composants électroniques et de logiciels intégrés, ainsi que de nouvelles interfaces qui leur permettent d’interagir avec d’autres appareils et infrastructures. Ainsi les véhicules modernes deviennent de vrais ordinateurs sur roues.

De ce fait, la surface d’attaque des véhicules s’élargie, ceci les exposant à de nouveaux risques qui peuvent compromettre la sécurité des passagers mais aussi des personnes aux alentours du véhicule qui subirait une cyberattaque. En effet, de nombreux chercheurs ont déjà réussi à faire aboutir différentes attaques sur des véhicules récents du marché et ont même pu en prendre totalement contrôle.

Dans le monde de l’automobile connectée, quels types d’attaques ont pu aboutir à ce jour ? Quels sont les vecteurs de ces attaques ? Et quels sont les motifs de ceux qui les réalisent ?

Un large panel de cyberattaques déjà réalisées sur les voitures connectées et autonomes…

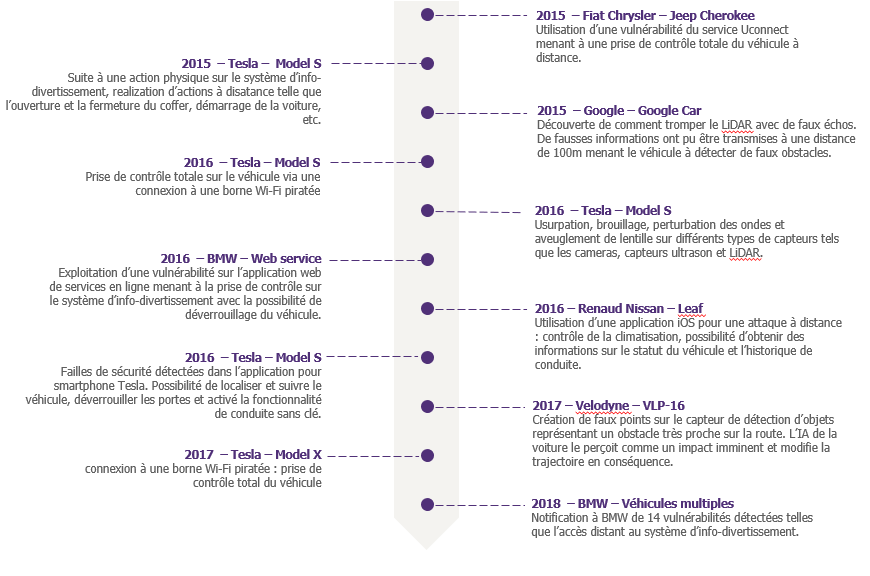

Au cours des dernières années, des vulnérabilités aussi nombreuses que variées ont été découvertes par des chercheurs sur les véhicules connectés. En 2015, deux études particulières ont généré une large couverture médiatique, amenant le sujet de la sécurité des véhicules connecté sous les feux des projecteurs.

La première a été réalisé par les chercheurs Américains Charlie Miller et Chris Valasek, qui ont réussi, à distance, à compromettre la plateforme embarquée du groupe Fiat Chrysler leur permettant de prendre le contrôle de nombreuses fonctions telles que le réglage du volume de la radio et même la possibilité d’actionner les freins. La porte d’entrée de leur attaque était le point d’accès à internet Uconnect qui est utilisé pour contrôler le système de navigation et de divertissement des voitures. En compromettant l’accès internet, ils ont pu rebondir sur la carte à puce d’un boitier de contrôle du système de divertissement et réécrire le code source en y intégrant leurs fonctions malveillantes sans être détectés. A l’aide de ce composant corrompu, ils ont été capables d’envoyer des commandes via le réseau interne du véhicule (le CAN-bus) à différents éléments physiques tels que le moteur ou les roues. Suite à la présentation de la vulnérabilité et des scenarios d’attaque par les chercheurs, Fiat Chrysler a du patcher 1,4 millions de véhicules en envoyant des clés USB à tous les clients concernés pour qu’ils puissent corriger eux même le défaut de conception de leur véhicule.

© ANDY GREENBERG/WIRED

La seconde a concerné une Tesla Model S. Outre les cyberattaques rendues possible grâce à un accès physique ou une connexion distante, d’autres ont elles visé les capteurs utilisés dans de nombreux véhicules pour détecter d’éventuels obstacle et analyser leur environnement². En effet, en 2016, des chercheurs Chinois ont montré comment attaquer la Tesla Model S via ses différents capteurs : Radars à ondes millimétriques (Radars MMW), cameras LiDAR, , capteurs ultrasons, etc. Ils ont présenté les scenarios d’attaque suivants :

- Brouillage de signal des radars MMW : utilisation d’un transmetteur réglé sur la même fréquence que celle du récepteur du véhicule et avec le même type de modulation permettant de neutraliser tous les signaux envoyés au récepteur. Durant cette attaque (« évaporation d’obstacle »), le véhicule est incapable de détecter les obstacles présents sur sa route et donc de les éviter.

A travers le monde, les équipes de chercheurs ont donc réussi à faire aboutir des cyberattaques variées sur des véhicules modernes de différents constructeurs, qui sont résumées sur la frise chronologique ci-dessous.

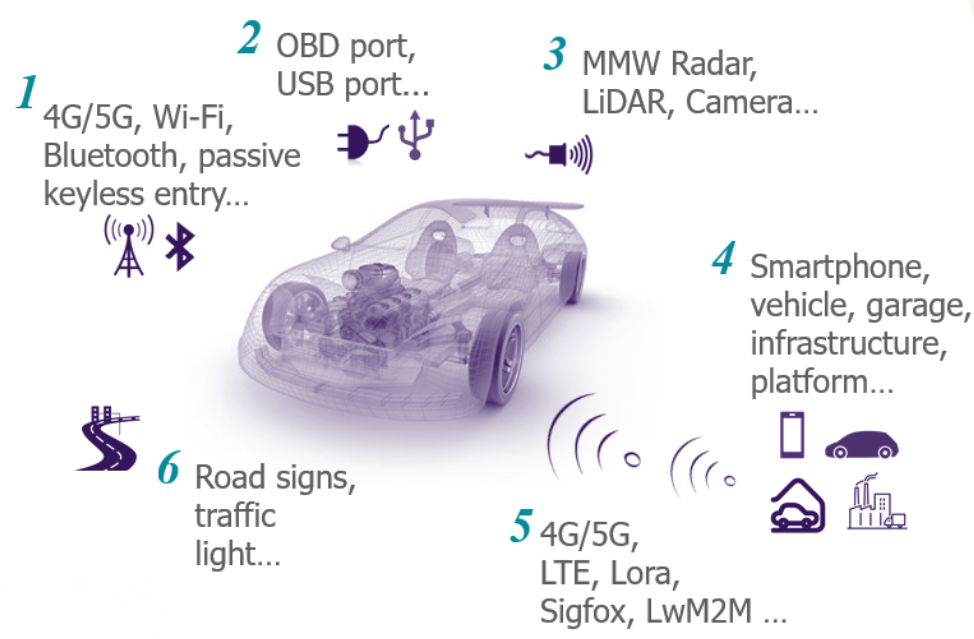

Il y a 6 vecteurs d’attaque principaux pour les véhicules connectés et autonomes :

Les véhicules récents peuvent se connecter aux réseaux 3G/4G et fournissent des accès Wi-Fi et Bluetooth aux passagers. Ces technologies sont des standards qui présentent des vulnérabilités : de nombreuses attaques sur ces réseaux de communication sont belles et bien connues. Il est facilement possible d’imaginer un attaquant qui pénètre à distance le réseau local du véhicule, ceci en utilisant ces canaux de communication ou en réalisant une attaque “Man-In-The-Middle”, afin de dérober des données personnelles, altérer des services voire même prendre le contrôle de certaines commandes comme vu précédemment.

De plus, il est possible de se connecter directement au véhicule. En effet, toutes les voitures ont un port ODB utilisé à des fin de diagnostique lors de l’entretien et les plus modernes équipées de systèmes de divertissement dernière génération offrent des ports USB. Ces accès physiques représentent une porte ouverte pour les attaquants leur permettant de mener à bien des actions malveillantes aux conséquences lourdes : Blocage d’une partie ou de l’ensemble des systèmes dû à un ransomware, fausses informations envoyées via le réseau interne, altération de l’unité de commande électronique par un malware, etc.

A l’avènement des véhicules autonomes, de nouvelles techniques d’attaque sont à considérer. La conduite autonome repose sur de nombreux capteurs en interaction continue avec leur environnement, dans le but de collecter les informations relatives à la route, au trafic, etc. Les attaques visant ces capteurs peuvent avoir des impacts dramatiques. En effet, le détournement des fonctions primaires des capteurs ou des infrastructures routières par des personnes malintentionnées, peut mener à des accidents. Par le passé, des accidents mortels ont eu lieu, dus à des défauts d’interprétation des capteurs : dans le cas le plus récent, la caméra de la voiture n’a pas pu détecter un camion blanc, éblouie par le soleil rasant.

Nous le constatons, les voitures deviennent un point de connexion central avec l’internet des objets. Les services fournis par les Smartphones (Apple Car, Android Auto) et autres appareils, deviendront à leur tour vecteurs d’attaques. Par exemple, une authentification compromise gérée par le Smartphone connecté au véhicule, pourrait donner un accès illimité à des fonctionnalités physiques (déverrouillage des portes, ouverture du coffre, etc.).

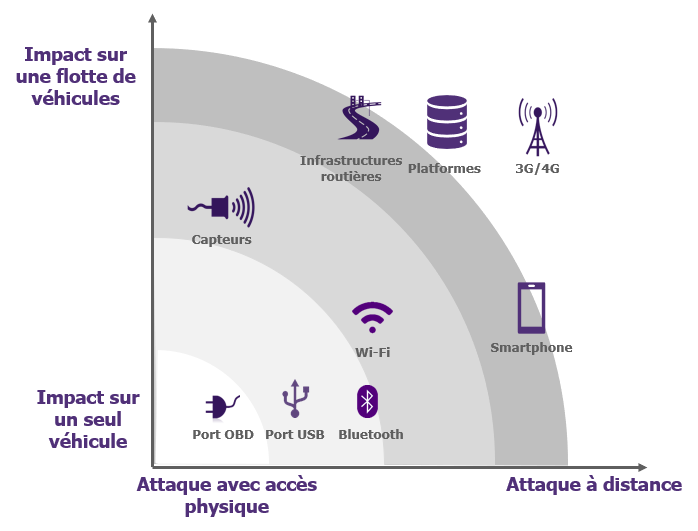

En fonction du vecteur utilisé, les attaques peuvent être catégorisées et :

- Peuvent affecter un seul véhicule ou une flotte entière, ce qui en augmenterait l’impact ;

- Peuvent être réalisées à proximité du véhicule mais également à distance, ceci changeant les possibilités des attaquants et contribuant à augmenter la complexité de l’attaque.

Capteurs, IoT, réseaux publics et privés, les véhicules connectés et autonomes sont un concentré de technologies. Ils constituent donc un large terrain de jeu pour les attaquants déjà aux aguets ! Mais quelles sont les motivations qui les poussent à perpétrer ces attaques ?

Quelles peuvent être les motivations derrière de telles cyberattaques ?

Les motivations sont en effet diverses et variées, nous les représentons ci-dessous suivant 5 catégories :

- Idéologie : De nombreuses organisations militent contre l’industrie automobile, ce qui pourrait les amener à lancer des attaques contre les véhicules connectés et autonomes. Par exemple, une organisation de protection de l’environnement qui détournerait le système de divertissement pour passer des messages militants ou perturber le fonctionnement des véhicules pour les immobiliser.

- Financières : Des hackers peuvent perpétrer des attaques basiques comme voler des données du véhicule dans le but de les revendre ou de les utiliser. Par exemple pour avoir un accès gratuit à un service de streaming de musique en piratant le système de divertissement.

- Déstabilisation : Des attaques peuvent être lancées sur de nombreux véhicules afin de perturber leur fonctionnement ou de les immobiliser. Par exemple, le cas d’un état qui ferait une tentative de déstabilisation d’un ennemi ou un concurrent qui voudrait dégrader l’image d’un constructeur.

- Meurtre : La possibilité de prendre un contrôle total sur un ou plusieurs véhicules pour mettre en danger la vie de personnes en les utilisant comme des armes peut être considérée par des organisations criminelles et terroristes.

- Obtention de moyen d’attaque : Les véhicules vont devenir des systèmes informatiques très sophistiqués avec une très grande puissance de calcul. Si des vulnérabilités sont exploitées, les voitures pourront être utilisées pour espionner les utilisateurs ; leur puissance de calcul peut aussi servir lors d’attaques brut force ou comme botnet lors d’attaques DDOS.

Les véhicules modernes disposent de nombreuses façons de se connecter via des systèmes externes vulnérables : Bluetooth, Wi-Fi, USB, etc. Avec le développement des véhicules autonomes, des plateformes de service et les infrastructures routières connectées, la surface d’attaque des véhicules va considérablement augmenter de la même manière que les impacts associés qui vont devenir très sérieux et dangereux pour les utilisateurs. De ce fait le piratage des véhicules va attirer de plus en plus d’attaquants, se généraliser et se sophistiquer.

Il est devenu urgent d’adopter une approche détaillée pour sécuriser les fonctions vitales du véhicule assurant la sécurité des passagers. Les mesures de sécurité et l’organisation de la cybersécurité déployées s’inspirent du monde de l’IT mais doivent être adaptés au secteur de l’automobile. Dans ce contexte, des start-ups sont en mesure d’apporter des solutions aux challenges techniques et réglementations telle que l’ISO21434, en cours de développement, posant un cadre global pour augmenter le niveau de sécurité des véhicules connectés. Mais concrètement, quelles sont ces solutions et comment protègent-elles les véhicules des cyberattaques ? Patience, nous vous le présenterons très prochainement !