Dans la sphère privée comme dans la sphère professionnelle, nous utilisons de plus en plus de services en ligne. Cette transformation des usages impose de revoir les méthodes d’authentification mises en place, avec deux principaux enjeux à concilier : l’expérience utilisateur (ou comment ne pas le décourager ?) et la sécurité (ou comment protéger l’accès aux services ?).

Stop aux mots de passe !

S’authentifier, c’est prouver par un moyen convenu que l’on est bien la personne que l’on prétend être. Depuis l’Antiquité, le moyen le plus adopté et utilisé reste sans conteste le mot de passe. Il est cependant source d’agacement pour les utilisateurs et présente de nombreuses limites d’un point de vue sécurité.

Un sentiment partagé de « ras-le-bol »…

Nous avons tous une fois rêvé de ne plus devoir se rappeler quel mot de passe utiliser pour se connecter à nos applications préférées. Mais force est de constater que cela reste toujours un rêve.

La promesse de l’authentification unique est loin d’être tenue en entreprise et l’essor des coffres forts de mots de passe montre bien les difficultés rencontrées par les utilisateurs : multiplicité et pertinence relative des politiques de mot de passe, changement de mot de passe obligatoire, sans compter que réinitialiser son mot de passe peut relever du parcours du combattant.

Néanmoins, le principal avantage du mot de passe reste son côté universel et déjà inscrit dans les habitudes de tout un chacun.

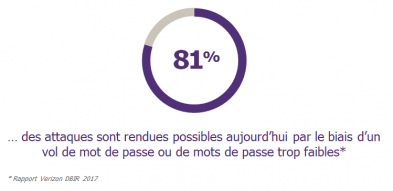

… et un niveau de sécurité limité

De nombreux scénarios de cyberattaques s’appuient à un moment ou à un autre sur la compromission d’un mot de passe, de préférence celui d’un compte à privilèges, en utilisant différentes techniques : tests de combinaisons en grand nombre (brute force), interception de communication (Man-In-The-Middle), reconstitution du mot de passe à partir de son empreinte (Rainbow Table)…

Des mesures de sécurité pour se prémunir de ces attaques existent (chiffrement, hachage, salage, blocage du compte…) mais ne sont pas toujours implémentées systématiquement voire pas toujours de manière satisfaisante. Comme le dit l’adage, « Les mots de passe sont du point de vue de l’entreprise comme des déchets nucléaires : on les enterre profondément et on espère qu’il n’y aura pas de fuite.»

Outre les faiblesses techniques évoquées, un risque majeur réside dans les comportements des utilisateurs : réutilisation du même mot de passe pour plusieurs services, mots de passe trop faibles ou faciles à deviner, incrémentation… Ainsi, lorsqu’un mot de passe est réutilisé sur plusieurs services, le maillon le plus faible fragilise toute la chaîne.

En définitive, l’expérience utilisateur appauvrie et le niveau de sécurité limité poussent les entreprises à chercher de nouveaux moyens d’authentification.

Quels remèdes ?

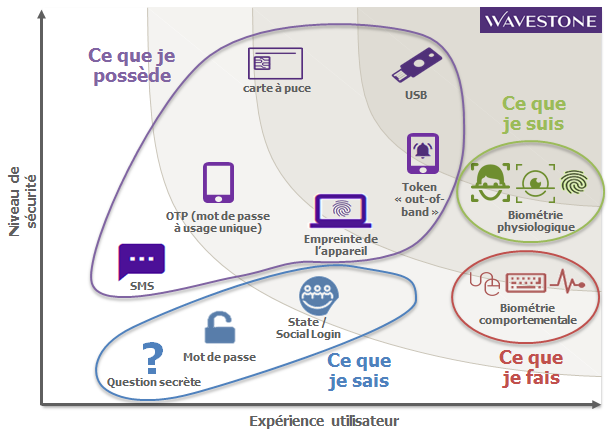

On divise généralement les moyens d’authentification en 4 catégories :

Ce que je sais

Ces méthodes d’authentification se basent sur une clé ou un code que l’utilisateur connait. Elles représentent la majeure partie des solutions mises en place aujourd’hui aussi bien en entreprise que dans la sphère privée. Parmi les solutions existantes, on peut notamment retrouver le traditionnel mot de passe, le code PIN ou encore les questions secrètes. Ces dernières sont toutefois rarement utilisées car soit trop génériques (« Quelle est votre couleur préférée ? ») soit trop difficiles à retenir.

Ce que je possède

La sécurité repose sur le fait de posséder un matériel particulier. On retrouve notamment les matériels suivants :

- Un smartphone

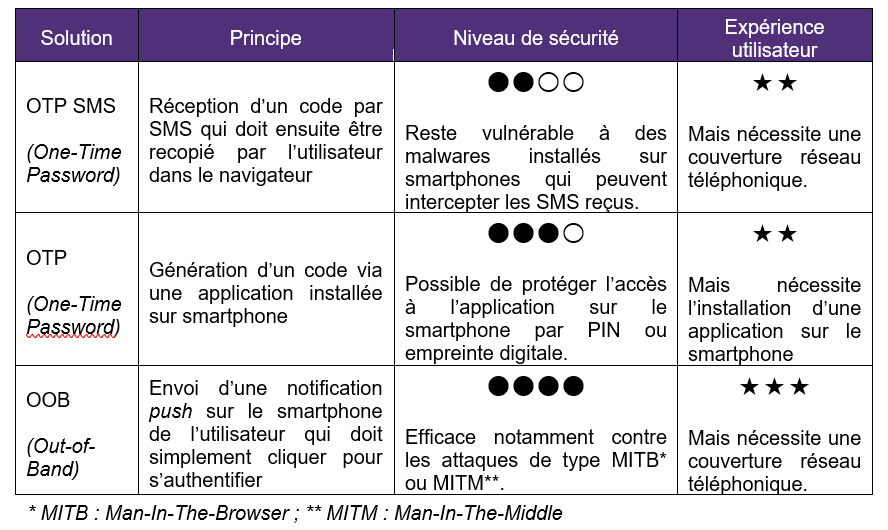

Le smartphone permet, en entreprise comme dans la sphère privée, de sécuriser la réalisation d’opérations plus sensibles : accéder au réseau interne de l’entreprise, confirmer un paiement en ligne ou une opération bancaire inhabituelle…

Le smartphone peut ainsi être utilisé de différentes façons pour s’authentifier :

- Un token matériel

Un token a souvent la forme d’une mini-calculatrice et permet de générer un code à usage unique (OTP), le token pouvant lui-même être protégé par un code PIN choisi par l’utilisateur. Historiquement très utilisé dans les entreprises (accès VPN notamment) et occasionnellement dans la sphère privée pour la connexion à certains espaces clients, les tokens tendent néanmoins à disparaître au profit des smartphones, éliminant ainsi une logistique coûteuse.

- Une carte à puce

La carte à puce contient un certificat qui sert à prouver l’identité du porteur. Un lecteur de carte est indispensable pour l’authentification ; par ailleurs la gestion des certificats nécessite des infrastructures et des procédures de gestion du cycle de vie (arrivée, départ, perte…). Plutôt réservée au monde de l’entreprise, son usage tend à se limiter à des populations ou des usages ciblés (administration IT, opérations financières…).

- Une clé U2F

Cet objet se présente sous la forme d’une clé USB standard mais au lieu d’être utilisée pour stocker des fichiers, elle stocke une clé unique liée à l’utilisateur. Basée sur un standard défini par l’alliance FIDO, cette solution allie bon niveau de sécurité (notamment une résistance au phishing) et bonne expérience utilisateur (les clés peuvent rester brancher sur un port USB du poste) puisqu’une simple pression sur la clé suffit pour s’authentifier. Notons toutefois qu’il ne s’agit pas d’une reconnaissance d’empreinte digitale.

- Un objet connecté tel qu’une montre

Cette dernière solution, la plus novatrice dans cette catégorie, permet à l’utilisateur de se connecter par le biais d’un objet connecté qu’il possède déjà. Ce moyen d’authentification est très peu utilisé en entreprise mais Apple propose par exemple de déverrouiller son ordinateur en s’approchant simplement avec un objet connecté de la même marque.

Ces solutions basées sur la possession d’un matériel se distinguent essentiellement par leur niveau d’ergonomie. Dans tous les cas, il s’avère indispensable de gérer « l’enrôlement » (le fait de lier l’objet à son porteur), le renouvellement, la perte et le vol du matériel en question.

Ce que je suis

Les caractéristiques physiologiques d’une personne telles que l’empreinte digitale, le réseau veineux de la main, l’iris, le visage, l’empreinte vocale ou encore le rythme cardiaque permettent également d’authentifier une personne. L’usage de ces solutions est pour le grand public principalement limité à l’ouverture de son poste de travail ou de son smartphone (empreinte digitale ou visage). Cependant, ces solutions sont mises en œuvre depuis plusieurs années en entreprise pour contrôler l’accès à des salles ou zones hautement sensibles.

Ce que je fais

Le rythme de frappe au clavier, les mouvements de la souris, le maintien du téléphone, ou encore le toucher sur l’écran sont différents moyens de distinguer un utilisateur légitime d’un usurpateur ou encore d’un robot. Ces solutions de biométrie comportementale nécessitent un volume de données important pour être fiables mais cela tend à s’améliorer grâce aux nouvelles approches de Machine Learning. Ces solutions sont plutôt utilisées comme mesures de sécurité complémentaires à l’authentification (détection d’attaque par robot, détection de partage de comptes…).

En synthèse, la figure ci-dessous représente les différentes solutions d’authentification en fonction de leur niveau de sécurité et de leur simplicité d’utilisation.

Expérience utilisateur et sécurité, ennemis inconciliables ?

Nous pensons qu’il est possible de réconcilier expérience utilisateur et sécurité et proposons ici 4 orientations pour y parvenir.

Orientation 1 : Simplifier l’utilisation des mots de passe

S’il parait illusoire d’imaginer une suppression complète de l’utilisation des mots de passe, il reste possible néanmoins de s’attaquer à certains de leurs défauts. On peut déjà réduire la fréquence de saisie via des mécanismes de fédération d’identité qui permettent d’accéder aussi bien à des services de l’entreprise que des services de partenaires. Par ailleurs, des chatbots voient le jour pour simplifier les processus de réinitialisation de mots de passe et vont dans le sens d’une amélioration significative de l’expérience utilisateur. Quant à la sécurité, la sensibilisation des utilisateurs sur la bonne utilisation des mots de passe reste aujourd’hui une action essentielle pour réduire les risques (social engineering, spam, phishing, vols de mot de passe…).

Orientation 2 : Adapter les exigences de sécurité au contexte

De même que l’on doit adapter sa vitesse sur route aux conditions climatiques, la notion de « risque » doit nous guider dans le niveau de sécurité attendu pour authentifier l’utilisateur. Ainsi, pour consulter des informations non sensibles, un simple mot de passe peut suffire, là ou des opérations sensibles (virement bancaire important…) vont nécessiter d’authentifier l’utilisateur avec plus de certitude en combinant plusieurs facteurs d’authentification. D’autres critères peuvent être pris en compte pour évaluer le risque comme le PC ou smartphone utilisé, la localisation géographique, l’heure de connexion voire même le comportement habituel ou non de l’utilisateur.

Au-delà de la phase d’authentification, le niveau de risque peut également influencer la durée avant nouvelle demande d’authentification (pas besoin de retaper son mot de passe Facebook tant que l’on reste sur le même PC ou smartphone, réauthentification à un webmail tous les X jours seulement…).

Finalement, l’authentification n’est plus vue comme un événement mais comme un processus continu.

Orientation 3 : Laisser à l’utilisateur le choix de son facteur d’authentification

Plutôt que d’imposer un unique moyen d’authentification à tous les utilisateurs, le Bring Your Own Token (BYOT) consiste à laisser chacun choisir celui qui lui paraît le plus adapté à son usage. L’idée reste de proposer un choix parmi des solutions de niveau de sécurité comparable.

Aujourd’hui, Facebook ou encore Google, proposent du BYOT comme second facteur d’authentification via l’enregistrement d’un smartphone ou d’une clé USB sécurisée par exemple.

Dans le monde professionnel, cela reste moins développé pour le moment mais on peut facilement imaginer proposer ce service à des populations ciblées : besoins de mobilités spécifiques, appétence technologique…

Orientation 4 : S’appuyer sur les comptes déjà existants

Il est de plus en plus courant d’utiliser son compte d’un réseau social (Facebook, Google, LinkedIn) pour se connecter à des sites de e-commerce ou à d’autres sites web. Le Social Login permet à la fois de simplifier la création du compte sur le nouveau site en ligne et de limiter le nombre de mots de passe à retenir.

Tous les services en ligne n’ont cependant pas vocation à utiliser le Social Login. Dans le cas de services publics ou parapublics par exemple, on privilégiera plutôt le State Login qui permet par exemple d’utiliser son compte des Impôts, de l’Assurance maladie ou de La Poste pour effectuer différentes démarches administratives en ligne (FranceConnect). Le développement de ces usages est en pleine accélération aujourd’hui.

En conclusion

Si les mots de passe ne sont pas prêts de disparaître complètement, la recherche d’alternatives est en plein essor : les usages et les solutions technologiques évoluent rapidement, des consortiums et de nouveaux standards voient le jour (OAuth2, OIDC) et désormais l’expérience utilisateur est au centre de la réflexion au même titre que les enjeux de sécurité.