L’année 2016 aura connu de nombreux cas marquants de cybercriminalité dans le secteur financier. Des attaques d’ampleurs inédites ont eu lieu, selon des motifs variés mais ayant toujours des conséquences importantes quand elles ont réussi. De plus les relais multiples de ces attaques par les médias les rendent d’autant plus dommageables en terme d’image pour les institutions financières touchées.

Le secteur bancaire, une cible historique

Les attaques contre le secteur financier ne sont pas une nouveauté, il s’agit même d’un secteur de prédilection pour les pirates agissant à des fins vénales. Mais en 2016 nous avons assisté à une diversification et à une intensification de ces attaques. En effet, au cours de l’année passée, plusieurs attaques majeures, motivées par l’attrait de gains financiers importants, ont été réalisées contre des banques de détail et d’investissement mais également contre des banques centrales. Sans viser à être exhaustif, cet article présente de manière synthétique certains des cas emblématiques.

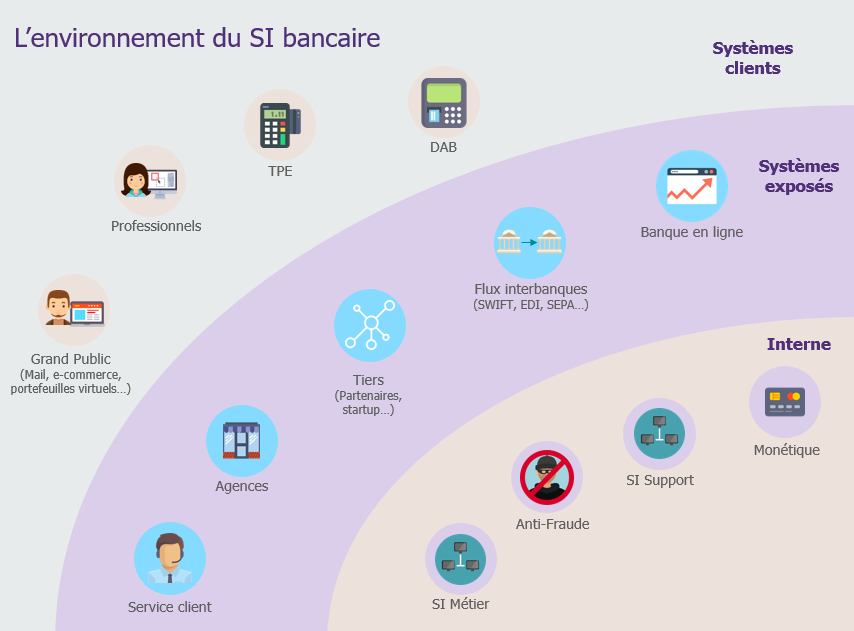

Pour les banques, trois zones de risques, poreuses entre elles, sont clairement identifiées:

Depuis l’existence d’Internet, les failles des systèmes accessibles directement aux clients ont été largement exploitées par les cybercriminels qui ont continué à faire évoluer leurs techniques en 2016.

Les distributeurs de billets, très exposés historiquement, ont été visés par de nouveaux malwares, notamment ALICE et RIPPER. Ces malwares peuvent être installés sur la machine de deux façons différentes :

- En passant par le réseau auquel est connectée la machine pour accéder aux serveurs de gestion, nécessitant d’infiltrer le SI de la banque.

- Directement sur le système d’exploitation de la machine à l’aide d’un port USB mis à nu.

Le piratage des distributeurs de billets a résulté à la perte de plusieurs millions d’euros au cours de l’année passée pour différentes banques à travers le monde. En Europe, le groupe de cybercriminels Cobalt a piraté des distributeurs dans une douzaine de pays pour un montant inconnu. Des attaques similaires ont eu lieu à Taïwan et en Thaïlande avec le vol de 2,5M$ et 350k$ respectivement.

D’une autre manière, les DAB et TPE peuvent servir d’hôtes aux fameux « Skimmers ». Il s’agit d’un dispositif hardware plus ou moins discret permettant de récupérer l’empreinte de la carte des utilisateurs. Plusieurs types de « Skimmers » existent dont en particulier :

- Les Skimmers externes, reproduction de tout ou partie de la façade de la machine qui s’installe au-dessus du distributeur ou du terminal de paiement.

- Les Skimmers internes, s’installant directement dans le lecteur de carte de la machine .

Cette seconde méthode très en vogue en 2016 est difficilement détectable car il n’y a pas de modification importante de l’aspect physique de la machine, seule une caméra externe est requise pour capturer le code PIN. De plus ces Skimmers internes n’affectent ni le système d’exploitation ni le fonctionnement de la machine.

Beaucoup plus connus, les malwares de type cheval de Troie, continuent d’évoluer et sont toujours largement utilisés pour récupérer les informations de paiements des clients ; certains d’entre eux sont spécialement développés pour les smartphones, notamment sur Android.

L’évolution des attaques vers les systèmes exposés et internes en 2016

Les cas d’attaques les plus importants de l’années 2016 dénotent une évolution du mode opératoire des attaquants avec une préparation minutieuse qui dure jusqu’à plusieurs mois. Pour s’introduire dans le système d’information des institutions financières et le manipuler, des méthodes spécifiques doivent être suivies, en se basant sur le fonctionnement et les processus métier. Ces derniers sont étudiés longuement par les attaquants, afin d’agir efficacement et en toute discrétion.

Après ce temps de préparation et une fois le système d’information de la banque pénétré, les attaquants sont capables de manipuler les applications métier et de détourner des montants jusque-là impensables avec une seule attaque dont l’exécution ne dure que quelques heures.

Citons notamment en 2016 le record de l’année : 81 M$ qui ont quitté « les coffres » de la Bangladesh Bank de façon non légitime.

Le mode opératoire de l’attaque sur la Bangladesh Bank, ayant eu lieu au mois de février, permet de mieux comprendre comment le détournement de telles sommes est possible.

Les attaquants ont commencé par ouvrir au mois de Mai 2015 des comptes à la banque RCBC aux Philippines sous de fausses identités. Ils ont ensuite réussi à s’introduire dans le SI de la Bangladesh Bank, par une faille non identifiée.

Vient alors la phase préparatoire lors de laquelle ils ont installé sur le réseau de la banque un malware espion spécialement développé qui les renseigne sur les horaires de fonctionnement de l’équipe en charge des transactions SWIFT afin de s’aligner sur les pratiques de la banque. Ils parviennent aussi à récupérer les identifiants des opérateurs ayant les droits de création, approbation et exécution de ces transactions.

A la suite de cette période de préparation, l’attaque est lancée en Février 2016 avec 35 transactions frauduleuses ordonnées à la New York FED, gérant des comptes de la Bangladesh Bank pour un total de 951 millions de dollars vers des comptes de la RCBC aux Philippines, créés au préalables et associés à l’industrie du jeu et des casinos. La principale nouveauté repose dans le fait que le malware utilisé modifie les confirmations de transactions, supprime les enregistrements électroniques des ordres et bloque l’impression des récépissés papier pour ne laisser aucune trace de la fraude.

31 transactions seront bloquées par le système anti-fraude de la New York FED et les intermédiaires en cours de route, mais au final 4 transactions sont validées pour un montant total de 81 millions de dollars. Les fonds seront ensuite retirés des comptes pour être blanchis. L’enquête implique le FBI et le gouverneur de la Bangladesh Bank a été limogé.

En réponse à cette attaque et à des tentatives similaires contre des banques Vietnamiennes et Equatoriennes, le SWIFT a lancé en 2016 un programme de sensibilisation pour ses clients ainsi que des recommandations pour une meilleure cyber sécurité.

A quoi s’attendre pour la suite ?

Ce contexte agité promet donc une année 2017 sous haute vigilance pour tous les acteurs du monde financier. La tendance à mener des attaques en profondeur contre leurs systèmes devrait s’intensifier, nécessitant une réelle évolution dans l’appréhension de la cybersécurité. Certaines annonces tonitruantes comme celle réalisé au Royaume-Uni « a major bank will fail » tente d’alerter sur cette situation.

La capacité des attaquants à agir directement sur les éléments clés du SI bancaire tels que le système anti-fraude et les applications métier impose aux banques de durcir leur sécurité informatique à tous les niveaux ; que ce soit par exemple avec la protection contre les intrusions, une meilleure gestion des identités ou des systèmes d’authentification forte pour les utilisateurs sensibles.

La spécificité du milieu bancaire à fonctionner sur un modèle de réseau fortement interconnecté implique que la cybersécurité des services partagés, tels que les systèmes de transactions internationaux ciblés à plusieurs reprises, soit abordée globalement afin de garantir un niveau de sécurité cohérent entre les établissements financiers.

Article réalisé conjointement avec les travaux de préparation du panorama de la cybercriminalité du CLUSIF 2017 sur la partie « menaces touchant la finance ».